这是在线的Active Directory管理提示的最全面的列表。

在本文中,我将分享有关设计,命名约定,自动化,AD清理,监视,检查Active Directory运行状况等方面的技巧。

一探究竟:

1.整理您的Active Directory

如果您没有好的Active Directory组织单位(OU)设计,那么您将会遇到问题。

首先,我将快速解释为什么良好的OU设计如此重要的三个主要原因。

原因#1组策略

具有良好的OU设计将使实施和管理组策略更加容易。我已经看到,使用适当的OU设计,问题大为减少。

原因#2委托权限

您的服务台是否需要重置密码,从域中添加和删除计算机?您需要非管理员来管理群组吗?人力资源是否需要访问权限来更新用户帐户?

必须能够精细地委派权限并审核这些权限。

适当的OU设计将使您可以轻松地精细地委派权限。

原因#3管理任务

使用LDAP查询来修改用户帐户,报告和批量更改都是常见的管理任务。如果Active Directory混乱不堪,那么整个团队的日常工作就变得很困难。

现在,我已经解释了为什么OU设计如此重要,让我向您展示有关良好OU设计的技巧。

设计技巧1:将用户和计算机分开

不要将用户和计算机放在同一个OU中,这是Microsoft的最佳做法。

而是,为用户创建一个新的OU,为计算机创建一个OU。

接下来,为每个部门创建子OU。

对计算机和用户都执行此操作。

接下来,我将为特定功能或相似对象的分组创建OU。这是我使用的一些示例:

- 会议室电脑

- VDI(虚拟桌面)

- 测试电脑

- 通用帐户

- 服务帐号

我将为每个函数创建一个OU。

这就是组织用户和计算机的过程。

它非常简单,灵活且易于导航。

这是一个演示此设计灵活性的示例。

我有一个域策略,该策略在不活动15分钟后会锁定计算机。

对于会议室计算机而言,这成为一个问题,用户将在教学或进行演示,并且屏幕将保持锁定状态。

为了解决这个问题,我刚刚创建了一个名为会议室计算机的子OU,并将受影响的计算机移到该OU中。我创建了一个新的组策略对象,该对象将锁定时间更改为60分钟,并将其应用于了这个新的OU。

现在,这些计算机在应用新的超时策略时仍会继承其父策略。

设计技巧2:为安全组创建OU

首先,我将安全组放入部门文件夹中。

当时很有意义。

但是我错了

发生的事情是,我会有一些非部门特定的小组。这些去哪儿了?

它们最终会出现在各个地方,然后没人能找到它们。

为了解决这个问题,我为安全组创建了一个组。

就像用户和计算机一样,我可以创建子OU来将部门或职能部门分组在一起。

这很有效,我确切地知道所有组的位置,并且可以使用子OU用任何方式组织它们。

设计技巧3:为服务器创建OU

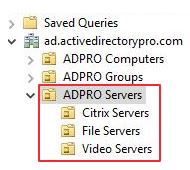

您想将服务器保留在自己的OU中。您将拥有仅适用于服务器而不适用于工作站的组策略,反之亦然。我还可以创建子OU,以根据需要对特定服务器进行分组。

现在,我可以将策略应用于所有服务器或特定服务器。

通过使Active Directory井井有条,所有管理员都将知道如何轻松查找对象。我可以灵活地应用组策略,委派控制和管理对象。

2.使用标准化命名约定

无论您的组织规模大小,都需要标准化Active Directory对象的命名。

这是有关良好命名约定的提示。

用户数

最受欢迎的选项是用户的名字首字母+姓氏。

我将以“乔·史密斯”为例。

用户名是:jsmith

下一个受欢迎的选项是完整的名字+姓氏(使用特殊字符分隔名称)。

用户名将是:joe.smith

两种方法都很好用,并且用户友好。您可能会遇到的一个问题是重复的用户名。

要解决此问题,只需添加中间的首字母。

例如,我有乔·史密斯(Joe Smith),然后我得到了一个名为简·史密斯(Jane Smith)的新员工。Jane的用户名将与Joe相同,因此我需要使用Jane的中间名缩写。

Jane的中间名首字母是A,所以用户名是jasmith。或简·史密斯

我将避免使用命名约定来截断名称或包含数字。这对每个人来说都太混乱了。

团体

这是我用于创建组的模板。

部门或小组+资源+权限

让我分解一下

- 部门或组–您可以使用完整的部门名称或缩写。在某些情况下,它可能不是特定部门,可能是各个部门的用户,因此只需为此组命名。

- 资源-这应该定义该组的用途,可以是一个单词或几个单词(带连字符的单个单词)

- 组前缀:创建组时,必须选择一个组类型,我使用前缀来定义我正在使用的组。

- 本地域= L

- 全球= G

- 通用= U

- 权限–权限将应用于资源

- R =只读

- RW =读写

这里有些例子

示例1 –服务台工作人员需要重设密码的权限。

安全组名称为:Helpdesk-PasswordReset-G

示例2 –人力资源部门需要锁定培训文件夹

安全组名称:HR-培训-文件夹-G-RW

示例3 –销售部门希望锁定共享日历

安全组名称:Sales-Shared-Calendar-G-RW

一旦按照此命名约定将所有组重命名,就可以更轻松地查找和使用它们。

计算机,服务器和其他AD对象

对于大多数其他对象,我遵循以下命名约定:

类型+部门或位置代码+资产#

- 类型

- W =工作站

- L =笔记本电脑

- P =打印机

- S =服务器

- V = VDI或虚拟机

- 部门:对部门使用两个字母表示赞赏或使用位置代码

- HR =人力资源

- MR =营销

- SA =销售

这里有些例子

IT部门资产编号1234中的工作站

W-IT-1234

人力资源部门资产为1235的笔记本电脑

L-HR-1235

销售部门资产编号1233中的打印机

P-SA-1233

创建一个清晰的命名约定,整个团队都可以遵循,我不仅在谈论用户和计算机。为所有对象创建命名约定

3.使用高级工具监视Active Directory

Active Directory是网络的心脏,如果它停止跳动,则其他所有功能都会消失。

我知道免费工具很棒(我使用了很多),但是在监视方面,我依靠专业工具。

为什么?

它节省了我很多时间,并且为其他IT员工提供了有关服务器和应用程序的易于阅读的指标。

以下是一些收藏夹:

SolarWinds服务器和应用程序监视器 –我喜欢这个工具,因为它可以监视任何服务器上的任何应用程序。监视使Active Directory运行的所有组件和服务。如果Active Directory出现问题或运行缓慢,则该程序将快速确定问题。

SolarWinds网络性能监视器 –出色的工具,可在支持SNMP的任何设备上监视网络,带宽,CPU,内存和更多指标。

Netfort Languardian –这是一个深度数据包检查程序,用于监视网络和用户活动。尽管它可能被认为是一种联网工具,但它有大量的用例。我可以找出谁删除了文件,监视DNS,查找大量的DNS服务器,监视服务器和活动目录的带宽等等。

ManageEngine Audit Plus –提供对Active Directory的实时审核。跟踪对AD对象,用户活动,DNS,GPO等的更改。

市场上有很多专业工具,我建议您四处寻找并找到最适合您需求的工具。

4.使用核心服务器(如果可能)

服务器核心占地空间较小,更安全,不需要太多更新。

额外的好处更少的重启!

最初,微软表示这是首选安装选项,我对此表示怀疑。但是,在运行核心服务器几年之后,它们却摇摇欲坠。它们是稳定的,并且确实没有更新。

不幸的是,它们并不是在每种情况下都起作用。

并非所有的第三方应用程序都支持核心服务器。

它们非常适合Windows服务器,例如域控制器,DHCP,DNS。

因此,请尽可能安装核心服务器并从中受益。

这是一张很好的表格,总结了服务器核心的好处

https://msdn.microsoft.com/zh-CN/library/hh846314(v=vs.85).aspx

5.知道如何检查AD健康

域控制器,DNS和复制的问题将导致各种问题。

以下是一些有关检查Active Directory运行状况的快速提示。

使用dcdiag检查域控制器

Dcdiag是一个命令行工具,可分析林或企业中域控制器的状态并报告任何问题。它内置于大多数Windows服务器操作系统中,如果您安装了ADDS或ADLDS角色,则也包含在内。

使用以下命令来分析域控制器的运行状况。

dcdiag / s:服务器名称/ a

这将在域控制器上运行的各种组件和服务上运行多个测试。

您将在任何未通过的测试中失败。

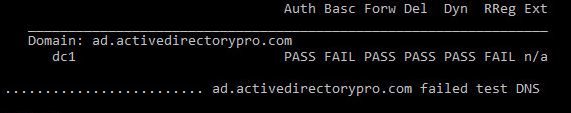

使用dcdiag测试DNS

使用以下命令测试dns

dcdiag / test:dns / s:servername

您可以在屏幕快照中测试检测到我的DNS出现了一些问题

通过测试,我缺少一些A和SRV DNS记录

使用repadmin测试复制

使用以下命令测试域控制器之间的复制。

repadmin / showrepl

6.使用安全组将权限应用于资源

请勿使用单个帐户对资源(打印机,共享文件夹,应用程序,日历等)应用权限。

而是使用安全组。

这使得向资源添加和删除用户更加容易。它还有助于报告和审核。

一旦在资源上设置了组,您就不必每次都去每个资源来修改访问权限。您只需更新组。

使用技巧3中的组命名约定,这就像一种魅力。

这是一个例子。

我在销售部门有一个名为Training的文件夹。

我将创建一个名为HR-Training-SG-RW的组(这遵循我的命名约定提示#)

然后,我将该组添加到该文件夹的权限中。

现在,只要我想授予该文件夹的权限或撤销该文件夹的用户权限,我都只需修改该组的成员即可。

我可以对所有资源使用该方法。

7.清理Active Directory(每月至少一次)

随着时间的流逝,Active Directory将拥有过时的用户,计算机和组帐户。

为了确保Active Directory的安全和整洁,您需要找到这些过时的帐户并将其删除。

有许多可用的脚本和GUI工具可帮助查找和删除旧帐户。

我的工具和资源页面上有一些清理工具。

我每月运行一次此清理过程。

8.向Active Directory对象添加描述

看到Active Directory中的对象并且不知道它们的用途是令人沮丧的。

即使您使用了良好的命名约定,我仍然喜欢为对象添加描述。显然,不是所有对象,而是服务器,组,服务帐户和通用帐户,我都在其上进行了描述。

这不仅有助于我快速确定对象的用途,还有助于整个团队理解。

您可以在下面的屏幕截图中看到,我已向一些组和服务帐户添加了说明。

这是一些非标准帐户,再次使用描述字段,我可以在Active Directory中轻松看到它们的用途。

再一次,我不是对所有对象(主要是组,服务器和非标准帐户)执行此操作。

这是另一个省时的方法。

9.使用委派控制向导为非管理员设置权限(帮助台)

Active Directory委派对于理解很重要,因此可以在不将用户添加到域管理员等特权组的情况下授予权限。

使用委派权限,可以使用特权最小的访问方法。(仅提供所需的权限)

这有助于安全性和合规性。

以下是一些为什么需要委派权限的示例。

- 服务台需要重设密码

- 更新用户帐户信息,例如电话号码或地址

- 授予从域中添加和删除计算机的权限。

- 创建,删除和管理用户帐户

- 修改组成员

在此视频中,我将赋予我们的服务台组重置密码的权利。

10.审核对Active Directory的更改

Active Directory审核是在Active Directory中记录更改和事件的过程。

出于安全和合规性原因,审核非常重要。

您至少应该为以下事件审核活动目录:

- 登录尝试失败

- 对对象的任何更改

- 成功登录

- 特权帐户的修改

- 组策略更改

- 文件/文件夹删除

在审核Active Directory之前,必须首先设置审核策略。

审核Active Directory的步骤

步骤1:在域控制器上启用审核

步骤2:启用事件审核

步骤3:查看并维护审核日志

上面的步骤是高级概述。

有关详细步骤,请查看这些资源

https://www.lepide.com/how-to/enable-active-directory-security-auditing.html

https://technet.microsoft.com/zh-CN/library/dd277403.aspx

11.跟踪帐户锁定的来源

随机帐户锁定不仅使最终用户感到沮丧,而且使正在对其进行故障排除的服务台和管理员感到沮丧。

所有系统管理员都需要知道如何跟踪帐户锁定的来源。

设置为运行服务的移动设备和用户帐户是帐户锁定的最常见原因。

12.自动执行常见的Active Directory任务

我鼓励您使一切自动化。

Active Directory管理涉及许多常规任务,例如用户帐户创建,修改,帐户删除,计算机管理,安全性等。这些日常任务中的一些非常耗时。

大多数例行任务可以自动执行,以使您的工作效率更高。

以下是一些应自动执行的常见任务:

- 用户帐户创建

- 帐户删除

- 帐户修改

- 团体会员管理

- 广告清理

- 文件副本,目录清理

- 软件部署

- Windows和第三方补丁

- 库存

- 资产退役

自动化某些任务的整个过程可能很困难,但是却可以自动化。使重复任务的任何部分自动化将节省时间。

PowerShell是用于自动执行许多任务的工具。

我的团队最近使用PowerShell自动执行了整个用户帐户创建过程。这涉及许多步骤,例如创建帐户,添加到组,创建Office 365邮箱以及创建个人共享文件夹。

创建用户帐户从未如此简单。

13.了解LDAP专有名称路径

Active Directory是LDAP(轻型目录访问协议)目录服务,这意味着对对象的所有访问都通过LDAP进行。

LDAP使用路径来定位对象,对象的完整路径由其专有名称定义。

将其他系统与Active Directory集成时,通常需要一些LDAP信息。

不幸的是,每个程序都不一样。对专有路径有所了解将有助于将其他系统与Active Directory集成在一起。

在大多数情况下,您需要使用以下专有名称:

- 域名

- 用户帐户(具有对AD的读取权限)

- 用户所在的OU

这是您查找专有名称的方法

步骤1:打开ADUC并浏览到该帐户

第2步:右键单击该帐户,然后选择属性

步骤3:选择属性编辑器

步骤4:查找属性专有名称,然后单击查看按钮

用户Pam Smith的专有名称是:

CN = Pam Smith,OU =会计,OU = ADPRO用户,DC = ad,DC = activedirectorypro,DC = com

对所需的任何其他对象重复这些步骤。

14.使用服务帐户(具有最小特权)

有时需要使用用户帐户(域或本地)运行任务,脚本或程序。

这些被称为服务帐户。

首先,请勿使用域管理员帐户或任何其他用户帐户。

而是,创建一个用于每个特定服务的新帐户。您的用户帐户应具有每x天更改一次密码的策略。如果正在使用帐户,并且更改了密码,则该服务将停止工作。

以下是一些其他提示:

- 使用描述性名称

- 记录该帐户并在Active Directory中添加描述

- 创建长而复杂的密码

- 将帐户设置为永不过期

- 限制帐户可以登录的内容

- 审核和监视服务帐户使用情况

- 尽可能创建本地服务帐户而不是域帐户

- 给服务帐户最少的特权

- 不要将一个帐户用于多种服务。

15.尽可能委派任务

不,我不是在谈论将权利委托给服务台。

多年来,系统和网络管理员的职责飞涨。一些系统管理员负责从服务器到打印机的几乎所有工作。

为了节省您的理智,愿意将一些任务委托给团队之外的其他人。

看:

多年来我一直对此犹豫不决。我努力工作以使所有事情井井有条,程序正常运行并保持系统24/7全天候运行。

但是随着职责的增加,生产率下降。新项目推出缓慢。

为了解决这个问题,我了解到可以在团队之外委派任务。

这是我委派的一些任务:

- 帐户设置和删除

- 管理打印服务器

- 修改帐户属性

- 添加和删除域计算机

- 软件发行

- 修改组成员

- 修补工作站

与主管交谈,与其他愿意担任这些角色的员工交谈。

如果解决不了,只需撤销他们的权利,然后将任务重新接管(我不得不做几次)。

16.使用限制组控制本地组

受限制的组使您可以集中管理谁是工作站和服务器上本地组的成员。

通常,这是将Active Directory组添加到所有计算机上的本地管理员组中。这是在所有工作站上授予服务台或其他IT员工管理员权限的简便方法。

这也是防止用户或其他人员将用户添加到本地管理员组的好方法。

普通用户不应该具有管理员权限,我已经看到这种方式会失控。您可以使用受限的团体来制止这种情况。

这是一个视频教程,演示如何将域组添加到加入域的计算机上的本地管理组中。

这是一些有关使用限制性组的很好的资源和教程。

https://social.technet.microsoft.com/wiki/contents/articles/20402.active-directory-group-policy-restricted-groups.aspx

17.正确安排您的域名时间

你为什么要关心时间?

如果时间未在所有域控制器,成员服务器和计算机上同步,则将遇到问题。

那么如何正确设置时间呢?

以下是一些时间同步提示

1将PDC模拟器设置为时间源

w32tm / config / manualpeerlist:timeserver / syncfromflags:manual / reliable:yes / update

所有域加入计算机都将从PDC获得时间。

2禁用主机系统和来宾操作系统之间的时间同步。

VM倾向于与主机(VMware或Hyper-v)同步时间。最佳做法是禁用此功能,以便加入域的系统将继续使用域层次结构进行时间同步。

我记得在解决VMware主机之前,他们一直在解决时间问题,因为在这些主机上更改时间,不同步或PDC。

您可能会了解有关使用组策略设置时间的信息。除非您已经掌握了计算机上的时间设置,否则不需要此设置。

默认情况下,加入域的计算机将与PDC同步。

额外资源

https://docs.microsoft.com/zh-cn/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/dd363553(v=ws.10)https://

blogs。 technet.microsoft.com/nepapfe/2013/03/01/its-simple-time-configuration-in-active-directory/

18.记录Active Directory和组策略

活动目录对于验证用户身份,对许多资源(例如电子邮件,打印机,文件,远程访问等)的授权访问至关重要。

因此,记录Active Directory是有意义的。

我建议您记录以下几件事

- 森林名称

- 域名

- NetBIOS名称

- 森林功能等级

- 森林中的所有域

- 全局编录服务器

- FSMO角色负责人

- 拓扑图

- 站点和子网

- 所有对象的命名约定

- 组策略对象及其作用说明

Microsoft Active Directory拓扑图绘制器是一个方便的小工具,可帮助您进行文档编制。

https://www.microsoft.com/zh-cn/download/details.aspx?id=13380

19.正确执行组策略

我喜欢团体政策。

这是在所有加入域的计算机上控制和应用设置的简便方法。

它甚至可以用来部署软件。

要成功使用组策略,您需要遵循一些规则。

这是我的组策略提示。

提示#1首先,请勿修改默认域策略

提示2:请勿修改默认域控制器策略

提示#3使用良好的OU结构

提示#4不要在域级别设置组策略对象

提示#5在OU根级别应用组策略

查看我的组策略最佳实践的 完整列表

20.实施变更控制

对Active Directory和组策略的更改可能会中断服务并影响业务运营。

重要的是要通过变更控制流程来进行这些变更,以避免任何停机时间。

如果出现问题,记录更改也很有帮助,并且需要回滚更改。

进行重要更改时,我建议以下内容。

- 谁负责变更

- 变更说明

- 实施时间

- 变更期限

- 预期影响

- 已更改已通过测试

- 备份程序

我建议使更改过程尽可能简单。没有什么比一堆繁文tape节和文书工作放慢进度。

21.将Active Directory用作所有内容的集中身份验证源。

如果您是内部部署或基于云的应用程序支持Active Directory身份验证,请使用它。

当它由Active Directory集中控制时,它使授权和对资源的访问变得非常容易。

对于最终用户而言,这也是一个巨大的优势,他们只需使用一个用户名和密码即可进行身份验证。