前言:

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

一、安装docker

安装docker:参考博主的博客:https://blog.csdn.net/qq_41832837/article/details/103948314

下载docker-compose:sudo curl -L https://github.com/docker/compose/releases/download/1.23.0-rc3/docker-compose-`uname -s`-`uname -m` -o /usr/local/bin/docker-compose

(如果网络太卡,可以试试手机热点。往往是因为网络问题导致下载失败。)

安装Docker-Compose:sudo chmod +x /usr/local/bin/docker-compose

查看版本 :docker-compose version

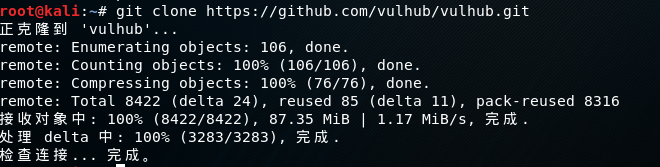

下载vulhub:git clone https://github.com/vulhub/vulhub.git

二、启动环境

进入vulhub选择要复现的漏洞,如webmin:

对靶场进行编译:docker-compose build

运行靶场:docker-compose up -d

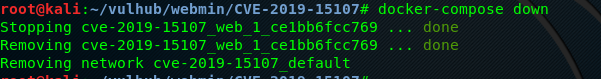

三、移除环境

docker-compose down

END:

也可以参考一下官方给的安装步骤:https://vulhub.org/#/docs/run/。我是jammny,会持续更新vulhub系列。喜欢的点个赞!加个关注啊!