我是啊锋,一个努力的学渣,作为一个刚进入安全大门的小白,我希望能把自己所学到的东西总结出来,分享到博客上,可以一起进步,一起交流,一起学习。

本节目录:

* 概述

* CSRF(get)

* CSRF(post)

* CSRF(token)

前文:

Pikachu靶机系列之XSS(Cross-Site Scripting)

概述

CSRF(Cross-Site Request Forgery,跨站点伪造请求)是一种网络攻击方式,该攻击可以在受害者毫不知情的情况下以受害者名义伪造请求发送给受攻击站点,从而在未授权的情况下执行在权限保护之下的操作,具有很大的危害性。具体来讲,可以这样理解CSRF攻击:攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,盗取你的账号,添加系统管理员,甚至于购买商品、虚拟货币转账等。

CSRF(get)

进入后看到登录框,点击提示

这里一共有这么些用户

vince/allen/kobe/grady/kevin/lucy/lili,

密码全部是123456

文斯卡特,雷阿伦,科比,麦迪,狼王,玩个靶机,也要勾起一下回忆吗

那就登录进去试试看, 挑一个科比吧

登录后点击修改个人信息

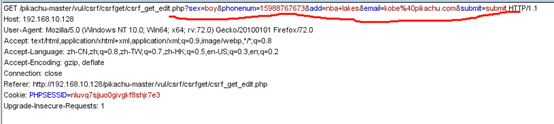

Submit的时候抓包,看包研究一下啊,原来是get型传输,很有意思

我把包的链接复制下来,sex,phonenum,add,email,都可以修改,那我就把科比的性别和邮箱手机号都改了吧

http://192.168.10.128/pikachu-master/vul/csrf/csrfget/csrf_get_edit.php?sex=女&phonenum=1123456&add=nba+lakes&email=i am hack %40pikachu.com&submit=submit

攻击者只要把这个链接发给受害者点击,个人信息马上就被修改了,效果图如下

这时候攻击者只要刷新下页面,kobe的信息就成了攻击者所想要得到的信息了。怎么样,是不是很有意思。

但前提是,该用户接受到链接后他会点击并进行账号密码登录,或者说用户本地存在身份认证信息(Cookie),那么他的个人信息就会被修改为我们链接里面的信息。

CSRF(post)

基于科比的账号被玩坏了,就玩文斯卡特的吧,来到登录界面后还是先抓包然后submit

因为是POST型的,所有参数在请求体中提交,我们不能通过伪造URL的方式进行攻击,这里的攻击方式,攻击者可以搭建一个站点,在站点上做一个表单,诱导受害者点击这个链接,当用户点击时,就会自动向存在CSRF的服务器提交POST请求修改个人信息。

表单不会做?也不想搭一个服务器?但又想体验一下过程,不怕 burpsuit刚好有这个功能

先把自己想要的信息先构造好,然后再点击Generate CSRF Poc包

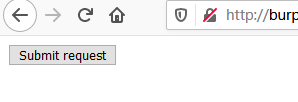

Copy Html可以不用点,直接点Test in browser就可以了,然后复制链接

就假装你自己是受害者然后接受到链接,然后你点击了,

可能

刚开始入门,会总是对这个“搭建服务器”总是充满质疑,想不明白,其实是这个意思:你自己虚拟机靶机的IP只是私有IP,别人是访问不了的,你要别人能访问到你精心构造的网页陷阱,就必须得有一个属于你自己运行网站的web服务器,当受害者访问了你精心构造的网页,被构造的数据就会被提交到存在CSRF漏洞的服务器,导致用户信息被修改。

可能

你又有疑问了,是怎么把数据提交到存在CSRF漏洞的服务器?就比如下图,action对应的http是我存在漏洞的靶机IP,只要别人一点击,我构造好的数据就会发送过去给存在CSRF漏洞的服务器。那么受害者信息就会被更改了

CSRF(token)

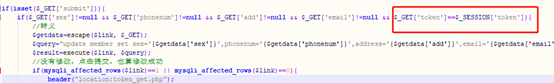

这题搞不定,我们就来看看源码

也就是说即使受害者点击了攻击者发送的链接,但表单提交过来的token值和Session中的token值作对比,他们的值不一样就不通过不会执行个人信息修改操作。注意看下图的

token值是随机的,不是固定的,每次点击submit都会产生不同的值