在交付给客户的众多安全审核和评估过程中,通常会发现Active Directory中配置的权限和用户权限范围太广。其中之一是“将工作站添加到域”。有3个项目可能会影响谁可以将计算机添加到域:

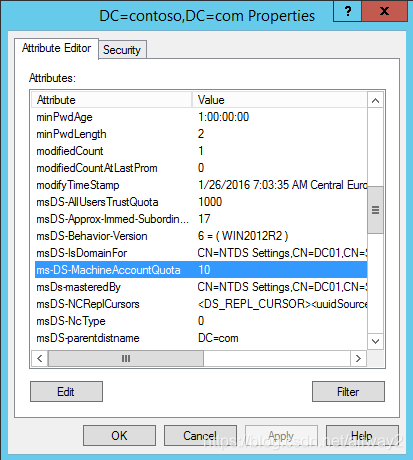

ms-DS-MachineAccountQuota

它是“域命名上下文”对象的属性。此属性指定单个用户可以向域中添加多少台计算机。默认值为10。可以使用包括ADSIEdit.msc在内的其他工具来修改此值。

将工作站添加到域

通过默认域控制器策略或域控制器上的本地策略配置的此用户权限指定了可以将计算机加入域的人。默认值为“ 身份验证的用户”。

因此,考虑到上述2个项目,默认情况下,任何经过身份验证的用户都可以将最多10台计算机加入该域。这是因为“授权用户”已添加到“将工作站添加到域”用户权限,并且ms-DS-MachineAccountQuota为10。

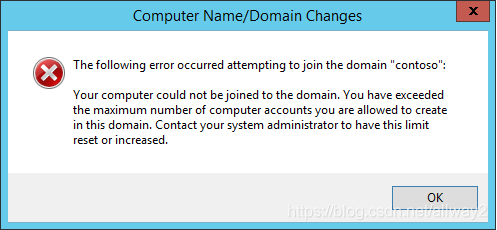

现在,如果您用您的域替换“身份验证的用户”,则自定义HelpDesk组并保持ms-DS-MachineAccountQuota不变,如果服务台用户最多只能加入10台计算机,也不会感到惊讶。超过此数字后,他们将得到以下错误:

代表团

这是向您的域授予权限的正确方法:AD委托。您可以精细地控制谁可以在您的域中执行哪些操作,包括加入域。设计适当的委派模型非常耗时,因为您需要定义管理角色,开发适当的OU结构,创建安全组并最终配置权限和审核。

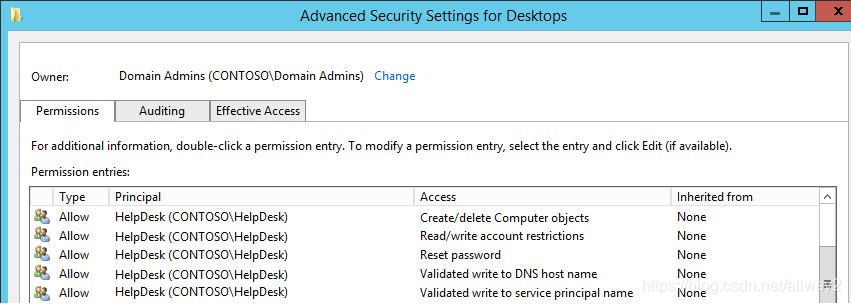

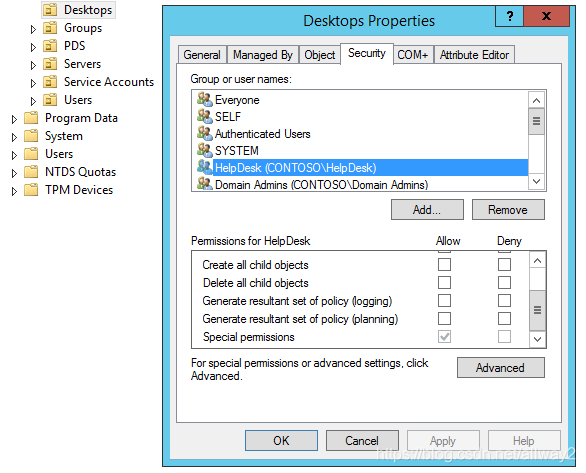

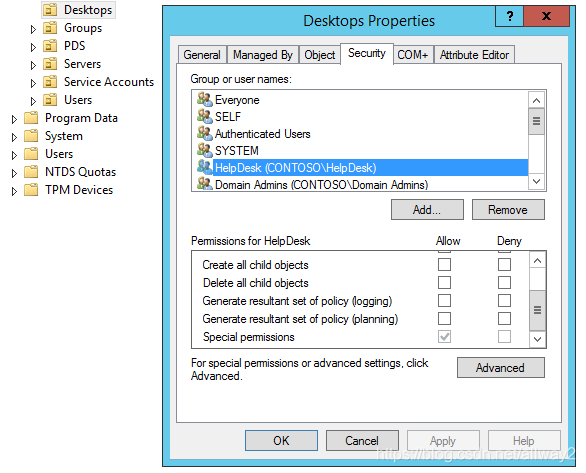

可以使用“ 委派向导”(右键单击OU>“委派控制...”)或直接在OU或域级别应用ACL 来配置委派。Active Directory容器上的ACL定义可以创建哪些对象以及如何管理这些对象。权限委派涉及对对象的基本操作,例如查看对象,创建指定类的子对象甚至删除对象的能力。

将计算机添加到域仅需要单一授权委托:

- 创建计算机对象

但是,Active Directory允许您将权限委派给其他计算机相关任务:

- 删除计算机对象

- 重置密码(计算机对象的密码)

- 读取和写入帐户限制(用于启用/禁用计算机对象)

- 验证写入DNS主机名

- 经过验证的写入服务主体名称(用于设置SPN)以及许多其他...

要检查权限是否正确,只需右键单击OU或域名,然后单击“高级”以调查您的组/用户的“特殊”权限。

至少应存在“创建计算机对象”。

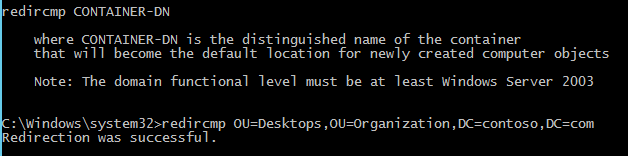

请记住使用redircmp命令将默认的计算机容器重定向到特定的OU ,否则,您将需要在默认的“计算机”容器上配置委托。

委派将完全忽略ms-DS-MachineAccountQuota中的阈值,这意味着用户可以向域中添加无限数量的计算机。另一方面,“将工作站添加到域”用户权限将绕过OU上的所有ACL。

现在,如果您已准备就绪:组1的委派和组2的“将工作站添加到域” –都将能够将计算机添加到域。

因此,您可能会问:尽管我仅在特定的OU上配置委派,并且“将工作站添加到域”为空,为什么Domain Admins仍可以将计算机添加到域?

这是因为“管理员”组(包含域管理员)具有直接和显式的ACL权限来创建计算机对象。在域级别分配此权限并启用传播。

附带说明一下,还有一个活动目录组,称为“ 帐户操作员 ” –但是,我不建议使用它,因为它对AD的权限过宽:它可以创建/删除用户,计算机和其他AD对象。

控制谁可以向我们的AD环境添加新计算机非常重要。尽管我们可以通过GPO在新添加的计算机上强制执行各种安全设置,但用户可以加入未根据我们的安全标准配置的计算机,同时拥有系统中各种对象(本地管理员帐户,文件系统上的ACL等)的所有权)。

我确实建议使用委派,并从默认域控制器策略中将所有用户从“添加工作站到域”中删除,但管理员除外(作为应急计划)。您也可以将ms-DS-MachineAccountQuota值减小为0。

此外,我不太愿意允许标准用户将其工作站加入域,因为他们成为了AD中计算机对象的所有者(从ACL角度来看),并且还具有ACCESS_CONTROLL标志,这意味着他们可以读取该对象的机密属性(例如LAPS密码)。这是使用委托的另一个论点。