文件上传漏洞

一、client check

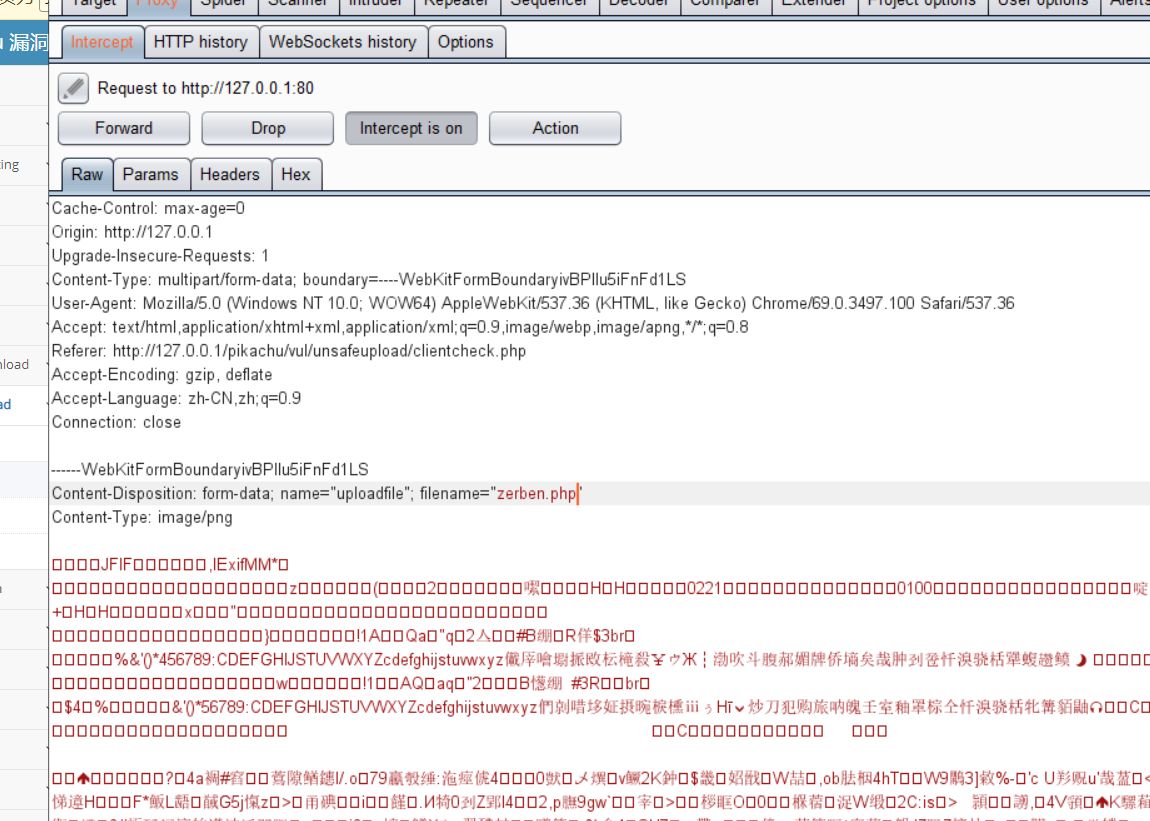

首先看到标题是客户端验证

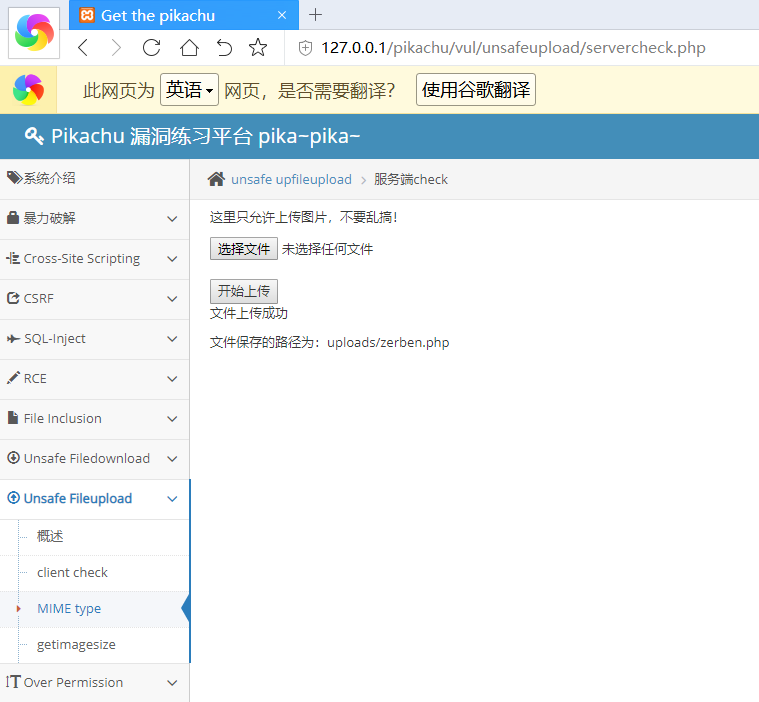

用BURP抓包,由于是客户端的检验,直接将抓到的包的文件后缀.png改成.php

发送后发现成功绕过,上传成功

二、MIME type

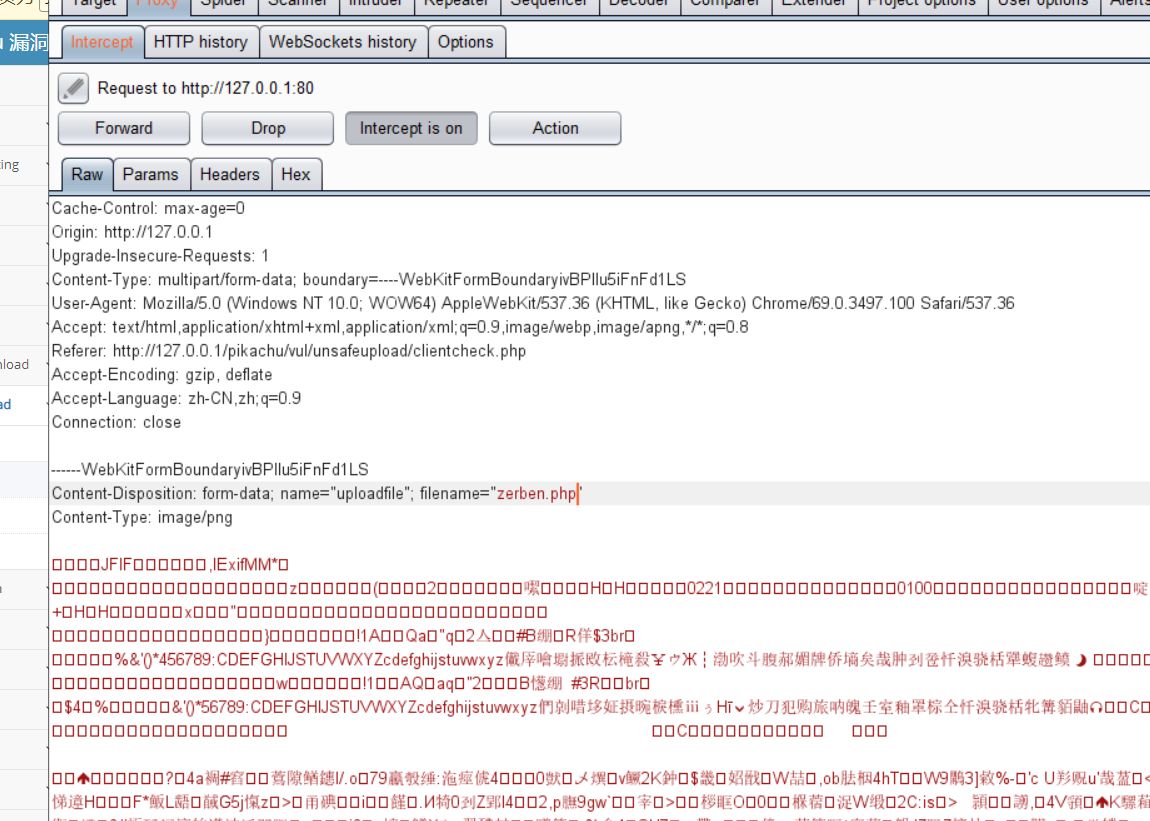

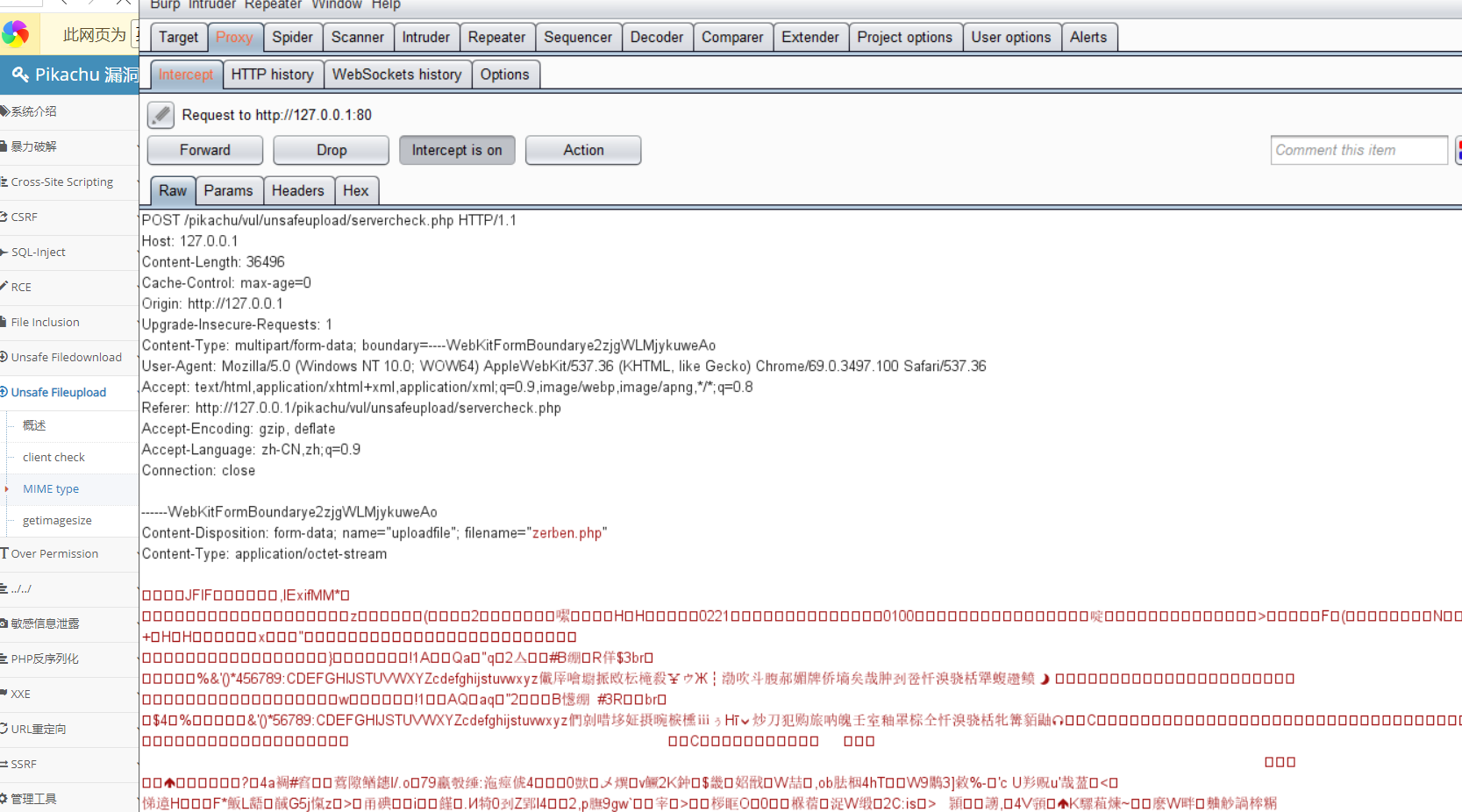

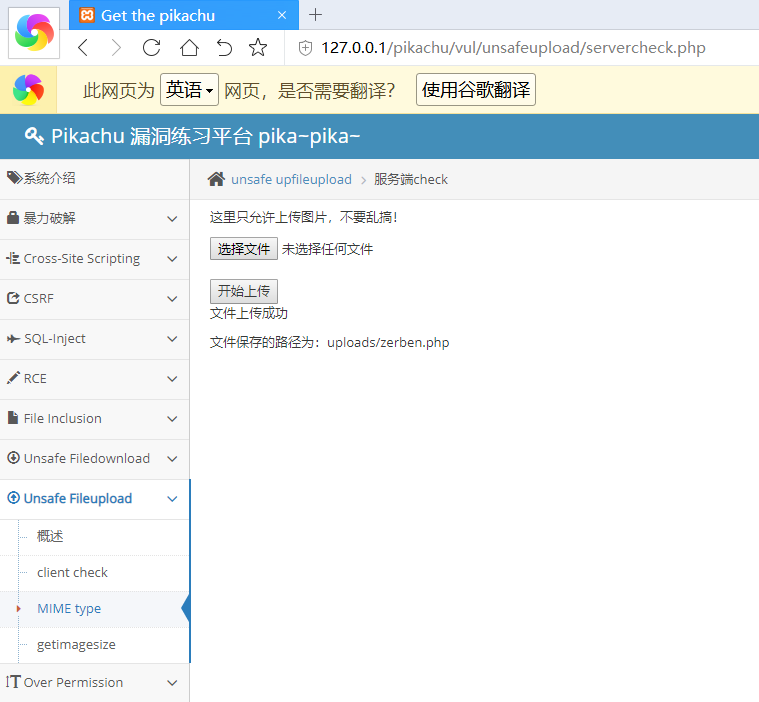

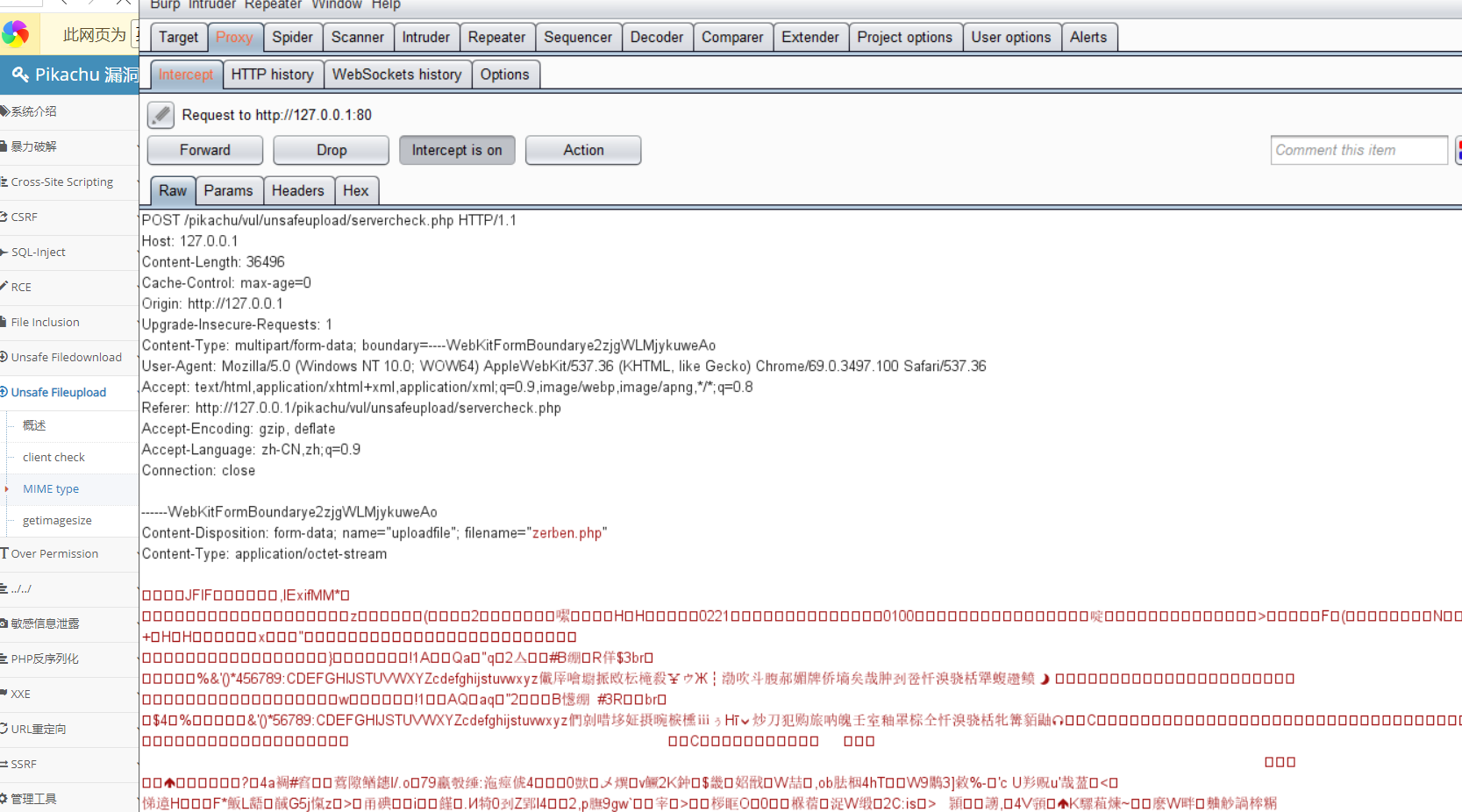

MIME类型还是要借助Burp工具来利用

将content type文件头改成png的文件头

别的都不需要去更改,点击发送就会发现,文件上传成功,MIME绕过成功

首先看到标题是客户端验证

用BURP抓包,由于是客户端的检验,直接将抓到的包的文件后缀.png改成.php

发送后发现成功绕过,上传成功

MIME类型还是要借助Burp工具来利用

将content type文件头改成png的文件头

别的都不需要去更改,点击发送就会发现,文件上传成功,MIME绕过成功