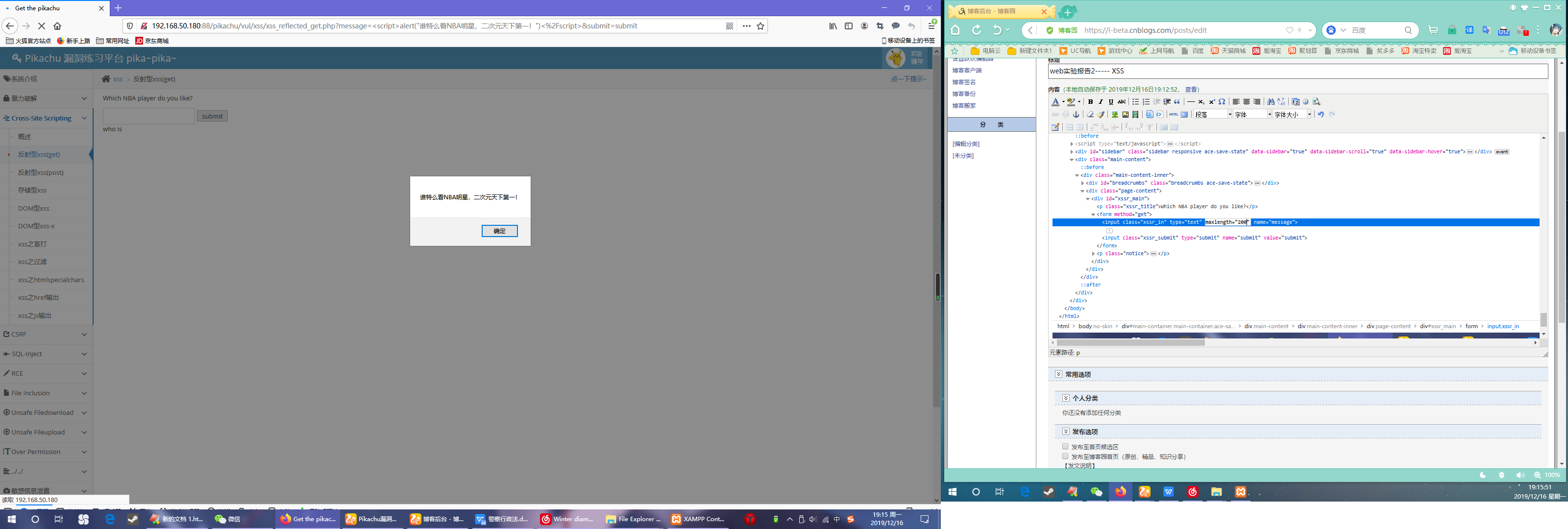

一、反射性XSS

反射型:交互的数据一般不会被存在数据库里面,一次性,所见即所得,一般出现在查询页面等

形成XSS漏洞的主要原因是程序中输入和输出的控制不够严格导致“精心构造”的脚本输入后,

在输出到前端时被浏览器当作有效代码解析执行

我们的目的:插入一段JS代码,让其成功在浏览器端执行,即视为漏洞攻破,可以使用更加恶劣的代码来满足黑客需求。

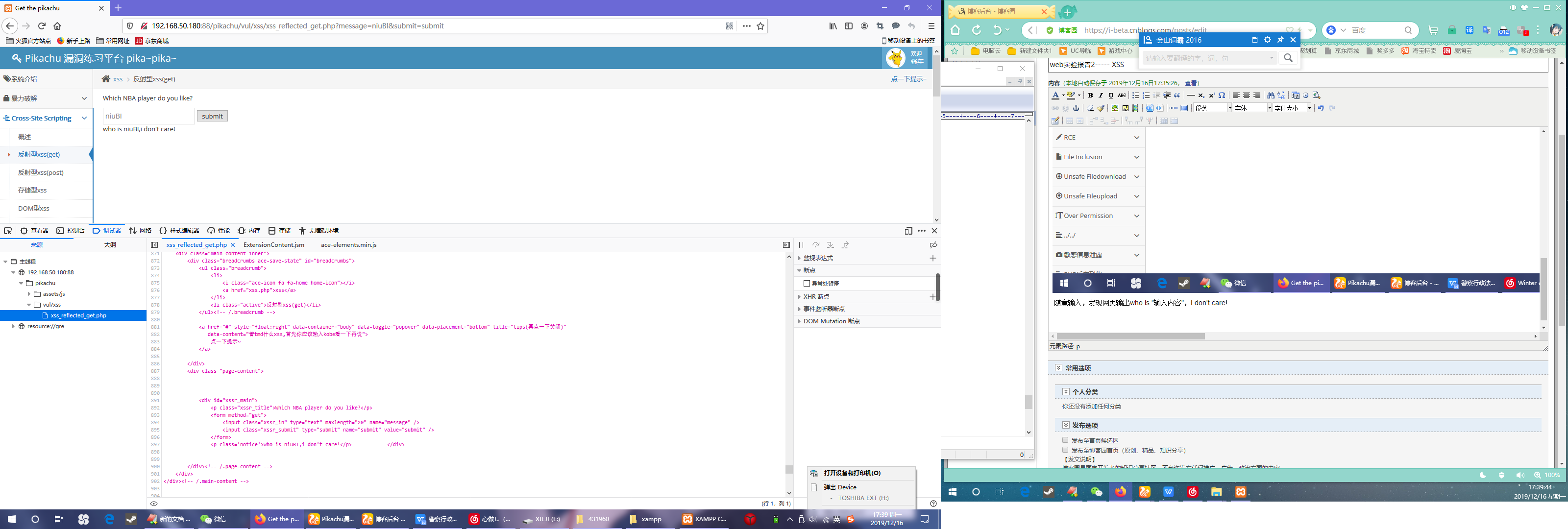

随意输入,发现网页输出who is "输入内容",I don't care!

扫描二维码关注公众号,回复:

8210627 查看本文章

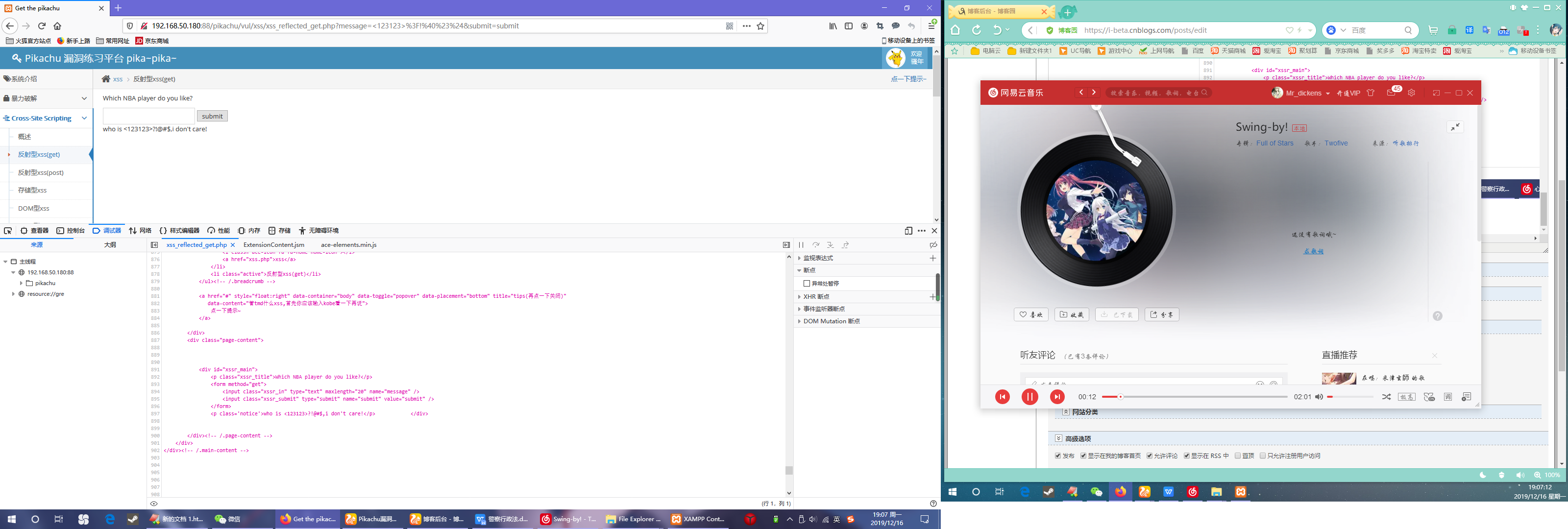

网页源码 第897行发现原本输入和提示,考虑先输入特殊字符看看后端返回的数据是否有处理

没有变化,原封不动的进去了。这样就很好解决,代码中的符号不会被修改过滤

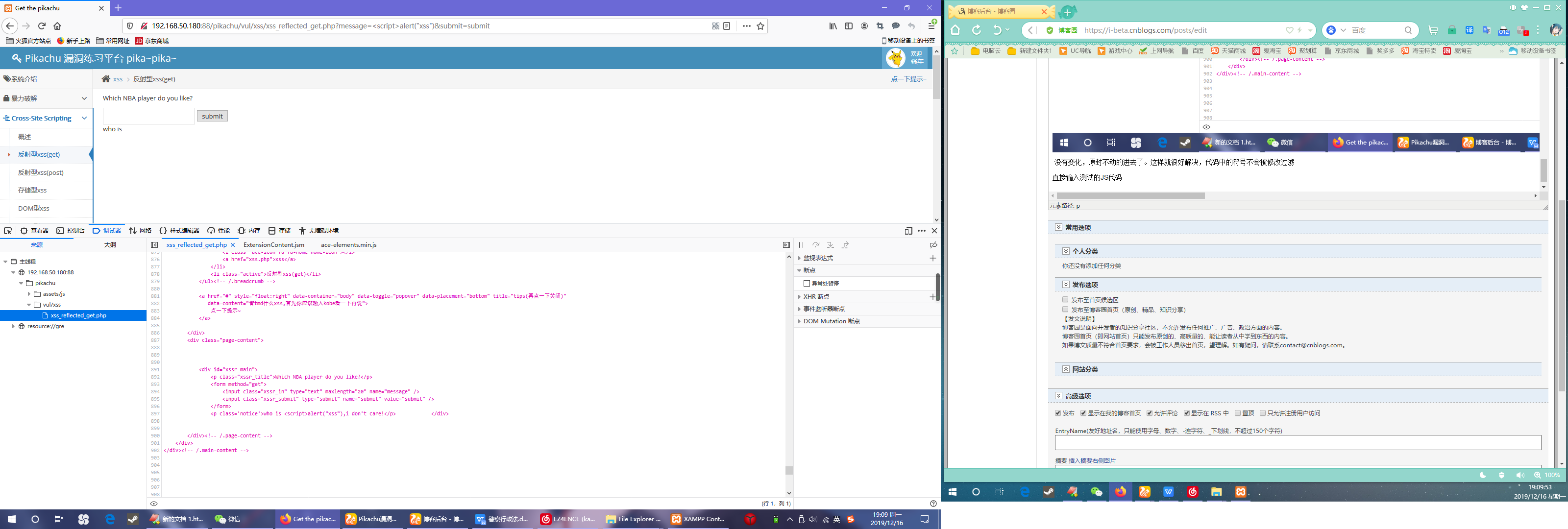

直接输入测试的JS代码、

输不进去,长度有限制,但是已经顶掉了I dont care

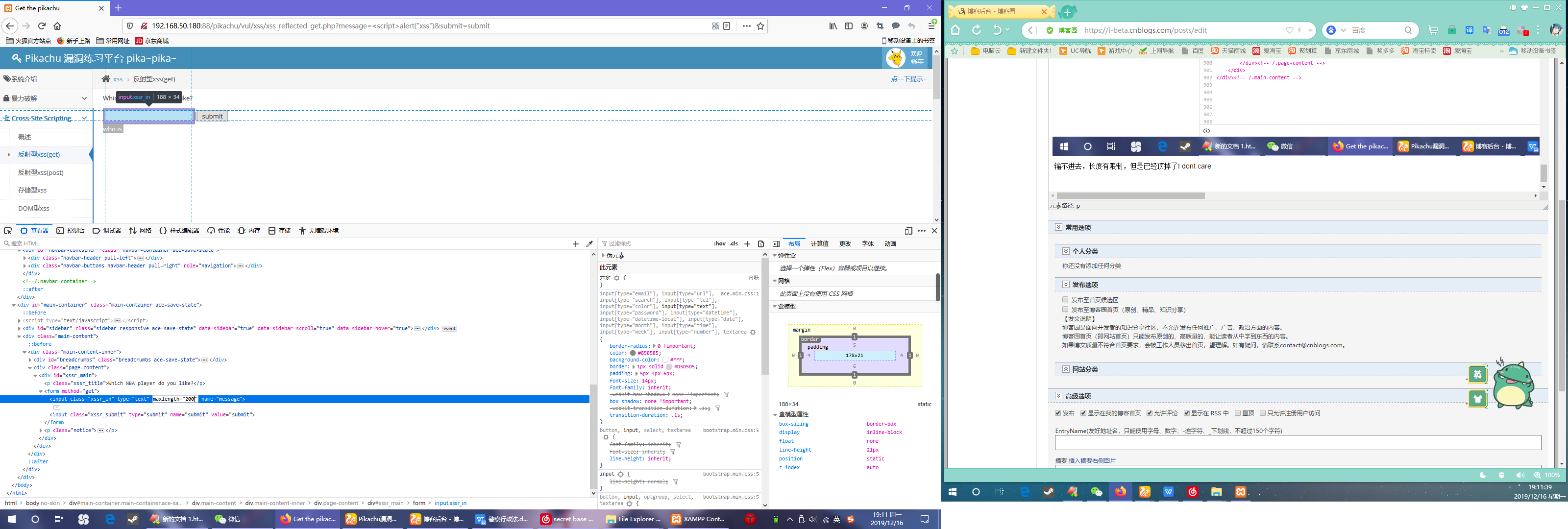

通过F12查看器,找到输入窗口对应class=“xssr_in”,并发现限制最大长度为20,将其修改为200

嘿嘿嘿,直接上咯 print <script>alert("谁特么看NBA明星,二次元天下第一!")</script>

简直完美,第一个反射型XSS完成,同时看浏览器网址,后端未存储该内容。