第三章 网络安全

网络安全及管理概述

网络安全的概念

网络安全是一个涉及计算机科学、网络技术、通信技术、密码技术、信息安全技术、应用数学、数论、信息论等的综合性领域。

网络安全包括网络硬件资源和信息资源的安全性。

网络硬件资源包括:通信线路、通信设备、主机等。

信息资源包括:维持网络服务运行的系统软件和应用软件,以及在网络中存储和传输的用户信息数据等。

网络管理的概念

网络管理是指监督、组织和控制网络通信服务,以及信息处理所必需的各种活动的总称。

目的:确保计算机网络的持续正常运行,使网络中的资源得到更加有效地利用,并在计算机网络运行出现异常的时候能及时响应和排除故障。

从管理范畴来分类:对网络设备的管理

对接入的内部计算机、服务器等进行的管理

对行为的管理

对网络设备硬件资产进行管理等。

安全网络的特征

一般来说,能够通过网络安全与网络管理技术或手段保障可靠性、可用性、保密性、完整性、可控性、可审查性的网络即具备了安全网络的特征。

1)可靠性:网络信息系统能够在规定条件下和规定时间内完成规定功能的特性。主要表现在硬件可靠性、软件可靠性、人员可靠性、环境可靠性等方面。

2)可用性:是指网络信息可被授权实体访问并按需求使用的特性。

3)保密性:保密性是指网络信息不被泄露给非授权的用户、实体或过程,或者供其利用的特性。

4)完整性:完整性是指网络信息未经授权不能进行改变的特性。

5)可控性:可控性是指对信息的传播及内容具有控制能力。

6)可审查性:是指出现安全问题时提供的依据与手段。

常见的网络拓扑

网络拓扑是指网络的结构方式,表示连接在地理位置上分散的各个节点的几何逻辑方式。其决定了网络的工作原理及网络信息的传输方式。常见的拓扑结构有总线形、星形、环形和树形等。

1、总线拓扑结构:

总线拓扑是将所有的网络工作站或网络设备连接在同一物理介质上。其结构连接简单,增加和删除节点较为灵活。

但存在以下安全缺陷:

1)故障诊断困难(虽然其结构简单可靠性高,但故障检测困难,因为其网络不是集中控制,故障检测需要在整个网络上的各个节点进行,必须断开再连接设备以确定故障是否由某一结点引起。)

2)故障隔离困难(如故障发生在节点,只需将节点去除,如果发生在传导介质上,则要切断整个总线)

3)终端必须是智能的(上面一般不设有控制网络的设备,每个节点按竞争方式发送数据,会带来总线上的冲突,所以节点要有介质访问控制功能)

2、星型拓扑

由中央节点和通过点到点链路连接到中央节点的各站点组成。(中央节点设备通常被称为转接器、集中器或中继器)

安全缺陷:

1)对电缆需求大且安装困难

2)拓展困难

3)对中央节点的依赖性太大

4)容易出现“瓶颈”现象(大量数据处理依靠中央节点,因而会造成其负荷过重、结构复杂,系统安全性较差)

3、环形拓扑结构

环形拓扑结构的网络由一些中继器和连接中继器的点到点链路组成的一个闭合环。

安全缺陷:

1)节点的故障会引起全网的故障

2)故障诊断困难

3)不易重新配置网络

4)影响访问协议

4、树形拓扑结构

是由总线拓扑演变过来的,其形状像一棵倒置的树。采用同轴电缆作为传输介质,且使用宽带传输技术。

**

网络安全基础

OSI七层模型及安全体系

1、七层模型的组成

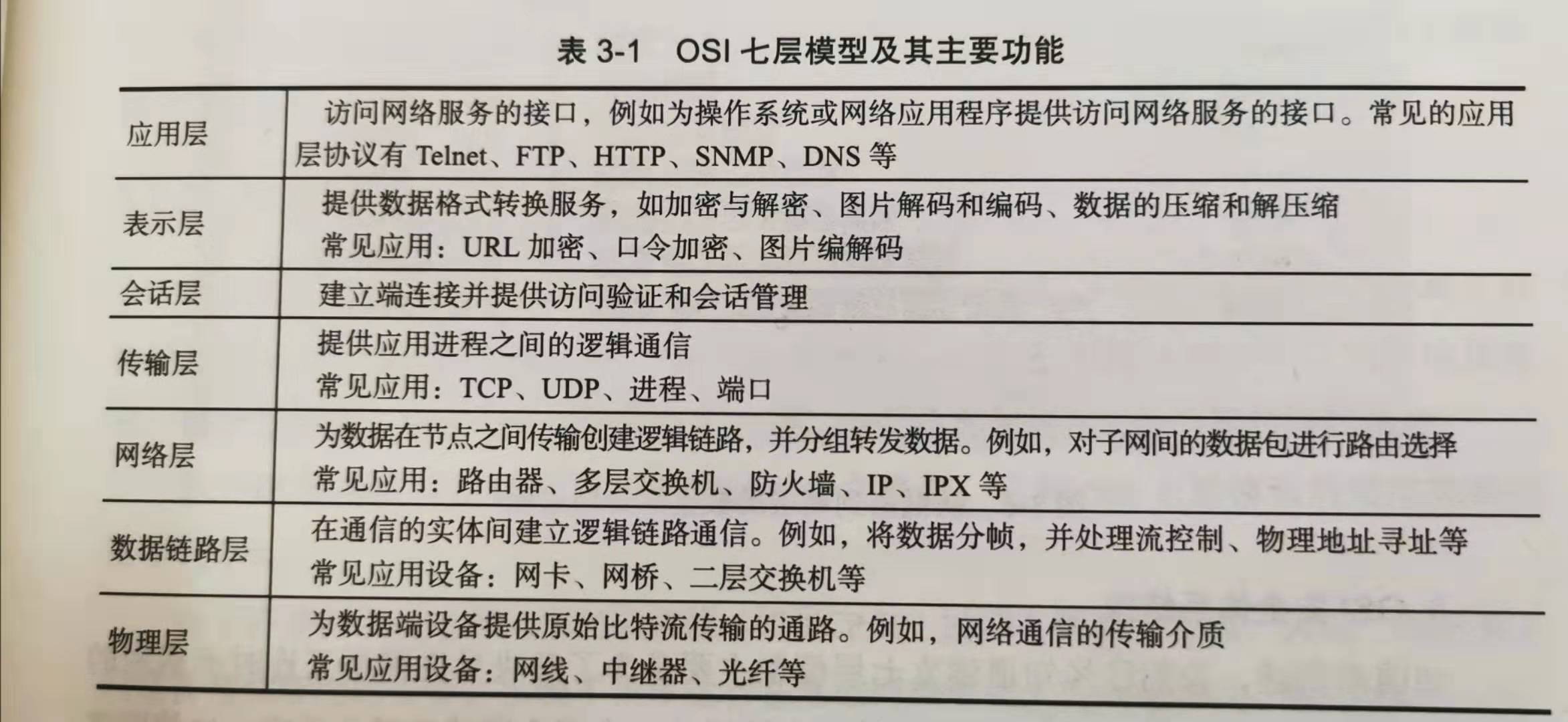

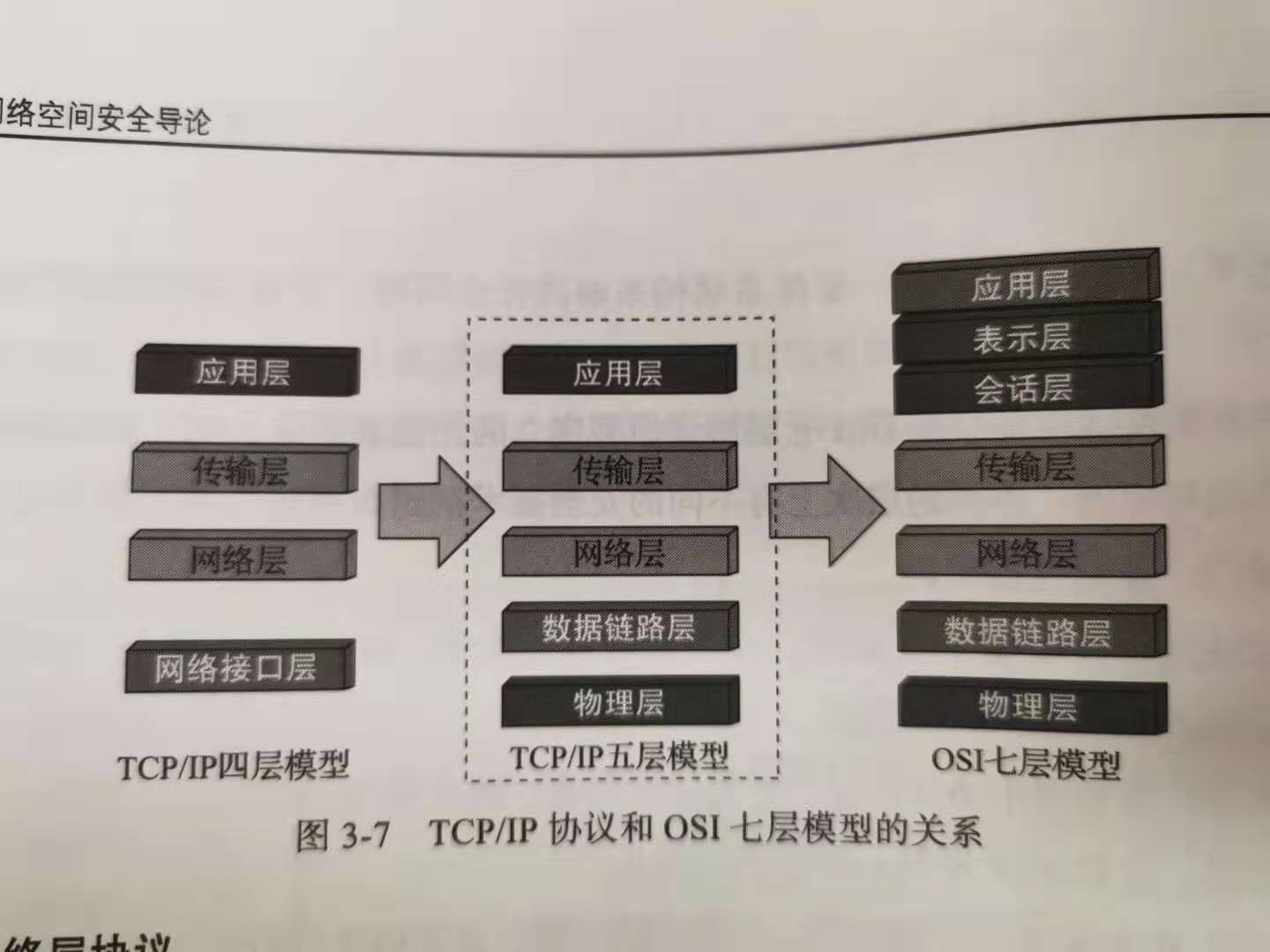

由上至下分别为物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

主要功能如下:

2、协议运行原理

从高层到低层进行数据封装操作,每一层都在上一层数据的基础上加入本层的数据头,然后传递给下一层处理,这个过程俗称“打包”

在接收端数据单元在每一层被去掉头部,根据需要传送给上一层来处理,直到应用层解析后被用户看到内容。过程俗称“拆包”

3、OSI安全体系结构

不同层次上有不同的安全技术:

物理层:设置连接密码

数据链路层:设置PPP验证、交换机端口优先级、MAC地址安全、BPDU守卫、快速端口等。

网络层:设置路由器协议验证、拓展访问列表、防火墙等。

传输层:设置FTP密码、传输密钥等。

会话层&表示层:公钥密码、私钥密码应该在这两层设置

应用层:设置NBAR、应用层防火墙等。

五种相关安全服务:

认证鉴别服务、访问控制服务、数据保密性服务、数据完整性服务、抗否认性服务。

TCP/IP协议及安全

1、网络层协议

(1)IP协议

(2)ARP(地址解析协议)

2、传输层协议

(1)TCP

(2)UDP

3、应用层协议

4、安全封装协议

(1)IPSec

(2)SSL协议strong text

(3)S-HTTP

(4)S/MIME

无线网络安全

1、无线局域网的安全问题

2、无线局域网安全协议

几种常见加密方式:

(1)WEP(有线等效保密)

(2)WPA(WiFi网络安全接入)

(3)WPA2

(4)WAPI

识别网络安全风险

威胁

1)应用系统和软件安全漏洞

2)安全策略

3)后门和木马程序

4)病毒及恶意网站陷阱

5)黑客

6)安全意识淡薄

7)用户网络内部工作人员的不良行为引起的安全问题

脆弱性

1、操作系统本身的脆弱性

2、计算机系统本身的脆弱性

3、电磁泄漏

4、数据的可访问性

5、通信系统和通信协议的弱点

6、数据库系统的脆弱性

7、网络存储介质的脆弱

应对网络安全风险

从国家战略层面应对

1、出台网络安全战略,完善顶层设计

2、建设网络身份体系,创建可信网络空间

3、提升核心技术自主研发能力,形成自主可控的网络安全产业生态体系。

4、加强网络攻防能力,构建攻防兼备的安全防御体系

5、深化国际合作,逐步提升网络空间国际话语权

从安全技术层面应对

1、身份认证技术

2、访问控制技术······

3、入侵检测技术

4、监控审计技术

5、蜜罐技术

网络管理的常用技术

1、日常运维巡检

2、漏洞扫描

3、应用代码审核

4、系统安全加固

5、等级安全测评

6、安全监督检查

7、应急响应处置

8、安全配置管理

第七章 第三节 物联网安全

**

物联网概述

1、物联网的概念

2、物联网的层次构架与特征

物联网大致分为三个部分:

数据感知部分

网络传输部分

智能处理部分

3、物联网的典型应用领域

具备物理世界认知能力的应用

在网络融合基础上的泛在化应用

基于应用目标的综合信息服务应用

物联网的安全特征与架构

1、物联网安全问题与特征

2、物联网面临的安全挑战

3、物联网的安全架构

工控系统及其安全

1、工控系统的特征

2、工控系统的架构

3、工控系统安全