1、安全电子邮件

安全威胁:垃圾邮件,诈骗邮件,邮件炸弹,电子邮件传播病毒。

安全需求:机密性,完整性,身份认证(不能被冒名顶替),抗抵赖性(数字签名)。

电子邮件的特性:单向性和非实时性,因此不能使用隧道加密,只能对邮件本身加密。

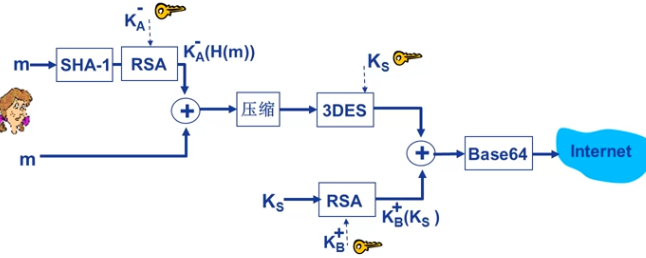

安全电子邮件原理(其中对(数据和数字签名)用对称加密是为了效率)

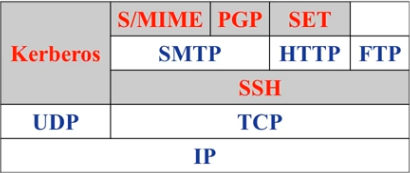

PEM(Privacy Enhanced Mail)标准:保证邮件加密;消息完整性;发送方认证;防止发送方抵赖,使用较少。

PGP(Pretty Good Privacy)标准:免费,可用于windows、unix、军方等、安全性能高,应用较多。

公钥加密算法:RSA、DSS、Diffie-Hellman

对称加密算法:CAST、3DES、IDEA

散列算法:MD5、SHA-1

在上面原理的基础上添加:压缩、Base64编码、分段等。

PGP秘钥管理:

安装时,产生秘钥对,公钥放在公钥服务器上,私钥是用用户口令进行保护。

PGP公钥认证机制:PGP公钥可以通过可信的Web认证;通过CA认证;可以通过用户自身去添加认证;用户可以为其他公钥认证担保(第三方保证,和传统的CA有区别)。

S/MIME(Secure/multipurpose Internet Mail Extensions)标准:

不仅支持邮件传输,可用于任何MIME数据传输机制,如HTTP。认证机制依赖于CA(证书格式X.509规范)。

2、安全套接字(SSL)

安全Web应用

安全威胁(Web应用广泛,服务器底层软件复杂):篡改C/S之间的信息,篡改站点信息,监听数据流信息,对数据流进行分析,服务器安全(HTTP服务需要一定权限,通过获得权限,篡改服务器主页等)、浏览器安全(Web页可能有隐藏恶意程序(现在的web页面中很多都包含一些脚本程序,需要在客户端的浏览器上进行运行))。

安全需求:机密性、完整性、身份认证、不能拒绝服务(被拒绝服务攻击)。

应用层解决web安全:

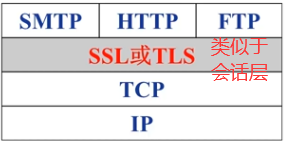

传输层解决Web安全问题(使用SSL或TLS):

安全套接字层SSL(Secure Socket Layer),TLS是SSL的变体(RFC2246):

提供安全服务:机密性,完整性,身份认证。

SSL为网络应用提供应用编程接口。c/java等语言提供SSL库/类可用。

协议原理:有点难,后面再追加。

协议栈结构:

SSL支持多个密码组,有通信双方商量选定使用哪个密码组(公开秘钥算法+对称秘钥算法+MAC算法)。

①SSL更改密码规格协议:更新当前的密码组。

②SSL告警协议:Alert消息

③SSL握手协议:ContentType = 22,认证,协商加密算法,生成秘钥(很多)

④SSL记录协议:记录格式(记录头+数据)

3、IP安全

专用网络PN(Private Network):基于专属的网络设备,链路或协议等建设的专门服务于特定组织机构的网络。安全是最大的特征。

虚拟专用网络VPN(Virtual Private Networks):是一条逻辑上的穿过公共网络的隧道。在公共网络之上建立专用网络。

功能或需求:数据机密性,数据完整性,身份认证,防止重放攻击,访问控制。

关键技术:隧道技术,数据加密,身份认证,秘钥管理,访问控制,网络管理。

隧道技术(隧道协议):

vpn的实现:IPSec应用最广泛,SSL具有高层优势,L2TP广泛使用在远程接入上

vpn技术结合使用:IPSec与SSL、IPSec与L2TP

网络层安全IPSec

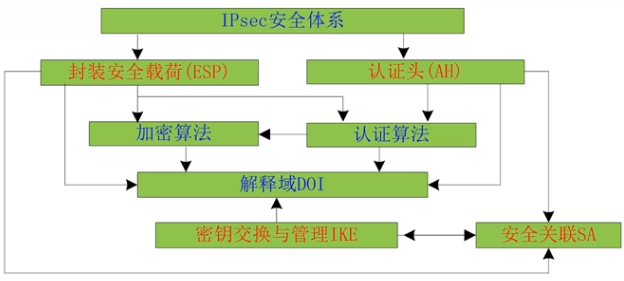

IPSec体系结构

IPSec提供服务:机密性,数据完整性,源认证/鉴别,重放攻击预防

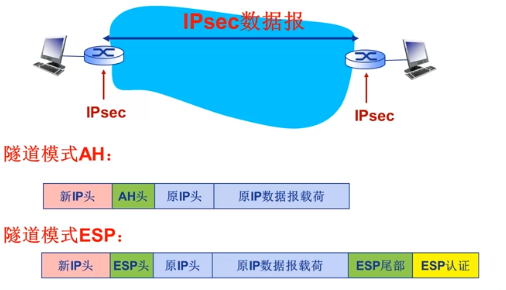

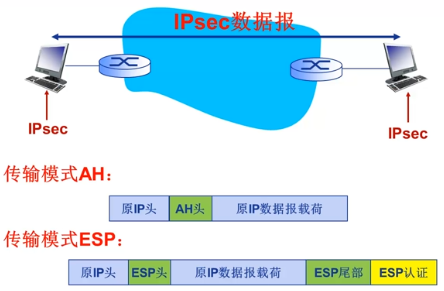

提供不同服务模型的两个协议:认证头协议AH(ip数据报头中的协议号为51) ESP(ip数据报头中的协议号为50)

IPSec的两种模式:主机模式(又称传输模式,主机是IPSec感知的),隧道模式(边缘路由器是IPSec感知的)。

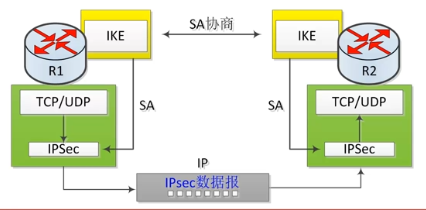

安全关联SA:发送实体到接受实体之间建立SA,维护SA的状态信息(和TCP连接端点维护信息类似),IP是无连接,但IPSec是面向连接的。

SA的参数:安全参数索引(32bit唯一标识),加密秘钥,认证秘钥,序列号,抗重播窗口,生存周期,运行模式,IPSec隧道源、目的地址。

IKE协议可以自动管理SA的建立、协商、修改、删除、是IPSec唯一的秘钥管理协议。

秘钥的交换和管理,身份认证,SA的协商管理

IPSec总结:

IPSec有点难,难懂,后面理解再追加。

4、无线局域网安全(802.11WEP加密)

5、防火墙:隔离组织内网与公共网络,允许某些分组通过,而阻止其他分组通过。

常见的是部署在网络边缘的路由器上。

三种防火墙:stateless packets filters ; stateful packets filters ; application gateways

stateless packets filters:

stateful packets filters:跟踪每个tcp连接。

application gateways:基于应用数据,用户的身份来确定是否允许访问。