1.简要说明

系统业务:

XX公司notes7邮件系统

测试过程:

手工测试+自动扫描

漏洞原理:

我方远程通过手工进行检查,发现网站的Lotus notes7邮件系统存在一般用户弱口令账号漏洞和密码后门,远程攻击者可以登录notes7系统的用户管理界面进行操作,一般用户可以通过密码后门获得公司所有员工的OA办公系统的明文密码,另外利用后台的管理功能还可以上传恶意的网页程序。

漏洞危害:

后台弱口令账号和密码后门是黑客最常用的攻击方法,可以对银华基金网站系统形成极大的威胁,攻击者可以综合利用上述漏洞找出后台的实际位置,然后使用弱口令账号登录并上传一个webshell后门程序,以达到完全控制服务器的目的。

2.主要过程

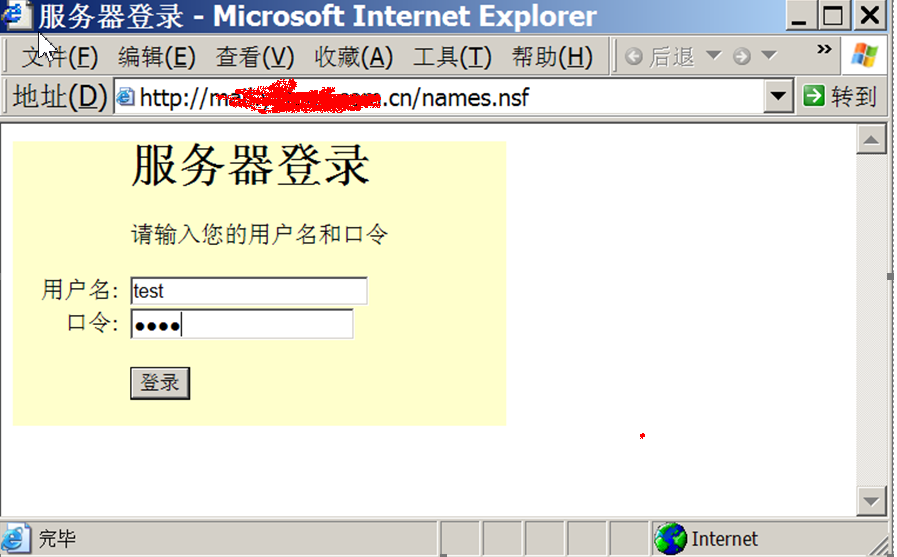

通过手工测试和安全扫描软件的详细检测,我方发现XX公司notes7邮件系统存在一个缺省的后台用户管理程序界面,并且这个后台管理存在弱口令账号漏洞(test/0000),直接导致的后果就是邮件系统的管理后台及所在系统可以被攻击者完全控制,下面是进入管理界面后的相关截图列表:

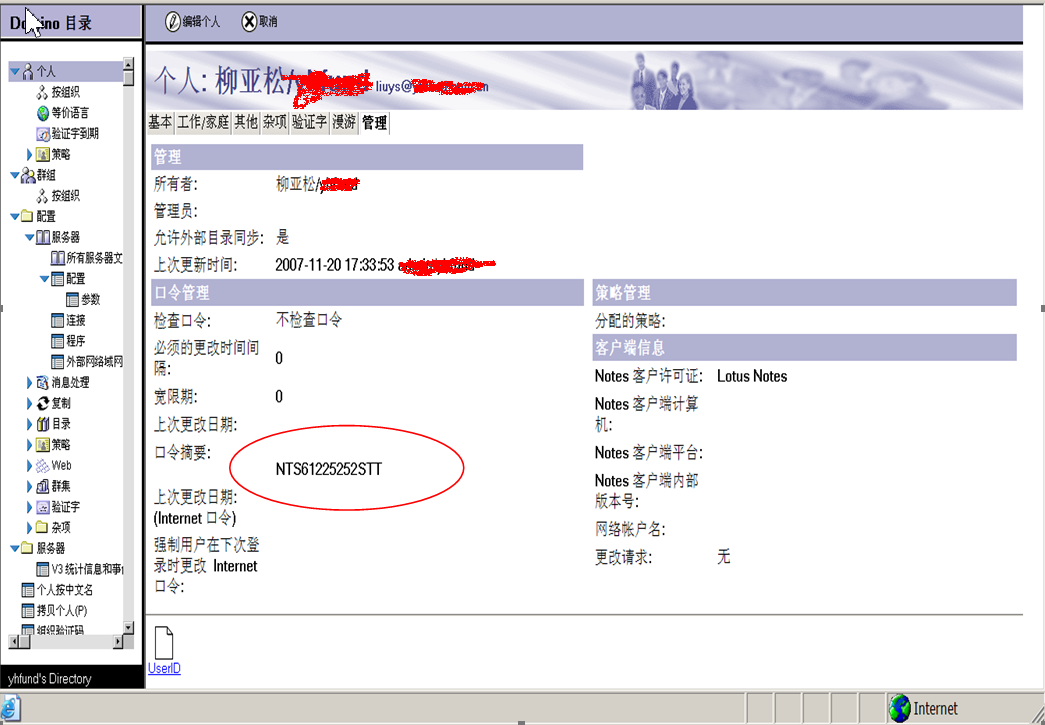

//下面我们通过点击[柳亚松]用户名进入个人详细资料的管理页面,再进入“管理”选项,如下图的红圈所标注的“口令摘要”中存有用户的明文密码:NTS61225252STT(其中的红字部分为[柳亚松]用户的密码):

3 解决建议

追查口令后门的来源:

根据我方多年的渗透经验,domino邮件管理系统的用户密码一般会使用md5函数进行加密,在正常情况下,口令摘要中应该显示为密码的加密hash值,比如:856EC5A8D94BCCAD96F1F2DC06B8C831,此次发现的明文口令漏洞很有可能是为了获得公司任意员工的密码所留下的后门程序。建议用户立即进行后门来源追查。由于任意邮件用户的密码都可以被内部人员轻易获得,请用户立即关闭OA办公系统,同时修改程序源码,然后通知启明的安全专家进行安全验证后再上线运行。