在proxy中

python2 proxy.py 127.0.0.1 3334 192.158.1.111 80 true作为服务器在本地3334端口进行监听,

作为客户端连接远程web服务器192.158.1.111 80

在netcat中(我们只用到了客户端)

python2 netcat.py -t 127.0.0.1 -p 3334再在本地建立一个客户端,连接本地服务器,实现web服务器传来的流量流经本地3334端口。

我们浏览器访问127.0.0.1:3334,

显示的内容与直接访问web服务器192.158.1.111 80的内容一致

更进一步

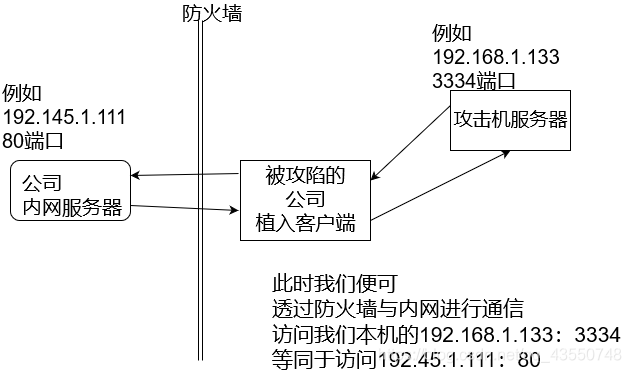

如果我们的目标是一台处于公司内网的服务器,我们目前已经破解公司外网的一台机器,这个机器可以访问内网的服务器,而我们的本地攻击机不可访问,那么我们可以在我们破解的那台机器上运行客户端,而在我们的本地攻击机上运行服务器,让客户端同时连接本地攻击机与内网的服务器,将内网的流量传到本地攻击机,再将本地攻击机的流量传到内网服务器。以此实现一个流量传输通道轻松访问内网。