1、下列网络攻击行为中,属于DoS攻击的是(SYN Flooding攻击)。

A:特洛伊木马攻击

B:SYN Flooding攻击

C:端口欺骗攻击

D:IP欺骗攻击

【解析】:

特洛伊木马:是附着在应用程序中或者单独存在的一些恶意程序,它可以利用网络远程控制网络另一端的安装有服务端程序的主机,实现对被植入了木马程序的计算机的控制,或者窃取被植入了木马程序的计算机上的机密资料。拒绝服务攻击通过网络的内外部用户来发动攻击。内部用户可以通过长时间占用系统的内存、CPU处理时间使其他用户不能及时得到这些资源,而引起拒绝服务攻击:外部黑客也可以通过占用网络连接使其他用户得不到网络服务。

SYN Flooding 攻击以多个随机的源主机地址向目的路由器发送SYN包,在收到目的路由器的SYN ACK 后并不回应,于是目的路由器就为这些源主机建立大量的连接队列,由于没有收到ACK-直维护着这些队列,造成了资源的大量消耗而不能向正常请求提供服务,甚至导致路由器崩溃。服务器要等待超时才能断开已分配的资源,所以SYN Flooding攻击是一"种DoS攻击。

端口欺骗攻击是采用端口扫描找到系统漏洞从而实施攻击。

IP欺骗攻击是产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份。

2、下列算法中,不属于公开密钥加密算法的是(DES)。

A:ECC

B:DSA

C:RSA

D:DES

【解析】:

常用的加密算法依据所使用的秘钥数分为单钥和双钥加密体制,也称私钥和公钥加密算法。

ECC、DSA和RSA都属于公开密钥加密算法,DES 是典型的私钥加密体制。

3、矢量图是常用的图形图像表示形式, (图元)是描述矢量图的基本组成单位。

A:像素

B:像素点

C:图元

D:二进制位

【解析】:

矢量图形是用一系列计算机指令来描述和记录的一幅图的内容,即通过指令描述构成一幅图的所有直线、曲线、圆、圆弧、矩形等图元的位置、维数和形状,也可以用更为复杂的形式表示图像中的曲面、光照、材质等效果。矢量图法实质上是用数学的方式(算法和特征)来描述一幅图形图像,在处理图形图像时根据图元对应的数学表达式进行编辑和处理。

在屏幕上显示一幅图形图像时,首先要解释这些指令,然后将描述图形图像的指令转换成屏幕上显示的形状和颜色。编辑矢量图的软件通常称为绘图软件,如适于绘制机械图、电路图的AutoCAD软件等。

4、PKI体制中,保证数字证书不被篡改的方法是(用CA的私钥对数字证书签名)。

A:用CA的私钥对数字证书签名

B:用CA的公钥对数字证书签名

C:用证书主人的私钥对数字证书签名

D:用证书主人的公钥对数字证书签名

【解析】:

PKI体制中,为保障数字证书不被篡改而且要发送到证书主人手中,需要用CA的私钥对数字证书签名,防伪造,不可抵赖。

2*1024*1024*1024*8/32=512*1024*1024,即可寻址范围为512MB。

A:WPS

B:Xara3D

C:PhotoShop

D:Cool Edit Pro

【解析】:

多媒体编辑软件分为:文本工具、图形/图像工具、动西工具、视频工具、音频工具和播放工具。

“WPS”属于文本工具类软件,主要用于文字编辑和处理

“Xara3D"属于动画工具类软件,主要用于动画编辑和处理

“PhotoShop"属于图形/图像工具类软件,主要用于显示图形/图像、图形/图像编辑、图像压缩、围像捕捉、图形/图像素材库

“Cool Edit Pro” 属于音频工具类软件,主要用于音频播放、音频编辑、音频录制和声音素材库4个功能。

A:级别2:重复级

B:级别3:确定级

C:级别4:管理级

D:级别5:优化级

8、逆向工程从源代码或U标代码中提取设计信息,通常在原软件生命周期的(软件维护)阶段进行。

A:需求分析

B:软件设计

C:软件实现

D:软件维护

【解析】:

逆向工程从详细的源代码实现中抽取抽象规格说明,一般来说是在原软件交付用户使用之后进行的,即在原软件的维护阶段进行。

A:可理解性

B:可测试性

C:可移植性

D:可修改性

【解析】:

10、一个程序根据输入的年份和月份计算该年中该月的天数,输入参数包括年份(正整数)、月份(用1〜12表示)。若用等价类划分测试方法进行测试,则((0,13;‘错误’))不是一个合适的测试用例(分号后表示测试的输出)。

A:(2013,1;31)

B:(0,1;‘错误’)

C:(0,13;‘错误’)

D:(2000,-1;‘错误’)

【解析】:

常用的测试技术包括白盒测试和黑盒测试。

白盒测试是利用程序内部的逻辑结构及有关信息,设计或选择测试用例,对程序所在逻辑路径进行测试,又称为结构测试或逻辑驱动测试。

黑盒测试根据程序的需求规格兑明书,检查程序的功能是否符合它的功能说明。等价类划分是一类黑盒测试技术,该方法把输入数据分为若千个等价类,包括有效的和无效的等价类。基于等价类设计测试用例时,每个测试用例至多覆盖一个无效等价类

选项C包含两个无效等价类,故不是一个好的测试用例。

A:属性

B:操作

C:关联

D:领域对象

【解析】:

定义领域模型是面向对象分析的关键步骤之一。

领域模型是从按对象分类的角度来创建对象领域的描述,包括定义概念、属性和重要的关联,其结果用一组显示领域概念和对象的图形一类图来组织, 图中还包括多重性、关联关系、泛化/特化关系以及聚合关系等。

A:有利于进行反编译处理

B:有利于进行与机器无关的优化处理

C:尽早发现语法错误

D:可以简化语法和语义分析

【解析】:

“中间代码”是一种简单且含义明确的记号系统,可以有若干种形式,它们的共同特征是与具体的机器无关,此时所作的优化一般建立在对程序的控制流和数据流分析的基础之上,与具体的机器无关。

A:词法分析

B:语法分析

C:语义分析

D:出错处理

语言中具有独立含义的最小语法单位是符号(单词),如标识符、无符号常数与界限符等。

词法分析的任务是把构成源程序的字符串转换成单词符号序列。

有限自动机是一种识别装置的抽象概念,它能准确地识别正规集。

有限自动机分为两类:确定的有限自动机(DFA)和不确定的有限自动机(NFA)。

14、以下关于线性表存储结构的叙述,正确的是(线性表采用顺序存储结构时,访问表中任意一个指定序号元素的时间复杂度为常量级)。

A:线性表采用顺序存储结构时,访问表中任意一个指定序号元素的时间复杂度为常量级

B:线性表采用顺序存储结构时,在表中任意位置插入新元素的运算时间复杂度为常量级

C:线性表采用链式存储结构时,访问表中任意一个指定序号元素的时间复杂度为常量级

D:线性表采用链式存储结构时,在表中任意位置插入新元素的运算时间复杂度为常量级

【解析】:

线性表进行顺序存储时,逻辑上相邻的元素,其物理位置也相邻,因此在已知第一个元素存储位置和元素序号的情况下,可计算出表中任意指定序号元素的存储位置,即按照序号访问元素时随机的,该运算的时间复杂度为0(1),也就是常量级。而插入元素时就需要移动一些元素了,在最坏情况下要移动表中的所有元素,因此该运算的时间复杂度为0(n),其中n为线性表的长度。

线性表进行链式存储时,逻辑上相邻的元素,其物理位置不要求相邻,因此需要额外的存储空间表示元素之间的顺序关系。在链表上查找元素和插入元素的运算时间复杂度都为0(n)。

A:哈夫曼树一定是满二叉树,其每层结点数都达到最大值

B:哈夫曼树一定是平衡二叉树,其每个结点左右子树的高度差为-1、0或1

C:哈夫曼树中左孩子结点的权值小于父结点、右孩子结点的权值大于父结点

D:哈夫曼树中叶子结点的权值越小则距离树根越远、叶子结点的权值越大则距离树根越近

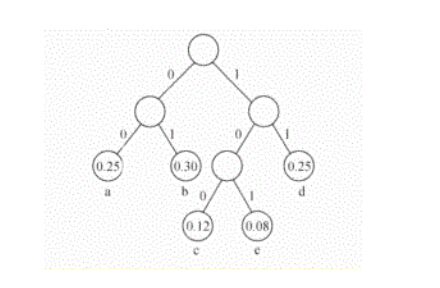

哈夫曼树是一类带权路径长度最短的树,根据- -组权值构造出来。构造过埕为:

①根据给定的n个权值{w1, w.,..., wn}, 构成n棵二叉树的集合F={T1, T2,-,Tn},其:中每棵树Ti中只有一个带权为wi的根结点,其左右子树均空。

②在F中选取两棵权值最小的树作为左、右子树构造一棵新的二叉树, 置新构造二叉树的根结点的权值为其左、右子树根结点的权值之和。

⑧从F中删除这两棵树,同时将新得到的二叉树加入到F中。

根据权值集合{0. 25, 0. 30, 0. 08, 0. 25, 0. 12}构造的哈夫曼树如下图所示

从中可以知道,哈夫曼树中叶子结点的权值越小则距离树根越远、叶子结点的权值越大则距离树根越近。

16、某哈希表(散列表)的长度为n,设散列函数为H(Key)=Key mod p,采用线性探测法解决冲突。以下关于p值的叙述中,正确的是(p的值一般为不大于n且最接近n的质数)。

A:p的值一般为不大于n且最接近n的质数

B:p的值一般为大于n的任意整数

C:p的值必须为小于n的合数

D:p的值必须等于n

【解析】:

在应用散列函数构造哈希表(或散列表)时,由于设计散列函数的目标是:作为一个压缩映像函数,它应具有较大的压缩性,以节省存储空间:哈希函数应具有较好的散列性于n且最接近n的质数。虽然冲突是不可避免的,但应尽量减少。

题中所给是常用的除留余数法,P值一般为不大