一般软件我们经常是版本迭代,很少关注其安全性,许多Android应用程序存储敏感的用户数据,但缺乏基本的安全级别。 Play Store中很多非常受欢迎的应用程序都存在严重的漏洞和漏洞,因此任何具有足够体面技能的黑客都可以在几乎任何时间轻松利用。

下面讲介绍一些有用的工具,可以分析你的Android应用程序并加强他们的安全性。

如果您是一名安全研究员,喜欢使用不同的应用程序并发现其弱点,那么这些信息也会对您有所帮助。 使用这些工具分析任何Android应用程序,以查找可能会损害应用程序用户的安全漏洞和漏洞。

https://github.com/androguard/androguard

Androguard是一款功能强大且维护良好的用于Python的反向工程工具。 它可以给你很多控制操作你的应用程序的DEX文件。 它还可以帮助您执行静态代码分析并诊断您的应用程序是否存在恶意软件。

它还附带了其他有用的功能,例如检查两个Android Package Kit(APK)文件的“差异”,测量各种混淆器(如ProGuard和DexGuard)的效率,并检查被测试的应用程序是否被非法修改或篡改用。

https://github.com/iBotPeaches/Apktool

这是另一个非常流行和定期更新的Android反向工程工具。 它最初于2010年发布,随着时间的推移发生了很大变化。

您可以使用此工具来打开任何封闭的第三方Android应用程序,并将其转换为其原始形式,分析它,然后使用自定义修改重新构建它。 它使用熟悉的类似项目的文件结构使逆向工程变得非常简单。 它还简化并消除了逆向工程过程中涉及的冗余操作。

https://www.appknox.com/

Appknox是最全面的安全测试工具之一。 它会静态分析代码二进制文件,查找应用程序任何角落的潜在安全漏洞和漏洞。

自动化测试只能在一定程度上提供帮助,所以Appknox将游戏提升到了一个新的水平。 它使用着名的道德黑客手动测试您的应用程序,以发现深层次的安全漏洞,敏感数据泄露以及可能受到影响的其他潜在弱点。

https://www.charlesproxy.com/

这个功能强大且有用的工具可以帮助您在应用程序中代理和调试各种与HTTP相关的内容。 它不是特定于Android的; 它也可以与iOS一起使用。

CharlesProxy基本上位于你的应用和互联网之间。 它可以帮助检查甚至改变你的应用与网络的对话方式。

您可以使用任何应用程序,开始拦截,并在发生网络请求时查看。 这可以使测试和诊断安全漏洞变得简单方便。 不仅如此,您还可以修改您的应用制作的请求并测试不同的边缘情况。

使用参考文章:

https://blog.csdn.net/jia635/article/details/52850105

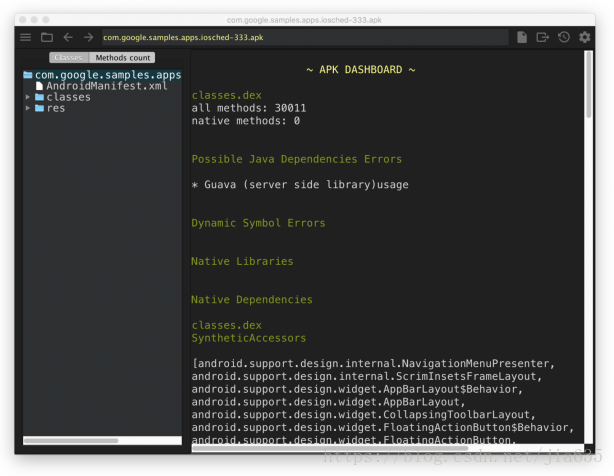

https://github.com/google/android-classyshark

ClassyShark是一款简单易用的Android二进制检测工具。 您可以浏览所有类,成员和依赖项,并轻松检查任何应用程序的方法数量。 我发现ClassyShark能够与任何应用程序完美协作。

它还具有便于浏览的便捷软件包式文件结构。 “Methods Count”选项卡是真正的生命保护程序,可以告诉您每个软件包对您的应用程序贡献的方法数量。

http://apk-deguard.com/

每次我尝试过它都能很好地工作。 而最好的一点是,它使用得越多,它的AI就越好。

该工具可以不断帮助开发人员提高代码的安全性。 它在开发应用程序时直接在IDE中自动纠正几个已知的安全问题。

DevKnox在Android Studio中运行良好,并了解您正在编写的代码的上下文。 它为您提供实时安全建议和一键修复,显着提高您的工作效率。

https://github.com/pxb1988/dex2jar

Dex2Jar是一种流行且维护良好的工具。 它包含了很多用于反向工程Android应用程序的有用功能。 例如,您可以使用它轻松读取和写入DEX文件,并对其进行翻译或修改。

您可以将所有DEX文件转换为类文件,并将它们全部压缩为Java归档(JAR)文件格式。 您还可以将DEX文件反汇编到smali文件,并将它们从smali重新组装回DEX。

https://www.guardsquare.com/en/dexguard

在发布之前几乎必须通过一些混淆器来传递Android应用程序。 您可能使用ProGuard作为您的默认混淆工具,而且工作得很好。 但DexGuard(来自ProGuard自己的制造商)显着提升了预测。

DexGuard包括类加密,字符串加密(隐藏键现在变得非常容易),调用隐藏反射和本地代码混淆等高级功能。 这可能会让别人难以对您的应用程序进行逆向工程。 该工具还提供了几个很酷的实用程序来检测被篡改的APK,Xposed框架,扎根设备等。

https://github.com/mwrlabs/drozer

Drozer是一个强大而全面的安全审计框架。 使用Drozer审核您的应用和设备可以让您相信,它们不会带来任何不可接受的安全漏洞或风险。

该工具还可以通过自动执行几项繁琐且耗时的任务,使得安全评估真正快速无缝地完成,例如:

1. 发现并与Android应用程序公开的攻击面进行交互

2. 在设备上执行动态Java代码,避免编译和安装小测试脚本的需要

3. 针对安全问题运行回归测试

4. 测试你的公开风险

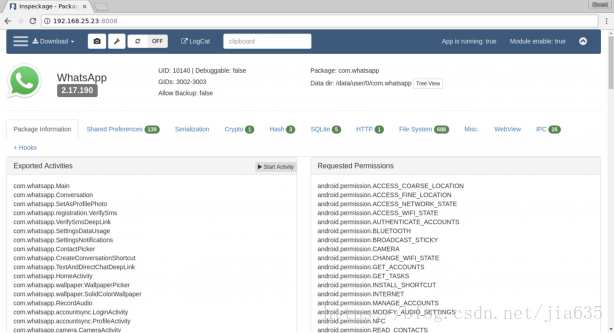

https://github.com/ac-pm/Inspeckage

Inspeckage是另一个令人敬畏的安全测试工具。 它包含了一些功能,可让您执行Android应用程序的动态分析(恶意软件分析或渗透测试),让您能够熟练测试各种API。

它还附带了一个内置的网络应用程序,可让您在简单直观的GUI中执行所有操作。 这个工具的强大和简单性的结合使它成为必备。

https://www.nccgroup.trust/us/about-us/resources/intent-sniffer/

意图嗅探器允许您监视或窥探任何Android应用程序中的任何意图(例如开始活动或服务)。 它还允许您在运行时动态更新意向操作和类别。

这对于测试您希望从一个活动发送到另一个活动或发送到服务的各种数据来说非常有用,可以发现应用程序中的潜在弱点。

https://github.com/linkedin/qark

QARK代表Quick Android Review Kit,是由LinkedIn开发的一种有用的安全工具。 它不仅有助于在源代码中查找常见安全漏洞,而且还可以在Android应用的打包APK中查找常见安全漏洞。

它也很容易使用,给你很多深入的解释漏洞。 QARK的反编译结果远远优于其他反编译器的反编译结果,因为它使用多个反编译器并将其输出结合起来以获得更好的结果

http://tracedroid.few.vu.nl/

Tracedroid是一款适用于Android应用程序的自动动态分析工具。 它可让您分析受测试应用程序的多个方面,例如网络通信,UI交互,内部代码功能等。

要开始自动分析,您只需上传受测试的APK,即可开始。

https://github.com/didi/VirtualAPK

VirtualAPK可以在各种Android版本(API 15+)和设备上测试大量原生Android功能

http://repo.xposed.info/

Xposed框架可以很容易地使用Android挂钩对您的应用程序进行动态分析。 它是迄今为止Android社区中最流行的钩子框架之一。

它使您能够以任何您想要的方式更改操作系统或任何应用程序的功能。 它还允许您创建附加组件(通常称为模块),该组件可以挂接到任何方法并更改其功能,从而允许您在运行时分析和测试任何应用程序。

=================================================================

如果您有其他工具可以推荐用于提高Android应用程序的安全性,请在评论中分享它们。