前言

有些人对Python的暴力破解始终抱有嗤之以鼻的看法,然而却也不得不承认,这种思想和技术也是我们必须要会的。

此教程完全是为了让不懂的人,或者还没学会的人掌握他,各位看官最下留情。

需要字典的,评论扣1我下次专门发一个教程。

Python3 ZIP文件密码破解

准备材料

首先在目录C:UsershyDesktop(就是windows10系统下的桌面)下创建test.zip文件,设其密码为123456

password.txt是密码字典 ,里面是我随便输入的一些密码。

下面使用PyCharm编写代码

ZIP FLIE

在python中操作zip文件, 基本上都是使用zipfile模块,他可以创建、解压文件,获取zip文件的元数据信息。 我们想要操作一个zip文件,第一步就是初始化ZipFile实例。下面我们打开我们准备好的test.zip文件。

---------------------------------------------------------------

注:我这有个学习基地,里面有很多学习资料,感兴趣的+Q群:895817687

---------------------------------------------------------------

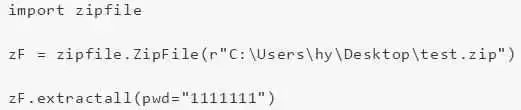

import zipfile

zF = zipfile.ZipFile(r"C:\Users\hr\Desktop\test.zip");

目前我们只是传入一个参数地址,实例化了一个对象,想要解压文件还要是要到extractall方法,三个参数,path是解压的路径(默认为解压文件所在路径),members是需要解压出来的文件(默认为全部文件),pwd是密码。

extractall(self,path=None,members=None,pwd=None

我们会发现运行提示错误

提示我们的pwd的参数编码不对, 这是因为在python3中pwd需要的是byte, 所以需要我们自己转化

zF.extractall(pwd=”1111111”.encode(“ascii”))

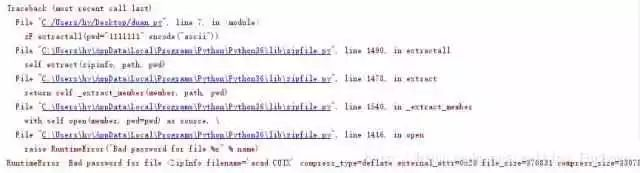

再运行提示

这才是正常的密码错误提示,这时候更在一下密码即可

zF.extractall(pwd=”123456”.encode(“ascii”))

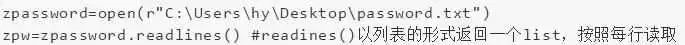

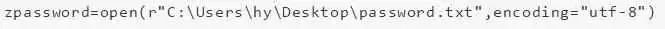

不过因为我们提前不知道密码,所以就用到密码字典啦,首先实例字典引用,然后把它转化为列表

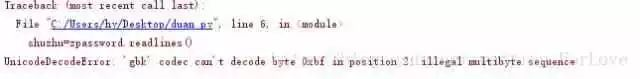

这时候可能会提示错误,也有可能不是gbk

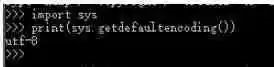

这是因为我系统默认的编码为gbk 但是我的密码字典是utf-8,所以报错。可是如果用sys.getdefaultencoding()查看,你会发现

是utf-8,这个并不准确,正确的方法是:

在Windows平台下,进入DOS窗口,输入:chcp

我的活动代码页为:936,它对于的编码格式为GBK

所以要我们自己取设置读取使用的编码:

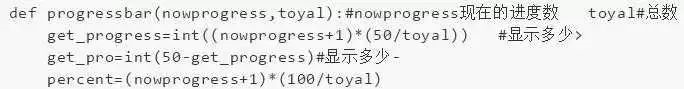

另外为了直观的看到进度,我添加了进度条功能,只要用的是

print(" “+”["+">"*get_progress+"-"*get_pro+’]’+"%.2f" % percent + “%”,end="")

至于print上面的就是数学上的知识啦。

看这篇文章的估计都不是特别新的新手,就不一步一步教了

这个程序简单,最主要的是你有个强大的密码字典,另外,感兴趣的还可以添加命令行输入路径功能,多线程解压,破解功能。

3秒钟,用python破解加密PDF|附工具地址

文中将介绍如果利用开源工具、python代码等秒破加密的pdf文件。

过程分析

因为pdf文件加密的密码是随机的,而且密码不长。首先,我们需要指导pdf的加密方式。

pdfid.py可以查看pdf文件的加密方式:

pdf-parser.py可以让我们了解更多信息:

加密信息在obj 26:

我们可以得出结论使用的标准加密器。这种加密方法用的密钥是40bit的。

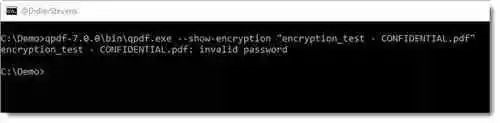

QPDF是一款用于确定pdf文件机密的方式。

QPDF的输出是invalid password,这说明pdf是用user 密码加密的。

作者写过很多关闭解密pdf文件的blog,但是使用的方法大多数是暴力破解,文章中作者用一种新的工具hashcat来破解密码。

下面是作者从pdf文件中提取到的hash值:

下面就提取field 2的内容:

可以把输出保存在“encryption_test – CONFIDENTIAL.hash”中。

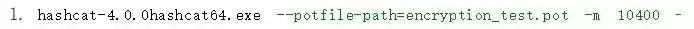

然后就可以用hashcat工具了,这里用的命令是:

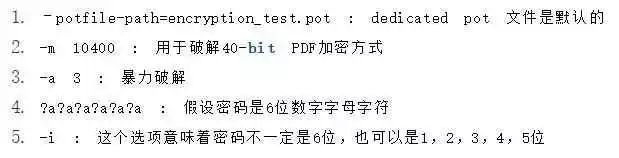

使用的参数有:

工具破解的结果是:

破解的密码是1806。

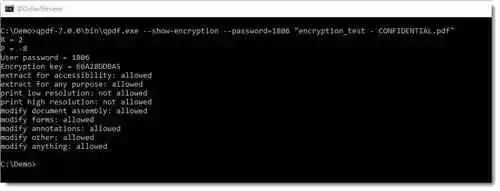

然后用QPDF进行验证:

结论

得出的结论是:用40bit加密的4位字符user密码保护的pdf文件,几秒钟就可以用免费的,开源工具破解了。