一、什么是Docker 仓库?

仓库是集中存放镜像文件的场所。有时候会把仓库和仓库注册服务器(Registry)混为一谈,并不严格区分。实际上,仓库注册服务器上往往存放着多个仓库,每个仓库中又包含了多个镜像,每个镜像有不同的标签(tag)。

仓库分为公开仓库(Public)和私有仓库(Private)两种形式。最大的公开仓库是 Docker Hub,存放了数量庞大的镜像供用户下载。 国内的公开仓库包括 Docker Pool等,可以提供大陆用户更稳定快速的访问。

当然,用户也可以在本地网络内创建一个私有仓库。当用户创建了自己的镜像之后就可以使用 push 命令将它上传到公有或者私有仓库,这样下次在另外一台机器上使用这个镜像时候,只需要从仓库上 pull 下来就可以了。

二、 私有仓库registry的优势

有时候使用Docker Hub这样的公共仓库可能不方便,这种情况下用户可以使用registry创建一个本地仓库供私人使用,这点跟Maven的管理类似。

使用私有仓库有许多优点:

1)节省网络带宽,针对于每个镜像不用每个人都去中央仓库上面去下载,只需要从私有仓库中下载即可;

2)提供镜像资源利用,针对于公司内部使用的镜像,推送到本地的私有仓库中,以供公司内部相关人员使用。

目前Docker Registry已经升级到了v2,最新版的Docker已不再支持v1。Registry v2使用Go语言编写,在性能和安全性上做了很多优化,重新设计了镜像的存储格式。如果需要安装registry v2,只需下载registry:2.2即可。

Docker官方提供的工具docker-registry可以用于构建私有的镜像仓库。

Registry工作原理

1.一次docker pull 或 push背后发生的事情

Index服务主要提供镜像索引以及用户认证的功能。当下载一个镜像的时候,首先会去index服务上做认证,然后查找镜像所在的registry的地址并放回给docker客户端,docker客户端再从registry下载镜像,在下载过程中 registry会去index校验客户端token的合法性,不同镜像可以保存在不同的registry服务上,其索引信息都放在index服务上。

2.Docker Registry有三个角色,分别是index、registry和registry client

-

index

负责并维护有关用户帐户、镜像的校验以及公共命名空间的信息。

Web UI

元数据存储

认证服务

符号化 -

registry

是镜像和图表的仓库,它不具有本地数据库以及不提供用户认证,通过Index Auth service的Token的方式进行认证。

-

Registry Client

Docker充当registry客户端来维护推送和拉取,以及客户端的授权。

三、创建私有仓库

1.Docker 官方已经把仓库封装为镜像,直接通过启动容器就可以部署完成仓库,导入registry镜像

[root@server1 ~]# docker load -i registry.tar

[root@server1 ~]# docker images registry

[root@server1 registry]# docker run -d --name registry -p 5000:5000 -v /opt/registry:/var/lib/registry registry:2.3.1

9f2638b841e58fb1e2aaec8e167aeca601d68c0ffc2c214624b9332c40f3b215

##运行registry容器

2.将本地镜像上传至私有仓库

本地镜像在命名时需要加上仓库的ip和端口

[root@server1 ~]# docker tag nginx:latest localhost:5000/nginx:v1

[root@server1 ~]#

[root@server1 ~]# docker push localhost:5000/nginx:v1

The push refers to repository [localhost:5000/nginx]

d7acf794921f: Pushed

d9569ca04881: Pushed

cf5b3c6798f7: Pushed

v1: digest: sha256:079aa93463d2566b7a81cbdf856afc6d4d2a6f9100ca3bcbecf24ade92c9a7fe size: 948

3.尝试拉取刚刚上传的镜像

[root@server1 ~]# docker rmi localhost:5000/nginx:v1 ##拉取前先把本地创建的镜像删掉

Untagged: localhost:5000/nginx:v1

Untagged: localhost:5000/nginx@sha256:079aa93463d2566b7a81cbdf856afc6d4d2a6f9100ca3bcbecf24ade92c9a7fe

[root@server1 ~]# docker pull localhost:5000/nginx:v1 ##拉取镜像

v1: Pulling from nginx

Digest: sha256:079aa93463d2566b7a81cbdf856afc6d4d2a6f9100ca3bcbecf24ade92c9a7fe

Status: Downloaded newer image for localhost:5000/nginx:v1

4.安装tree,查看/opt/registry/目录下的镜像数据

[root@server1 ~]# yum install -y tree

[root@server1 ~]# cd /opt/registry/

[root@server1 registry]# ls

docker

[root@server1 registry]# tree docker/

我们可以从中看到nginx的镜像数据,同时可以明显看出镜像是分层的

同时我们还发现镜像ID其实与上图中nginx镜像中最上层的ID相同

三、给私有库添加证书

我们新加一台主机,尝试去访问上面我们建好的私有仓库里面的镜像,看看能否成功

这样的库任何人都可以访问,这样不安全,下来我们要增加库的安全性

1.创建服务端key以及证书

[root@server1 ~]# mkdir -p /opt/docker/certs

[root@server1 ~]#

[root@server1 ~]# cd /opt/docker/

[root@server1 docker]# openssl req \

> -newkey rsa:4096 -nodes -sha256 -keyout certs/westos.org.key \

> -x509 -days 365 -out certs/westos.org.crt

Generating a 4096 bit RSA private key

.................................................................................................++

................................++

writing new private key to 'certs/westos.org.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:cn

State or Province Name (full name) []:shaanxi

Locality Name (eg, city) [Default City]:xi'an

Organization Name (eg, company) [Default Company Ltd]:westos

Organizational Unit Name (eg, section) []:linux

Common Name (eg, your name or your server's hostname) []:westos.org

Email Address []:[email protected]

2.添加本地解析

[root@server1 docker]# vim /etc/hosts

[root@server1 docker]# awk -F: 'NR==4 {print}' /etc/hosts

172.25.6.1 server1 westos.org

3.创建仓库

(1)删除之前的registry镜像

[root@server1 ~]# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

3a182eacc3a7 registry:2.3.1 "/bin/registry /etc/…" 3 hours ago Up 32 minutes 0.0.0.0:5000->5000/tcp registry

[root@server1 ~]#

[root@server1 ~]# docker rm -f 3a182eacc3a7

(2)构建容器

[root@server1 ~]# netstat -antlp | grep :443 ##先查看本机的443端口是否被占用

[root@server1 docker]# pwd

/opt/docker

[root@server1 docker]#

[root@server1 docker]# docker run -d \

> --restart=always \

> --name registry \

> -v "$(pwd)"/certs:/certs \

> -e REGISTRY_HTTP_ADDR=0.0.0.0:443 \

> -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/westos.org.crt \

> -e REGISTRY_HTTP_TLS_KEY=/certs/westos.org.key \

> -p 443:443 \

> -v /opt/registry:/var/lib/registry registry:2.3.1

e265e9422105fa40d9288a95abcd94fd74c7e6e690ae575bb943d4457ef2348e

[root@server1 docker]#

[root@server1 docker]# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

e265e9422105 registry:2.3.1 "/bin/registry /etc/…" 8 seconds ago Up 7 seconds 0.0.0.0:443->443/tcp, 5000/tcp registry

4.创建证书存放目录,并复制证书

[root@server1 docker]# pwd

/opt/docker

[root@server1 docker]#

[root@server1 docker]# mkdir certs.d

[root@server1 docker]# cd certs.d/

[root@server1 certs.d]# mkdir westos.org

[root@server1 certs.d]# cd westos.org/

[root@server1 westos.org]# ls

[root@server1 westos.org]#

[root@server1 westos.org]# cp /opt/docker/certs/westos.org.crt ca.crt

[root@server1 westos.org]#

[root@server1 westos.org]# ls

ca.crt

[root@server1 westos.org]#

5.导入一个镜像并上传到私有仓库

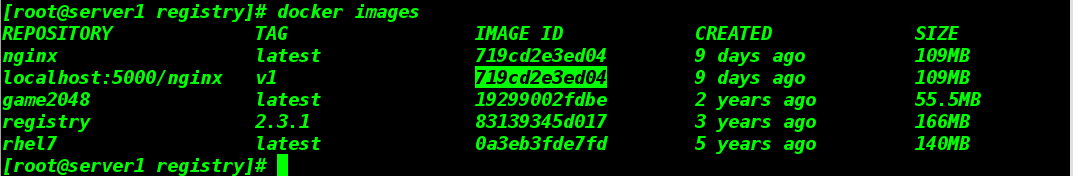

[root@server1 ~]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

nginx latest 719cd2e3ed04 9 days ago 109MB

game2048 latest 19299002fdbe 2 years ago 55.5MB

registry 2.3.1 83139345d017 3 years ago 166MB

rhel7 latest 0a3eb3fde7fd 5 years ago 140MB

[root@server1 ~]#

[root@server1 ~]# docker tag game2048:latest westos.org/game2048

[root@server1 ~]#

[root@server1 ~]# docker push westos.org/game2048

尝试用另一台主机拉取镜像

1.server2安装 docker,然后开启docker,并添加解析

[root@server2 ~]# systemctl start docker

[root@server2 ~]# vim /etc/hosts

[root@server2 ~]#

[root@server2 ~]# awk -F: 'NR==4 {print}' /etc/hosts

172.25.6.1 server1 westos.org

2.创建同样的证书目录,并将服务端证书传到此位置

[root@server2 ~]# cd /etc/docker/

[root@server2 docker]# mkdir certs.d

[root@server2 docker]# cd certs.d/

[root@server2 certs.d]# mkdir westos.org

[root@server2 certs.d]# cd westos.org/

[root@server2 westos.org]# pwd

/etc/docker/certs.d/westos.org

[root@server2 westos.org]#

[root@server2 westos.org]# scp server1:/etc/docker/certs.d/westos.org/ca.crt .

The authenticity of host 'server1 (172.25.6.1)' can't be established.

ECDSA key fingerprint is 7a:fa:3a:af:79:70:19:7a:2d:c7:64:0c:e5:bb:7f:96.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added 'server1,172.25.6.1' (ECDSA) to the list of known hosts.

root@server1's password:

ca.crt 100% 2098 2.1KB/s 00:00

[root@server2 westos.org]#

[root@server2 westos.org]# ls

ca.crt

3.拉取测试

[root@server2 westos.org]# docker pull westos.org/game2048:latest

latest: Pulling from game2048

534e72e7cedc: Pull complete

f62e2f6dfeef: Pull complete

fe7db6293242: Pull complete

3f120f6a2bf8: Pull complete

4ba4e6930ea5: Pull complete

Digest: sha256:8a34fb9cb168c420604b6e5d32ca6d412cb0d533a826b313b190535c03fe9390

Status: Downloaded newer image for westos.org/game2048:latest

[root@server2 westos.org]#

[root@server2 westos.org]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

westos.org/game2048 latest 19299002fdbe 2 years ago

四、配置用户权限 ,给证书加密

如果想要控制registry的使用权限,使其只有在登录用户名和密码之后才能使用的话,还需要做额外的设置。registry的用户名密码文件可以通过htpasswd来生成

1.设置用户密码并查看

[root@server1 ~]# cd /opt/docker/

[root@server1 docker]# mkdir auth

[root@server1 docker]#

[root@server1 docker]# docker run --entrypoint htpasswd registry:2.3.1 -Bbn peng westos > auth/htpasswd

[root@server1 docker]# docker run --rm --entrypoint htpasswd registry:2.3.1 -Bbn admin westos >> auth/htpasswd

[root@server1 docker]# cat auth/htpasswd

peng:$2y$05$0Lpui7zUlfYZeb/Z9CChQOQRVjhbtf0vGdpkWF.IqJDZOMlLXjfxq

admin:$2y$05$QS8EYhNveUUJXY/Krm2yB.4OQxI8Pm/aibnqszDINM8A148EDkRaa

2.创建仓库

[root@foundation19 ~]# docker stop registry

registry

[root@foundation19 ~]# docker rm -f registry ##删除之前的registry容器

registry

[root@server1 docker]# pwd

/opt/docker

[root@server1 docker]# docker run -d \

> --restart=always \

> --name registry \

> -v "$(pwd)"/certs:/certs \

> -e REGISTRY_HTTP_ADDR=0.0.0.0:443 \

> -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/westos.org.crt \

> -e REGISTRY_HTTP_TLS_KEY=/certs/westos.org.key \

> -p 443:443 \

> -v /opt/registry:/var/lib/registry \

> -v "$(pwd)"/auth:/auth \

> -e "REGISTRY_AUTH=htpasswd" \

> -e "REGISTRY_AUTH_HTPASSWD_REALM=Registry Realm" \

> -e REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd registry:2.3.1

7199dc961d915972cfaa8684cc4e606dcc4347c174ad90d0bed293bfbaae30ba

[root@server1 docker]#

[root@server1 ~]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

nginx latest 719cd2e3ed04 9 days ago 109MB

game2048 latest 19299002fdbe 2 years ago 55.5MB

registry 2.3.1 83139345d017 3 years ago 166MB

rhel7 latest 0a3eb3fde7fd 5 years ago 140MB

[root@server1 ~]# docker tag rhel7:latest westos.org/rhel7

[root@server1 ~]#

[root@server1 ~]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

nginx latest 719cd2e3ed04 9 days ago 109MB

game2048 latest 19299002fdbe 2 years ago 55.5MB

registry 2.3.1 83139345d017 3 years ago 166MB

rhel7 latest 0a3eb3fde7fd 5 years ago 140MB

westos.org/rhel7 latest 0a3eb3fde7fd 5 years ago 140MB

[root@server1 ~]#

[root@server1 ~]# netstat -antlp | grep :443

tcp6 0 0 :::443 :::* LISTEN 3959/docker-proxy

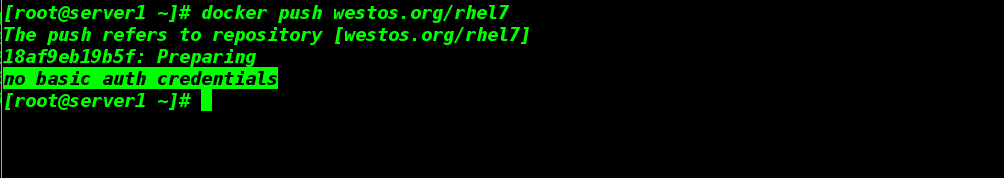

此时上传显示没有基础认证,上传失败

3.登录库,并输入用户名和密码

[root@server1 ~]# docker login westos.org

4.在文件config.json 中可以看到记录的认证(认证一次,永久保存)

[root@server1 ~]# cd /root/.docker/

[root@server1 .docker]# ls

config.json

[root@server1 .docker]# cat config.json

{

"auths": {

"westos.org": {

"auth": "cGVuZzp3ZXN0b3M="

}

},

"HttpHeaders": {

"User-Agent": "Docker-Client/18.06.1-ce (linux)"

}

5.此时再次上传就成功了

[root@server1 ~]# docker push westos.org/rhel7

六、给私有库添加WebUI界面

1.导入相应的镜像

[root@server1 ~]# docker load -i docker-registry-web.tar

[root@server1 ~]# docker load -i docker-registry-frontend.tar

2.重新创建仓库(多添加了一个删除参数,也就是说我们添加了可以在图形界面中删除镜像的功能)

[root@server1 ~]# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

7199dc961d91 registry:2.3.1 "/bin/registry /etc/…" 19 minutes ago Up 19 minutes 0.0.0.0:443->443/tcp, 5000/tcp registry

[root@server1 ~]#

[root@server1 ~]# docker rm -f 7199dc961d91

7199dc961d91

[root@server1 docker]# pwd

/opt/docker

[root@server1 docker]# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

[root@server1 docker]# docker run -d \

> --restart=always \

> --name registry \

> -v "$(pwd)"/certs:/certs \

> -e REGISTRY_HTTP_ADDR=0.0.0.0:443 \

> -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/westos.org.crt \

> -e REGISTRY_HTTP_TLS_KEY=/certs/westos.org.key \

> -p 443:443 \

> -v /opt/registry:/var/lib/registry \

> -v "$(pwd)"/auth:/auth \

> -e "REGISTRY_AUTH=htpasswd" \

> -e "REGISTRY_AUTH_HTPASSWD_REALM=Registry Realm" \

> -e REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd \

> -e REGISTRY_STORAGE_DELETE_ENABLED=true registry:2.3.1 ##在这里加上了删除的操作

72d1d0496e03ad7955b19eae4e6b4c470b995688220a6d3d2d74ac40e7d608e6

运行web界面

docker run -it -p 8080:8080 --name registry-web --link registry:westos.org -e REGISTRY_URL=https://westos.org/v2 -e REGISTRY_TRUST_ANY_SSL=true -e REGISTRY_BASIC_AUTH="cGVuZzp3ZXN0b3M=" -e REGISTRY_NAME=westos.org -e REGISTRY_READONLY=false docker-registry-web

3.测试:浏览器输入172.25.6.1:8080

删除rhel7镜像