环境准备

首先我只是一名纯小白,特别纯那种,目前只是对Web安全渗透的知识做一些了解和学习,还远远不能真正的去实战,所以只能在虚拟环境下进行相关实验。并且可能很多地方都有错误,hhh,总之能学一点是一点。

OWASP靶机下载

OWASP是一个安全组织,我也是刚开始接触相关知识不久,owasp靶机上面存在着大多的已知漏洞,我们可以通过上面很多的漏洞对它进行实验,加深我们对渗透知识的理解。

OWASP下载教程

PS:本来想截图的操作的,发现我还不会玩这个博客

进入OWASP的官方网站找到相应文件进行下载:

https://www.owasp.org/index.php/Main_Page

好吧,我好像忘记怎么下载的了,我直接存百度网盘了,百度网盘下载方便,主要是官网全英文,不习惯,反正这个也好几年没更新了。

百度网盘链接:https://pan.baidu.com/s/1QoNqGZ08ejeKxU2Olp3nEw 提取码:1uen

这是个虚拟机的压缩文件,相信VMware也都熟悉的,把文件下载后解压,然后用VMware打开就行了,系统默认用户名和密码为root和owaspbwa,并且这个密码也基本是通用的,比如mysql的用户名和密码也是这个。并且使用VMware打开该虚拟机时,下面的描述也提示了系统用户名和密码等。

Kali虚拟机安装

我们除了要准备OWASP之外,还需要准备Kali虚拟机,使用Kali虚拟机作为我们的攻击机,然后我们机器如果有多余的资源,我们还可以准备一个Win7的虚拟机,考虑到中途会使用一些安全工具,然而许多安全工具都会被类似360之类的报毒并且查杀,并且也为了考虑到自身物理机的安全,因为有些安全工具自己也不好确定到底是否安全,是否会被其他人注入了后门从而放到网络上的。总之,为了安全起见,还是建议重新安装一台Windows虚拟机来进行操作。我的电脑由于配置不行,托两台虚拟机就差不多了,所以我使用的是物理机的操作系统进行对相关知识的了解。

具体Kali虚拟机和Windows虚拟机的安装过程就不多说了,反正我也只是加深自己对这些知识的理解与掌握。

虚拟机网络环境设置

我们都知道虚拟机的联网方式有三种,分别是桥接、NAT、和仅主机模式;大概说一下桥接和NAT,桥接说得简单一点就是使用了桥接模式的虚拟机在互联网上能够查询到;使用NAT模式的虚拟机在互联网上就查询不到,我是这样理解的。然而我们的OWASP靶机几乎就是一个漏洞百出的操作系统,如果使用桥接模式的话可能也不怎么安全(应该是我多想了),所以建议还是使用NAT模式。并且我们设置网络的时候要保证Kali虚拟机、OWASP虚拟机和另一台实验机能够互相通信,这是一个很简单的道理。

我自己弄的时候发现使用NAT模式下,物理机在浏览器中输入OWASP的IP却不能访问,但是能ping通,还不知道是个什么情况。

虚拟机无法上网的情况

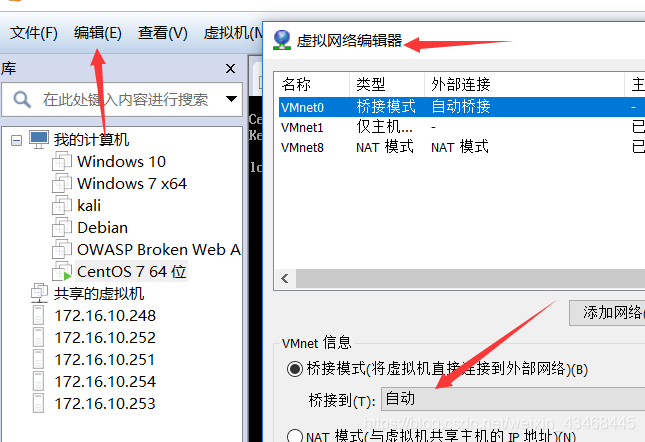

- 如果虚拟机使用的是桥接模式的话IP地址要和物理机的IP保持在同一个局域网内,如果连接的是无线网络,那么虚拟机的“虚拟网络编辑器”选项中,虚拟机桥接的网卡要选择自动,然后再把虚拟机IP设置为和无线网络同一个网段就可以正常上网了。

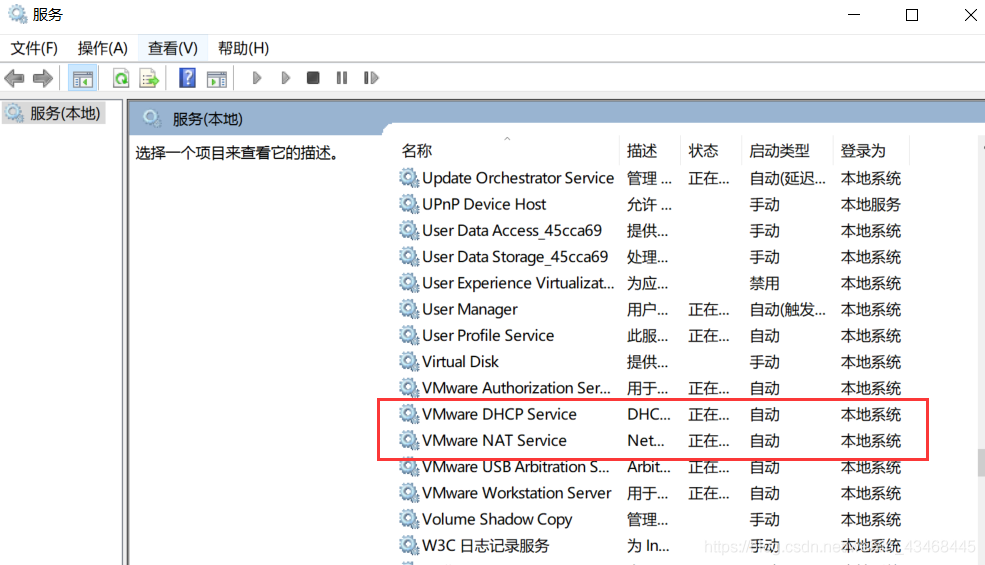

- 如果使用的是NAT模式,发现虚拟机无法正常获得IP地址的话确认一下物理机的NAT服务是否开启,具体方法是:按Win+R键,输入services.msc然后打开Windows服务,在里面找到相关服务,并确定服务是否开启,如果没有开启,就把服务启动起来,然后重新让虚拟机获取一下IP地址应该就能正常上网了。

在虚拟机终端中输入命令:

dhclient -r 表示移除当前自动获取的IP地址

dhclient -v eth0 表示使eth0网卡自动获取IP地址,并查看详细的获取过程,可以不加 -v 选项

最后我们确认一下是否能正常访问OWASP,在物理机或者Kali虚拟机的浏览器内,输入OWASP虚拟机的IP地址,弹出如下界面表示能够正常访问,我们也可以使用和探索相关的漏洞啦!

小得

原来还有OWASP这个组织啊(/流汗),原来这才是真正的靶机,我以前都搞错了。为了学习,要坚持写博客,加油!