目录

1.背景概述

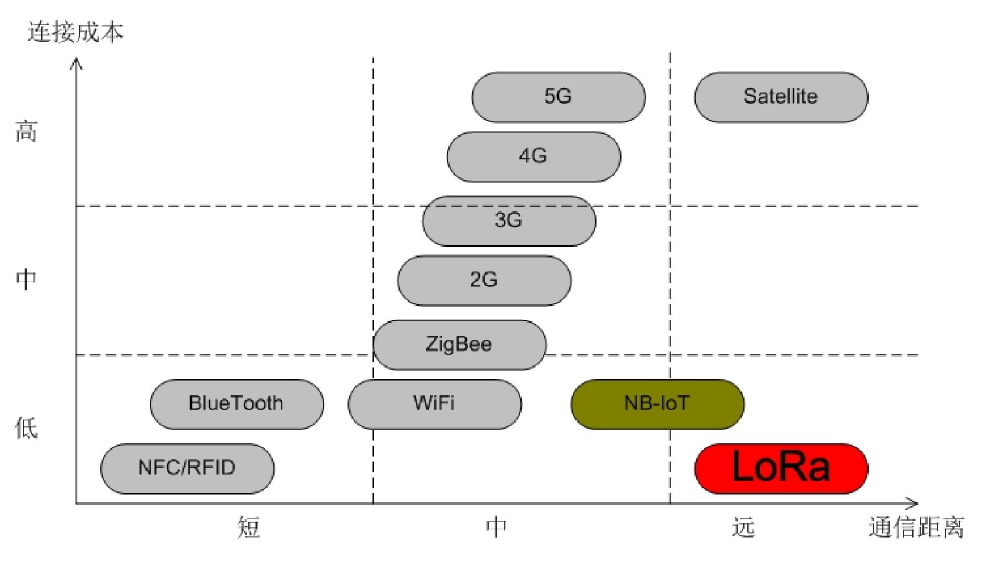

随着物联网迅猛发展及其应用的日益广泛,无线传输协议也越来越受到技术人员和大众的关注。目前现有的物联网和无线通信传输协议有:蓝牙,WiFi,Thread,Zigbee,4G,5G等等。

这些协议各有优缺点,也各有自己的应用场景,但是对于长距离,低功耗,只需要少量数据传输的应用场景,目前还没有能够很好的满足要求的无线传输协议,这也就是LoRa技术产生的原因。

2.什么是LoRa

LoRa是semtech公司创建的低功耗局域网无线标准,低功耗一般很难覆盖远距离,远距离一般功耗高,要想马儿不吃草还要跑得远,好像难以办到。LoRa的名字就是远距离无线电(Long Range Radio),它最大特点就是在同样的功耗条件下比其他无线方式传播的距离更远,实现了低功耗和远距离的统一,它在同样的功耗下比传统的无线射频通信距离扩大3-5倍.

LoRa技术基于线性Chirp扩频调制,延续了移频键控调制的低功耗特性,但是大大增加了通信范围。 Chirp扩频调制已经在军事和航天通信方面应用了几十年,因为它具有长距离传输,以及很好的抗干扰性,而LoRa则是它第一次用作商业用途。

3.LoRa技术特性

- 传输距离:城镇可达2-5 Km , 郊区可达15 Km 。

- 工作频率:ISM 频段 包括433、868、915 MH等。

- 标准:IEEE 802.15.4g

- 调制方式:基于扩频技术,线性调制扩频(CSS)的一个变种,具有前向纠错(FEC)能力,semtech公司私有专利技术。

- 容量:一个LoRa网关可以连接上千上万个LoRa节点。

- 电池寿命:长达10年。

- 安全:AES128加密。

- 传输速率:几百到几十Kbps,速率越低传输距离越长,这很像一个人挑东西,挑的多走不太远,少了可以走远。

4.LoRa与LoRaWAN

LoRaWan协议栈

LoRa和LoRaWan很容易混淆。上图可以看出,LoRa是LoRaWan的一个子集,LoRa仅仅包括物理层定义,LoRaWan还包括了链路层。

LoRaWan网络架构

这张图片是LoRaWan的网络架构图,左边是各种应用传感器,包括智能水表,智能垃圾桶,物流跟踪,自动贩卖机等,它右边是LoRaWan网关,网关转换协议,把LoRa传感器的数据转换为TCP/IP的格式发送到Internet上。LoRa网关用于远距离星型架构,是多信道、多调制收发、可多信道同时解调。由于LoRa的特性可以同一信道上同时多信号解调。网关使用不同于终端节点的RF器件,具有更高的容量,作为一个透明网桥在终端设备和中心网络服务器间中继消息。网关通过标准IP连接连接到网络服务器,终端设备使用单播的无线通信报文到一个或多个网关。

其实LoRaWan并不是一个完整的通信协议,因为它只定义了物理层和链路层,网络层和传输层没有,功能也并不完善,没有漫游,没有组网管理等通信协议的主要功能。

5.LoRa缺点

- 免费频段+公开标准=易受攻击

LoRa技术在诞生之初,便选择了非授权频段,这虽然有利于LoRa网络的大规模推广,但是却为未来的网络安全埋下隐患。

LoRaWAN工作在ISM(Industrial Scientific Medical,工业,科学,医学)免费频段,它的协议规范是公开的,这就带来一个问题——易受攻击。

LoRa将面临的一种攻击方式是伪造报文。要“伪造”一个End Node是困难的,但是攻击者可以侦听4字节的DevAddr,直接使用该地址发送报文,Gateway会转发给Network Server(LoRaWAN Server四种服务器之一,简称为NS),NS检查MIC(Message IntegrityCode,信息完整码,由NwkSKey进行128AES加密)错误,丢弃该“伪造报文”。

另一种攻击方式是“恶意拥塞”。攻击者使用LoRa设备,在125kHz带宽,发送最大长度preamble(前导码),那么该通道将被恶意占用。只要攻击者遵守duty cycle和发射功率,这种攻击是“合法的”。

存在这种易受攻击的安全隐患,LoRa使用者还是需要提高警惕。未来很可能,需要政策法规或行业规范,才能让LoRaWAN免受拥塞攻击。

相对而言,NB-IoT使用了授权频段,有三种部署方式:独立部署、保护带部署、带内部署。全球主流的频段是800MHz和900MHz。NB-IoT是基于授权频段的通信,可以有效减少拥塞现象,而且减少被攻击的概率,安全性能好。国内三大运营商可为NB-IoT提供电信级保障,安全性、可靠性有保障。

- LoRa终端无SIM卡,是弱终端

LoRa的终端网络认证凭证,没有类似SIM卡的安全存储介质,安全需依赖终端的物理防护,这对于弱终端而言存在极大泄露风险。

弱终端(比如电气水表等)容易被被攻击者近端接触,若身份泄露,存在恶意终端仿冒合法终端接入网络/云平台,并对网络/云平台进行类似DDoS攻击来消耗整个系统资源;同时恶意终端仿冒合法终端上报错误数据导致企业/用户遭受经济损失,比如仿冒正常用户上报错误电表数据,导致电力企业电费异常,或导致正常用户需要多交电费。而相比之下,NB-IoT终端网络认证凭证采用SIM卡存储,提供安全可信存储,防护等级可以达到EAL4以上,且经过无线通信长时间、大范围安全考验,是全球认可的认证凭证存储方式。

- 认证机制简单且未受权威认可

LoRa的终端与网络/服务器的认证机制为简单且未得到标准组织认可的协议,且认证采用的随机数DevNonce只有2字节,AppNonce只有3字节,认证请求MIC缩短为4字节,远低于业界普遍使用的随机数32字节。

认证随机数过短,会导致较短时间内就可能前面用过的随机数被重复使用,从而使得攻击者可以进行重放攻击。

与此同时,当MIC过短容易发生碰撞,从而导致攻击者利用此问题,恶意仿冒终端接入进行伪造入侵。这对于智能门锁这样防护等级要求很高的场景而言非常危险,利用LoRa认证协议随机数和完整码过短,攻击者可以重放开锁指令,或仿冒终端,导致智能门锁执行错误开锁指令,从而导致生命和财产损失。而NB-IoT基于标准3GPP AKA/DTLS流程进行网络层/传输层认证,随机数、认证结果长度均符合标准及业界要求,可以有效杜绝这些风险。

- LoRa密钥管理弱,存风险

在密钥管理上,LoRa网络层和应用传输层都由由相同的根秘钥、随机数生成而生成,两层密钥相互不隔离;同时加密/完整性保护秘钥采用AES_128加密导出,安全等级和加密强度不足,业界也无此操作,也未经过业界安全组织验证,因此存在秘钥泄露导致数据隐私泄露、数据被篡改等风险。

这对于物联网中政府、企业和个人的核心数据和隐私数据的保护,都带来巨大的挑战和威胁。比如智能环保中,攻击者利用LoRa密钥强度不足、单一密钥派生或密钥管理不善等弱点,就可能使得环保监控的数据被窃取,导致大气、水质污染等数据泄漏或恶意谣传,引起社会恐慌和群体性事件,直接影响社会稳定和国家安全。

而NB-IoT数据加密/完整性保护秘钥基于3GPP/DTLS采用标准的HKDF算法派生,网络层/传输层秘钥由不同机制派生且相互隔离,两层安全不会相互影响

- LoRa技术被国外公司垄断,难保国家安全

最为关键的是,在当前政治环境下,尤其是面临未来中美贸易争端可能长期化的威胁背景下,LoRa由美国公司SEMTECH独家私有技术垄断,终端和网关芯片IP专利由SMETCH独家掌控,而且未来技术演进路径也不明晰。

这无论从国家和IoT产业链,还是公司利益而言,都存在芯片被禁售、支付高昂专利费、数据被窃取、网络被控制等潜在巨大的技术和国家安全风险。今年上半年,国内某家知名通信企业被美国政府制裁,导致该企业休克性瘫痪,经济利益和政治利益都损失巨大,对于全球所有国家和产业而言都教训深刻。