版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/qq1124794084/article/details/84072580

今天看到一个google的点击劫持漏洞获得7500美刀,连接如下

https://apapedulimu.click/clickjacking-on-google-myaccount-worth-7500/

点击劫持漏洞,利用UI重叠,视觉上的欺骗的漏洞,用于钓鱼。

了解点击劫持可以参考freebuff这篇文章《浅析点击劫持攻击》

https://www.freebuf.com/articles/web/67843.html

测试点击劫持的方法也很简单,把页面插入iframe标签中,能成功显示的就是劫持成功。

如:测试劫持页面 http://127.0.0.1/cj/index.html

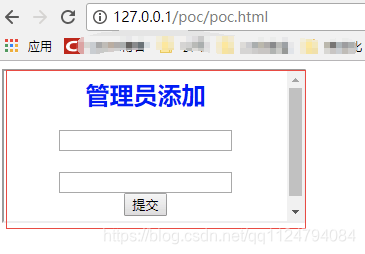

测试poc

<html><iframe src="http://127.0.0.1/cj/index.html"></iframe></html>这时候访问测试poc

出现这样的结果,表示页面被我们成功劫持了。

现在一般写脚本自动化测试的时候会关注返回的响应头是否有X-FRAME-OPTIONS,因为这个是解决点击劫持比较好的方法。不存在这个响应头那就可能存在点击劫持

http://127.0.0.1/cj/index.html 我们加上X-FRAME-OPTIONS试试看测试结果

这样就劫持不到了。