原理:通过对经过该端口的请求数据包打上标记,对回复的数据包进行检测,据有该标记的数据包允许通过,否则被拒绝。

拓扑图

1:配置各端口ip地址,配置登陆密码

R2: R4:

登陆账号:R2 登陆账号:R4

密码:123 密码:123

Enable passwork:123 enable passwork:123

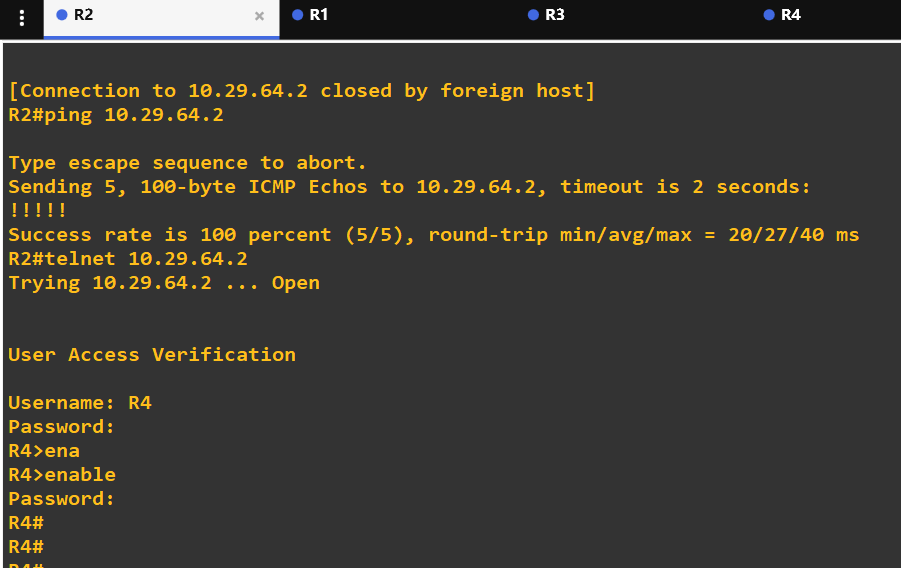

2:测试连通性

R2 telnet R4

R4 telnet R2

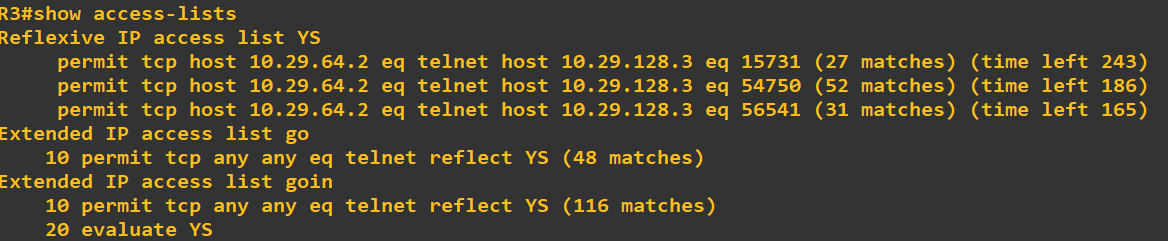

3:配置命令

在检测连通性,确保无误后,配置acl

R3(config)#ip access-list extended goin

R3(config-ext-nacl)#permit tcp any any eq 23 reflect YS

R3(config-ext-nacl)#evaluate YS

R3(config-ext-nacl)#exit

应用到端口

R3(config)#int f0/1

R3(config-if)#ip access-group goin out //应用到端口的out方向上

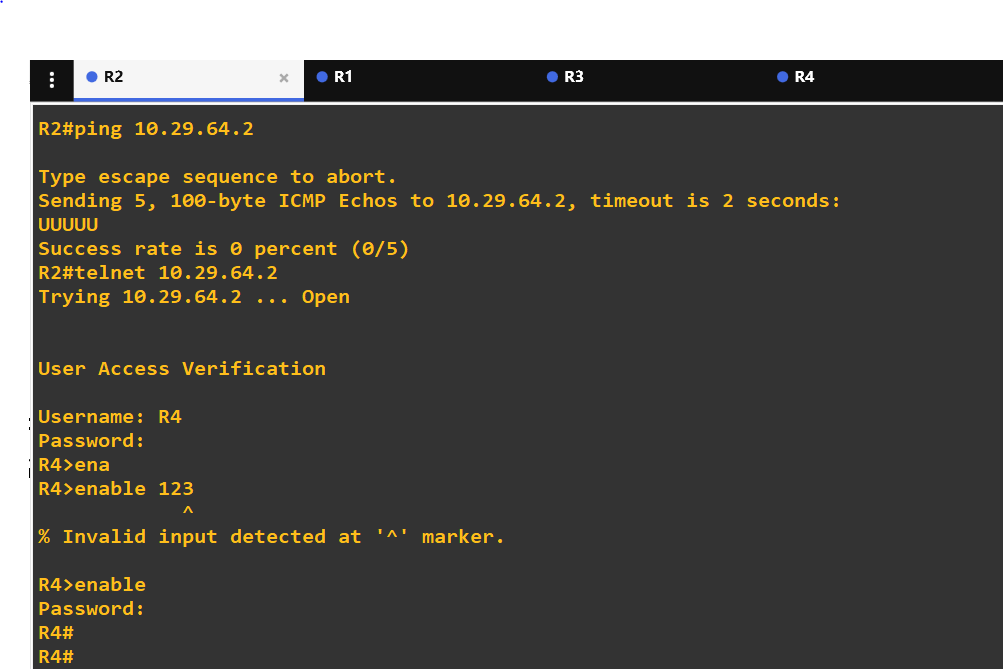

测试结果

查看acl表

R2 telnet R4

R4 telnet R2

至此,自反ACL应用成功