嗨,大家好,今天下午技术圈都在广泛讨论 B 站后端源码被恶意“开源”,吃瓜群众纷纷围观顺便来个 fork,clone ,围观大厂源码学习了一下。

虽然截止今天下午6点时候,该源码已经删除,但是根据 GitHub 显示超过 6000 人 Fork 了该源码,翻译成大白话就是 B 站后端源码已经人尽皆知啦。

1、知乎上爱学习且眼尖的笔者发现了一系列有趣的代码片段,爱学习的同学看着点哈。

app/service/live/xlottery/service/v1

记在小本本上, 要给用户鼓励,这一招产品经理学会了么?

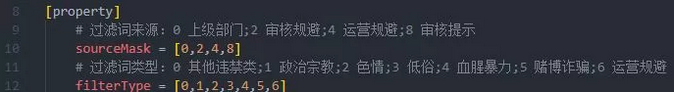

app/service/main/antispam\service

好吧这是 anti spam....虽然很辣眼睛....

app/service/main/coupon/service

原来我的大会员是不是送的人家非常清楚...

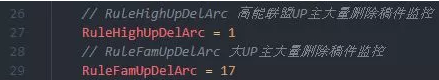

app/job/main/aegis/model/monitor

请 up 不要随意删除稿件

2、看完上面酱紫君发的有趣的代码片段,我觉得需要聊几句严肃的了,那就是恶意泄漏这份代码会带来什么后果?

目前,可以确认的是这份代码是B站后端目前使用的代码,可以推测这份代码的泄漏者很可能是B站的员工或者前员工,网络上也有评论说,这份代码被非法“开源“是由于B站最近恶意裁员导致被裁员者反弹恶意公开代码发泄情绪。

对于B站来说:1、后端代码被泄漏,就像是裤子被趴,很多黑产从业者会蜂拥而至,B 站被人撸是在所难免了。2、这份代码会被泄漏,也从侧面说明B站的技术管理水平不高,代码权限管理不到位。3、从今天开始估计B站后端程序员要开始 007 重构了,毕竟不能一直光着屁股啊。

疑是B站技术管理人员对后端代码泄漏的反应

对于泄漏者而言:这事影响这么大,B站肯定是已经报警了,泄漏者一旦被查出来,自身的职业生涯肯定是毁了,严重的话可能还要吃几年牢饭。真是泄漏一时爽,牢饭吃到饱,奉劝以后遇到不公对待的朋友们不要用这样的方法来报复。

最后:各位技术管理朋友们,赶紧回去看看你们公司的权限管理做的是否到位,要知道这些年来离职员工从删库到跑路的事件发生了不少,“实习生“误删数据库的事情也每一段时间就能爆出一个,今天又新增了一个方式,恶意开源。

作为一个开发者,有一个学习的氛围跟一个交流圈子特别重要,这是一个我的iOS交流群:638302184,不管你是小白还是大牛欢迎入驻 ,分享BAT,阿里面试题、面试经验,讨论技术, 大家一起交流学习成长!希望帮助开发者少走弯路。

文章来源于小专栏