文件上传漏洞 —— 内部文件上传系统漏洞分析溯源

这篇主要复现墨者学院的一个内部文件上传漏洞,内部文件上传系统漏洞分析溯源,还有另一题会写到另一篇里面。

关于文件上传漏洞,前面我的博客里面有写原理以及简单的实现,再写一下其原理。

文件上传漏洞原理:大部分的网站和应用系统都有上传功能,如用户头像上传、图片上传、文档上传等。一些文件上传功能实现代码没有严格限制用户上传的文件后缀以及文件类型,导致允许攻击者向某个可通过Web访问的目录上传任意PHP文件,并能够将这些文件传递给PHP解释器,就可以在远程服务器上执行任意PHP脚本。当系统存在文件上传漏洞时攻击者可以将病毒、木马、WebShell以及其他恶意脚本或者是包含了脚本的图片上传到服务器,这些文件将对攻击者后续攻击提供便利。根据具体漏洞的差异,上传的脚本可以是正常后缀的PHP、ASP以及JSP脚本,也可以是篡改后缀后的这几类脚本。上传的文件内容形式如下,能够解析成php并成功上传文件。

不多说我们开始进行实现。

内部文件上传系统漏洞分析溯源

- 先查看实验书:

- 进入环境

3. 分析并试探

我们进行文件上传的思路大概有以下几种:

- 验证上传点是否可直接上传一句话木马

- 验证是否存在前端验证

- 验证是否开启mime绕过

- 验证是否开启文件否检测

- 验证是否存在文件解析漏洞验证

接下来我们试探几种。

是否可以直接上传?

不行

是否存在前端验证?

否

剩下的我们就不一一验证了,修改后缀名可以但是我们无法执行,修改mime类型无法上传。

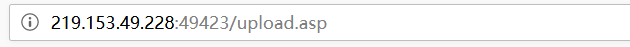

在我第一次做的时候,这个url引起了我的注意:

这个asp有点显眼,这个upload让我感觉跟上传的路径有点关系。进入这个404页面,有点东西:

贴上IIS6.0的漏洞:

贴上IIS6.0的漏洞:

当你上传的木马如asp/aspx,必须在IIS6.0环境,且在以x.asp为名称的文件夹下面,才能执行图片里的代码,也就是说,图片木马执行必须满足2个条件:A:你可以自建x.asp文件夹;B:你需要上传图片木马到x.asp文件夹下;其实,如果网站没有IDS,WAF,webshell查杀工具等等的对文件真正属性的检查,你也可以不使用图片一句话,你也可以直接将asp/aspx小马的后缀直接修改为JPG or PNG等等,然后上传;为什么呢?因为现在只有网站应用程序在检查文件的后缀,并没有检查文件真正的属性,然后就是没有防火墙如:IDS,WAF等,自然而然也就可以绕过并上传,但前提还是,你必须能在服务器自建x.asp文件夹才行,并把马上传到x.asp文件夹之下,而且上传之后服务器没有webshell查杀工具等等的防御。、

划重点,跟路径有关,xxx.asp目录下的所有文件都会被当成.asp文件来执行。

- 开始实现

准备好asp一句话木马:

打开burp准备截断:

找到文件的地方,可以看到上面有个upload,这个upload,可以看出是上传文件后存储的路径:

所以我们把upload改成asp结尾,其目录下的所有文件都会被当成asp文件来执行:

上传一下:

上传一下:

这里为什么用txt文件呢?如果用图片文件还要合成木马,着实有点麻烦,所以txt文件就可以了

接下来,上菜刀~

打开填入key就可以了。

打开填入key就可以了。

还有一道分析溯源第二题,跟js有点关系,篇幅可能会有点长,别日会上传至另一篇博客,有问题欢迎留言讨论~

如需转载,请注明原文出处,作者:vergilben