Gayhub:FanhuaandLuomu/geetest_break

2017.8.21 代码以上传,可供参考

[国家企业信用信息公示系统为例]

目录

一、网站http://www.gsxt.gov.cn滑动验证码概述.

二、极验验证码破解-抓包分析.

三、极验验证码破解-搭建本地验证码服务.

四、极验验证码破解-分析geetest.js,得到所需参数.

五、极验验证码破解-Track的获取.

六、极验验证码破解-获取背景图片及缺口距离d的计算.

七、极验验证码破解-总结.

参考文献.

运行截图.

四、极验验证码破解-分析geetest.js,得到所需参数

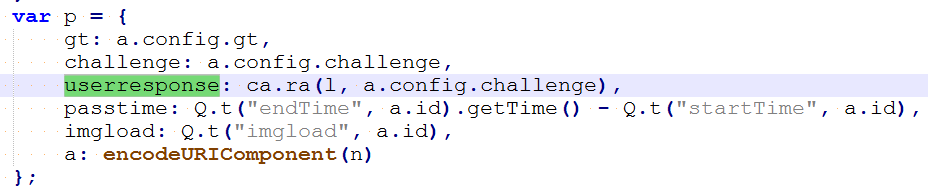

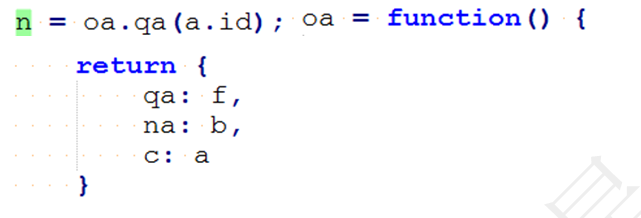

1. 为了找出如何生成userresponse和a,我们在geetest.js中搜索userrespnse,发现只有一处提到userresponse,如下所示:

可以看出userresponse和a都在上述代码中赋值。

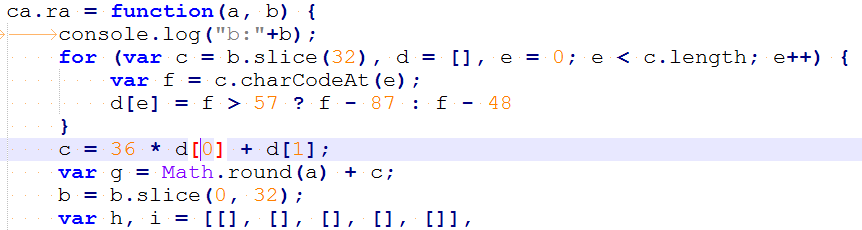

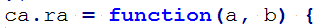

首先,我们追踪ca.ra,得到下面代码:

计算userresponse需要参数l和challenge,challenge我们已知,下面分析l(先猜测为滑块移动的距离)。

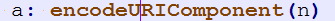

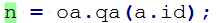

由

可得到a由n生成,

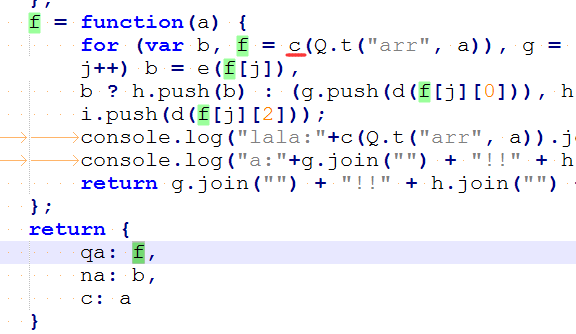

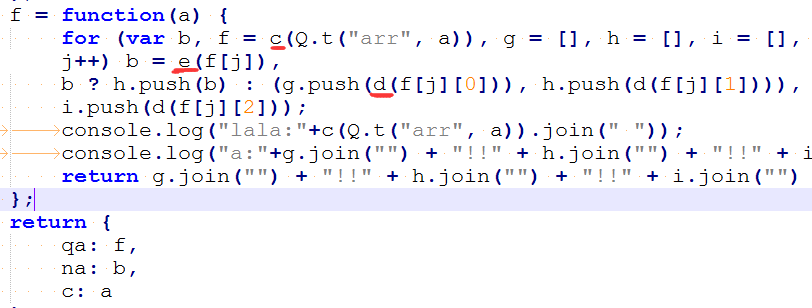

由上述可知oa.qa的返回值是f,下面继续追踪f:

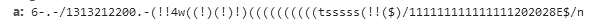

由上述可知(console为我添加,目的是打印信息),f的返回值即为所求a,观察其包含!!信息,比较所需a值:

可以发现,目前推测无误。

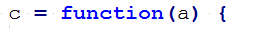

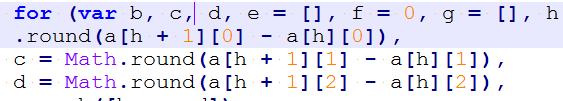

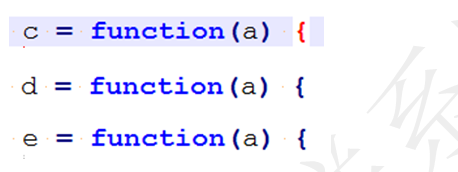

2. 我们发现f依赖于oa下的c函数,追踪c函数:

观察c函数的参数a,由a[h+1][1]可知a应该是一个二维数组。

添加如下信息,输出a的内容:

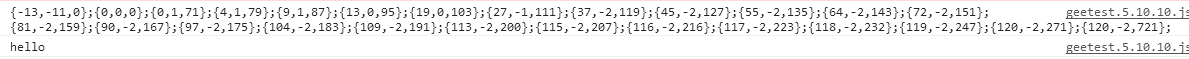

刷新http://localhost:8000/,查看console控件下的信息:

可以发现,这很大可能就是我们所要找的滑动轨迹Track。

回到之前userresponse中的l参数,我们在相应位置输出:

查看Console发现:

之前我们猜测l为滑动距离,比较l与Track最后一个坐标,可以发现l与Track[-1][0]相等,因此验证我们猜想—l是滑动距离。

3. 要想得到userresponse,需要得到l,需要得到Track,由于Track是随机采样生成的离散轨迹坐标序列,因此我们需要根据缺口的位置来模拟Track。由于Track较难模拟,我们先假设已根据缺口距离生成了Track。

则可以写出生成userresponse的函数:

def cal_userresponse(a,b): d=[] c=b[32:] for e in range(len(c)): f=ord(str(c[e])) tmp=f-87 if f>57 else f-48 d.append(tmp) c=36*d[0]+d[1] g=int(round(a))+c b=b[:32] i=[[],[],[],[],[]] j={} k=0 e=0 for e in range(len(b)): h=b[e] if h in j: pass else: j[h]=1 i[k].append(h) k+=1 k=0 if (k==5) else k n=g o=4 p="" q=[1,2,5,10,50] while n>0: if n-q[o]>=0: m=int(random.random()*len(i[o])) p+=str(i[o][m]) n-=q[o] else: del(i[o]) del(q[o]) o-=1 return p 参数a和b分别是l和challenge。上述函数是我根据

改写成Python形式

至此,userresponse参数破解成功,接下来看a的生成。

4. 之前分析a是由oa下的f函数生成:

其中参数a是Track。其中f函数用到了c函数、e函数和d函数。

根据js函数源码,我将其改写成python函数。

# 计算每次间隔 相当于c函数

def fun_c(a): g=[] e=[] f=0 for h in range(len(a)-1): b=int(round(a[h+1][0]-a[h][0])) c=int(round(a[h+1][1]-a[h][1])) d=int(round(a[h+1][2]-a[h][2])) g.append([b,c,d]) if b==c==d==0: pass else: if b==c==0: f+=d else: e.append([b,c,d+f]) f=0 if f!=0: e.append([b,c,f]) return e def fun_e(item): # 相当于e函数 b=[[1, 0], [2, 0], [1, -1], [1, 1], [0,