一、用法概述

1.1 概述

Fern WiFi Cracker是一个使用Python编程语言和Python Qt GUI库编写的无线安全审计和攻击软件程序,是一款GUI套件适用于802.11无线加密标准计入点的无线加密强度测试。该程序能够破解和恢复WEP / WPA /WPS密钥,并在无线或以太网上运行其他基于网络的攻击。目前支持以下功能:

- WEP破解:碎片攻击、Chop-Chop、Caffe-Latte、Hirte、ARP请求重放和WPS攻击

- WPA / WPA2破解与基于字典的WPS攻击

- 成功破解时自动保存数据库中的密钥

- 自动接入点攻击系统

- 会话劫持(被动和以太网模式)

- 接入点MAC地址地理位置追踪

- 内部MITM引擎

- 暴力攻击(HTTP、HTTPS、TELNET、FTP)

1.2 优点

- 防追踪(自定义虚拟MAC地址,以便隐藏我们真实MAC地址信息)

- 图形操作界面(这里要说明一下并不是我不擅长终端哦,而是图形化界面有时候方便便捷,但相比终端稳定性要稍逊一些,但是这个看个人的使用习惯,在平常使用时候可以用GUI界面,练习或者追求稳定性时候用字符命令!)

1.3 缺点

- 强制断开用户时候有时要要求用户连接多次(容易造成用户警惕)

二、WiFi破解实验

2.1 操作环境

- Kali虚拟机(Debian 4.18.10-2kali1)

- 手机Wi-Fi(华为P8MAX Android6.0)

》》为了非破坏性演示,这里我先用自己手机开个热点以供测试使用

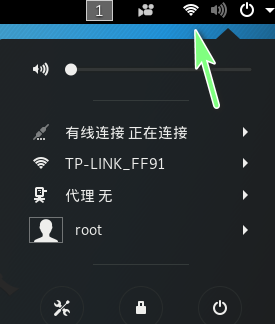

》》配置外接网卡,如下图已经连接上外接网卡(在aircrack-ng破解无线密码中已经写过,详情看:https://blog.csdn.net/Aaron_Miller/article/details/88130698)

2.2 操作过程

》》打开工具:Kali Terminal下键入:fern-wifi-craker

》》Fern-WiFi-cracker

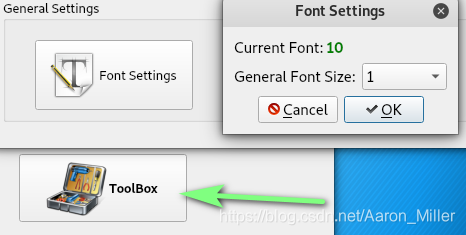

(Tips:为了更好地使用可以在ToolBox中设置字体大小,这里我设置的是10)

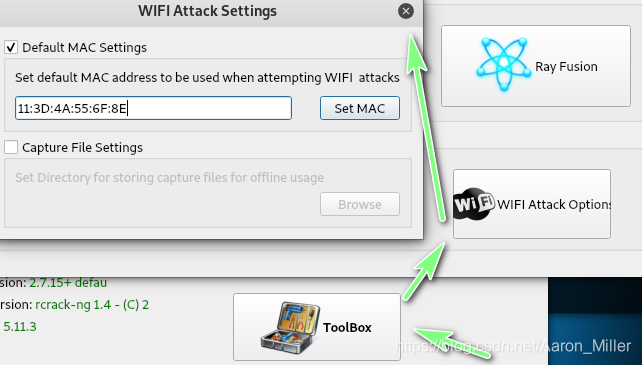

》》在攻击之前,先给自己配置个虚拟MAC(防止反追踪!)

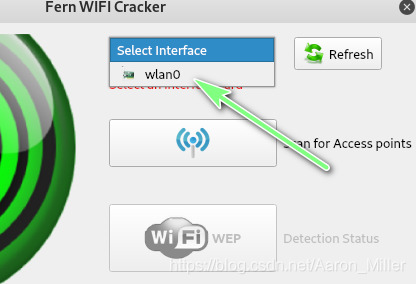

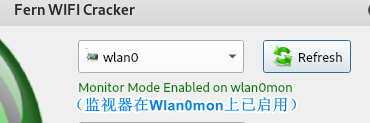

》》选择网络接口

》》(Waitting~)

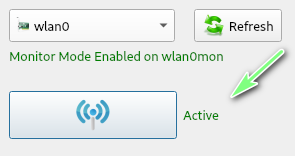

》》(看到这句话说明就绪!)

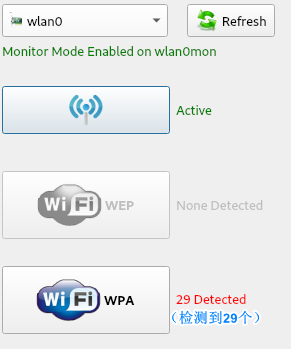

》》点击蓝色波场标志,扫描接入点(AP)

》》(fern~可以自动扫描识别到附近的的WEP和WPA加密的wifi,这也是GUI好处:便捷、直观)

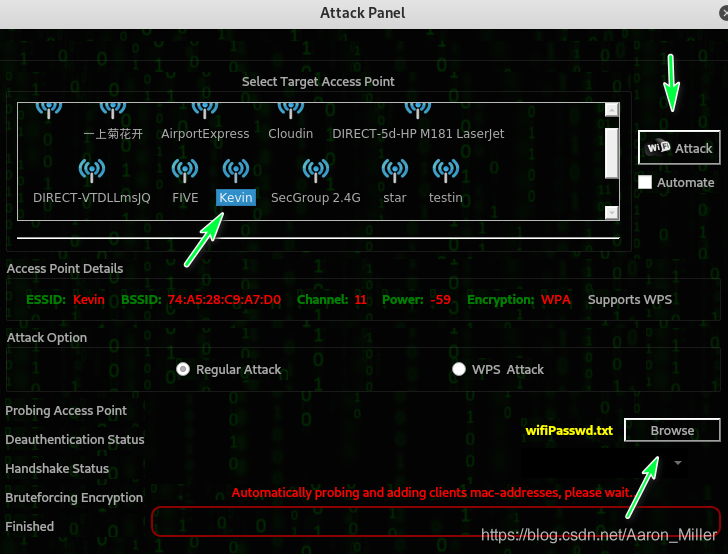

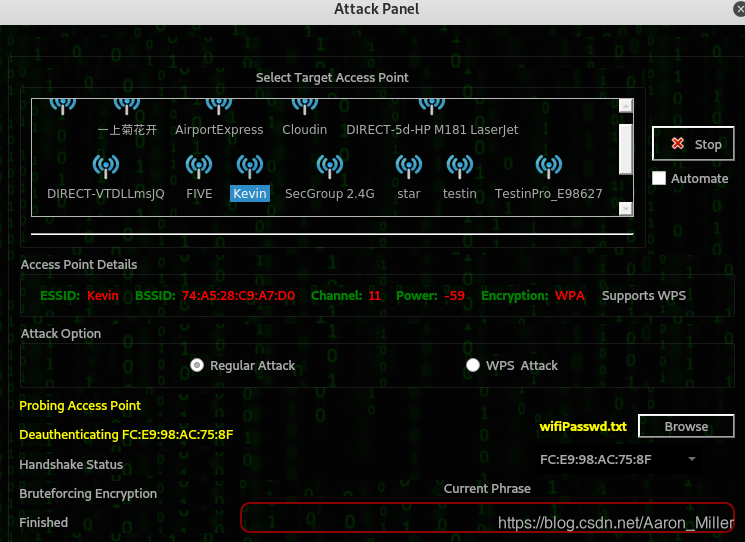

》》选择我们搭建的热点进行攻击

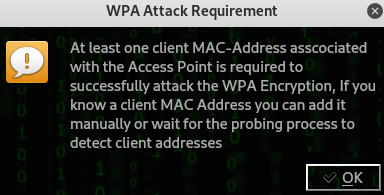

》》原理和aircrack-ng一样,需要一个客户端连接(客户端的mac地址)

(译:

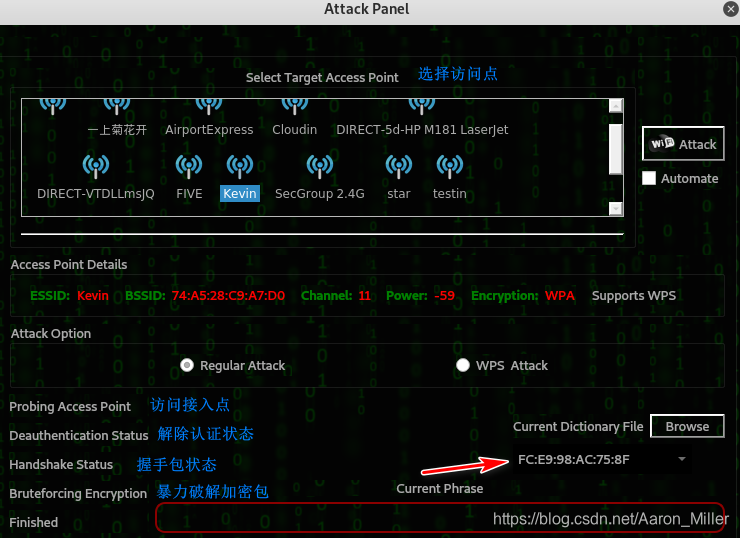

》》(如果只有一台设备下方红色的自动录入当前连接设备的MAC,当有多台设备时候选择即可)

》》黄色的是执行进度(从上往下)

》》(此时客户端会下线,要求重新输入密码【值得注意的是因为任何东西都有两面性,图形化工具方便但是不稳定,此处我就输了两遍密码才接受到】攻击原理和aircrack-ng一样!)

》》(用户重新输入密码后会提示,为了方便这里我直接翻译成中文了,方便英文不好的同学,比如说我 ~~哈哈…)

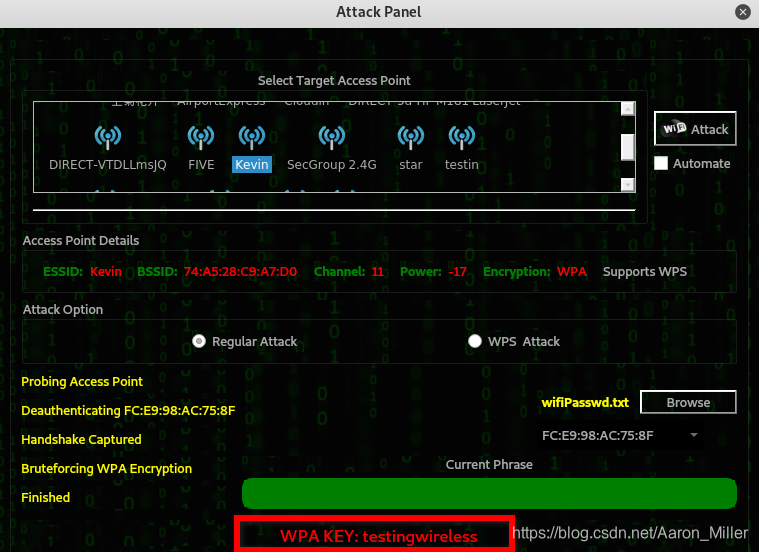

》》密码破解成功!

作为安全研究人员各种安全工具需要精通使用,并编写多线程工具来优化提高它,今天又要到了和各位partner say good-bye时候了,我要顶着春风,踏着我的新电车回家啦! 各位明天见!

- - 长情