本文仅为作者学习笔记,内容源自论文“匿名通信与暗网研究综述——罗军舟等”本身以及相关网络搜索

匿名接入

1、bridge节点

bridge节点是规避基于IP阻断的网络监管而开发的一种接入技术。bridge节点与一般的Tor中继节点功能相同,但其信息未被目录服务器公开,从而降低了被发现和阻断的风险。

bridge节点信息获取方式

- 在BridgeDB数据库中保存了bridge节点信息,用户可通过直接访问官网站点获取3个bridge节点。

- 通过Google或Yahoo邮箱向指定邮箱发生请求,邮件服务器会自动回复3个bridge节点信息。(由于Google和Yahoo申请虚拟邮箱地址比较困难,所以可有效的防止无限制获取bridge节点信息等攻击)

2、obfs混淆代理

obfs混淆代理是一个传输插件,用于应对监控者使用深度包检测(deep package inspection)技术来识别Tor流量的问题。

分别由obfs1~4,4个版本

obfs2

采用分组密码(AES-CTR-28)对Tor的传输数据进行加密,擦出了Tor流量相关的标识信息,从而实现了有效混淆。但设计上存在2个问题:

- 握手阶段的连接容易被识别。通信双方在传输数据之前需要交换秘密信息并协商出绘画密钥,而在这一阶段的密钥种子是明文传输且格式固定,到这这种obfs2流量容易被审查机构识别并计算出会话密钥。

- 可利用Tor客户端探测bridge节点是否可以进行obfs2握手,从而实施主动的bridge探测攻击。

obfs3

采用Diffie-Hellman协议来计算通信双方的共享密钥,并由此生成对此密钥。obfs3在握手阶段有了很大改进,但其密钥交换阶段仍缺乏对bridge身份的验证,存在中间人攻击和主动探测攻击的风险。

obfs4

ScrambleSuit提出利用外带方式交换共享秘密实现通信双方的互认证。obfs4进一步利用bridgeDB,实现了基于bridge身份验证的密钥交换。

客户端通过bridgeDB查询bridge节点,获得其IP地址,节点ID和公钥信息。只有同时匹配这3个信息,才能通过obfs4节点的身份认证并建立连接。

3、meek隐蔽通道构建技术

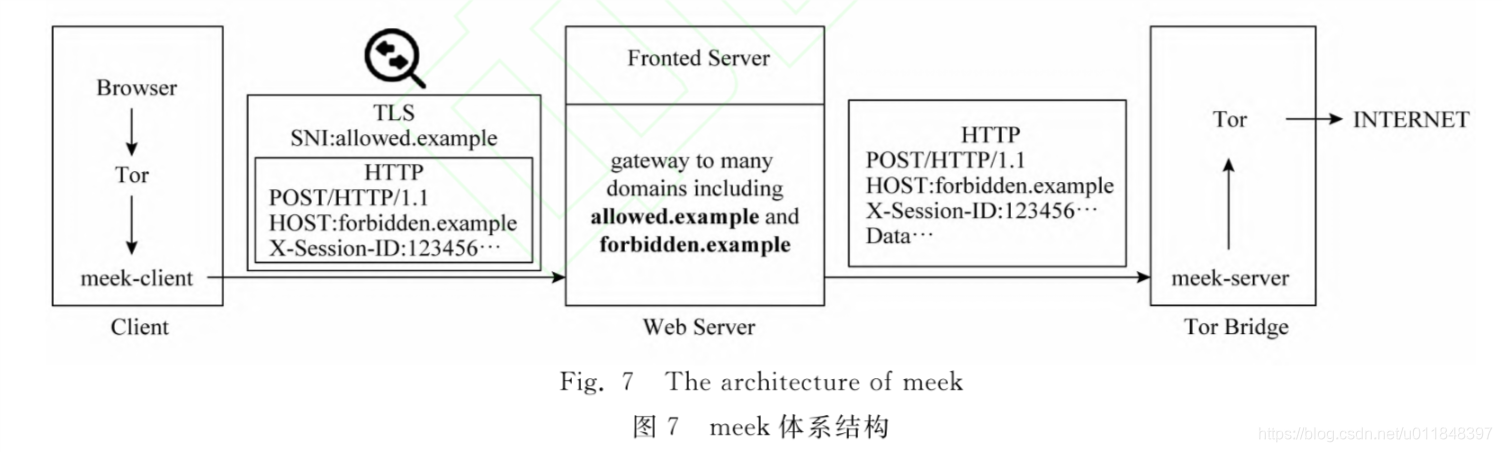

是一种基于域前置(domain fronting)的隐蔽通道构建技术。

此技术的原理为在不同通信层使用不同的域名。在明文的DNS请求和TLS服务器名称指示(SNI)中使用无害的域名来初始化连接、公布给审查者,而实际要连接的被封锁域名仅在创建加密的HTTPS连接后发出,使其不以明文暴露给网络审查者。

工作原理

- 首先meek-client向前置域名服务器发送一个TLS Client Hello信息,并将该服务器域名填入SNI(Server Name Indication)字段。

传输层安全性协议(英语:Transport Layer Security,缩写作TLS),用于在两个通信应用程序之间提供保密性和数据完整性。TLS及其前身安全套接层(Secure Sockets Layer,缩写作SSL)是一种安全协议,目的是为互联网通信提供安全及数据完整性保障。——百度百科

服务器名称指示(既SNI,ServerNameIndication)是TLS协议的扩展,这使得一台服务器上相同的IP地址和端口允许使用多张证书,从而允许多个安全的站点(https站点)部署在相同的IP地址上。缓解IP地址供不应求,导致很多网站无法有效的使用安全通信的情况。——搜狗百科

- 在TLS握手成功后,meek-client将实际传输的Tor流量封装到HTTP POST报体中,并将目标bridge地址写入HTTP Host字段中。

由于监管者无法查看加密后的HTTP POST内容,因此无法识别真正的目标bridge地址。 - 前置域名服务器收到meek-client后,根据HTTP Host字段将数据转发到目标bridge节点。

- 该节点上运行的bridge server对HTTP报头处理后,将封装Tor流量转发给后续的中继节点。

当前Tor网络中meek的实现主要依赖于Google、Amazon、Azure等大型服务提供商提供的白名单前置域名服务器,造成客户端在访问正常网络的假象,从而规避流量控制风险

Google后于2018年4月禁用域前置,称这从未是Google有意支持的一项功能。亚马逊公司也在不久后决定停用CloudFront上的域前置支持,表示这已被视为违反AWS服务条款。有报道认为,Google和亚马逊做此决定的部分原因是来自俄罗斯政府的压力,因Telegram在当地使用这两家云服务提供商进行域前置活动。——搜狗百科

4、FTE加密流量转换技术

Format-Transforming Encryption,主要通过传统对称加密,将密文转换为指定的传输格式。

obfs流量混淆将原协议流量转换为无序的未知流量,而FTE则输出具有一定协议格式的流量。

其中用户输入的正则表达式可从DPI系统源码中直接提取或根据应用层流量自动学习得到。这使得基于正则表达式的DPI技术会将其误识别为用户选定的协议流量,从而规避审查。

由于大部分Tor流量为HTTP流量,默认情况下采用HTTP正则表达式将其转化为HTTP协议,实现流量伪装。

5、Flashproxy传输插件

是运行在浏览器中的传输插件,利用不断变化的代理主机连接到匿名网络,保证代理的速度快于监管机构的检测、跟踪和阻断速度。(2017年弃用,被obfs4取代)。

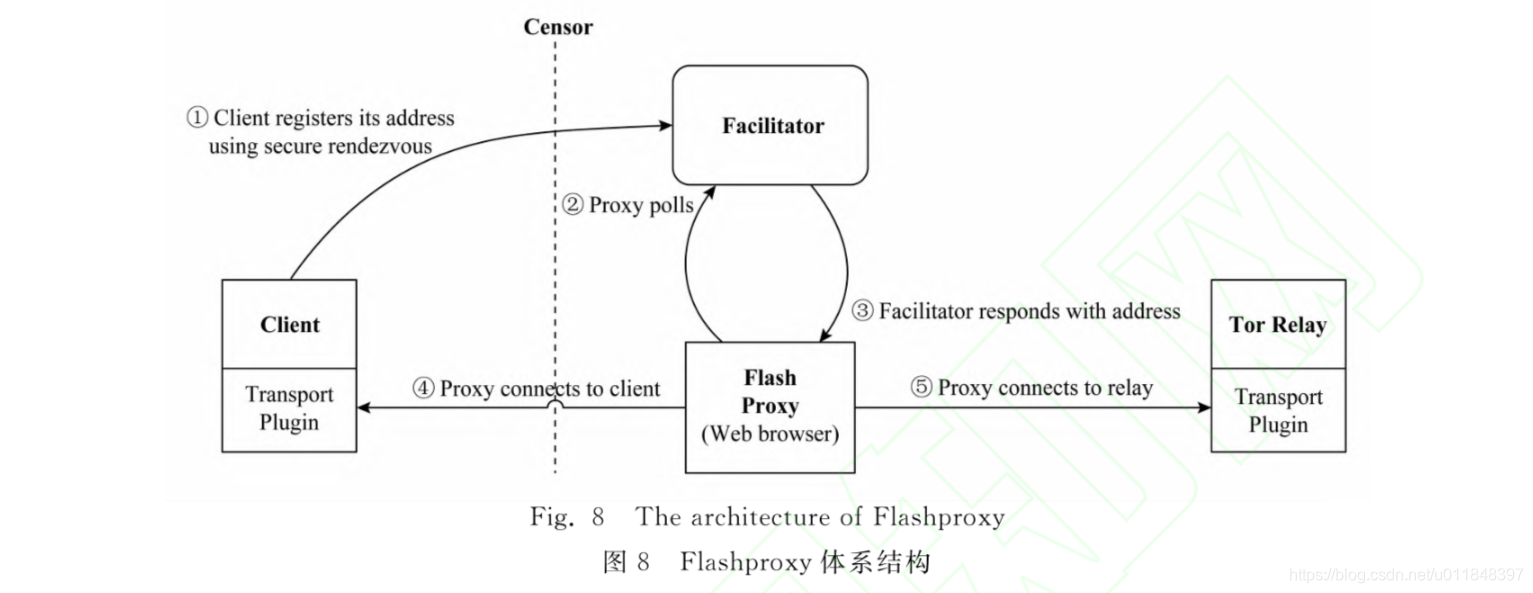

使用Flashproxy转发数据的过程中,需要3个组件协同工作:客户端浏览器中的传输插件、代理主机Flash Proxy、第三方服务Facilitator。Facilitator负责客户端的注册和Flash Proxy代理的分配。

工作原理:

- 首先当客户端需要使用Flashproxy代理服务时,先通过安全集合点连接到facilitator以告知客户端需要代理服务。

- 然后客户端传输插件开始侦听远程连接。

- 每个空闲的Flash Proxy会主动轮询facilitator,以获得正在请求代理服务的客户端。

- 当Flash Proxy获得客户端在facilitator上的注册信息后,便主动发起和客户端的连接请求,再发起对中继节点的连接,最终客户端和目标中继节点通过Flash Proxy通信。