一、KaliSecurity

1.1 Kali信息搜集之主机探测

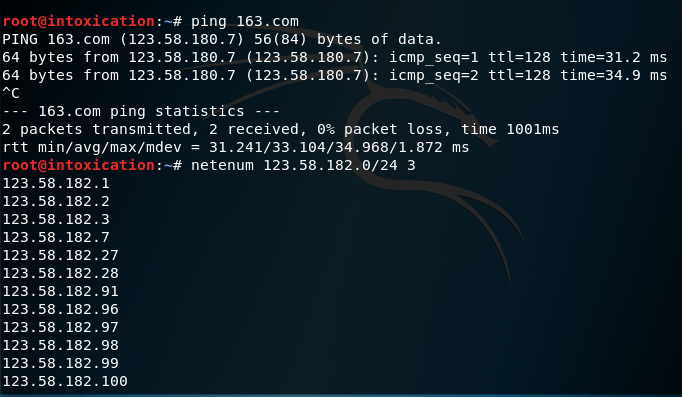

1、使用netenum测试目标主机是否在线,以163.com为例:

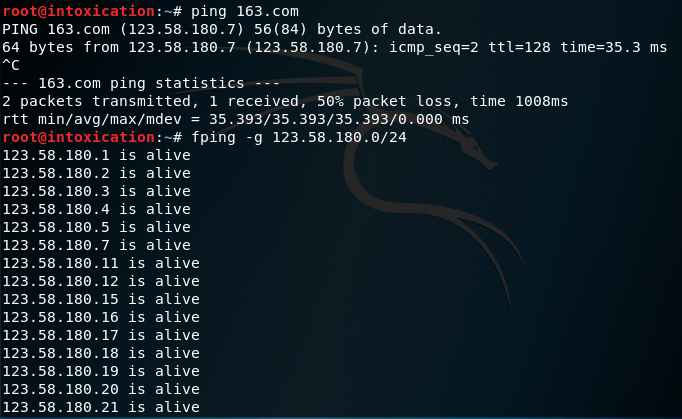

2、使用fping -g测试哪些主机在线,同以163.com为例:

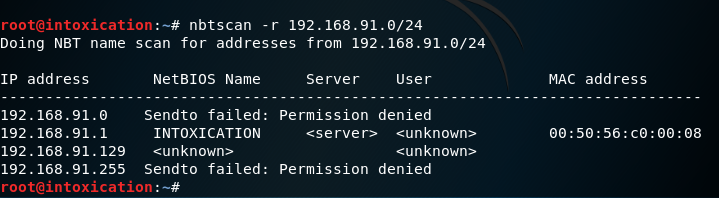

3、使用nbtscan扫描内网:

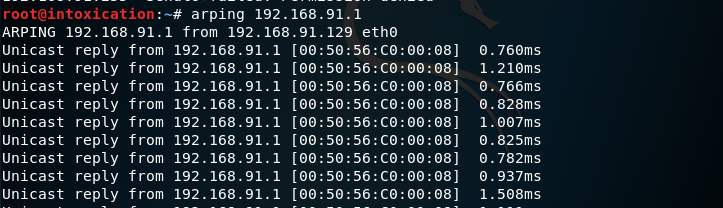

4、使用ARPing探测MAC地址:

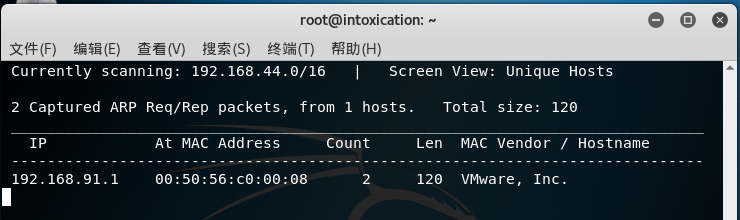

5、使用Netdiscover探测内网信息:

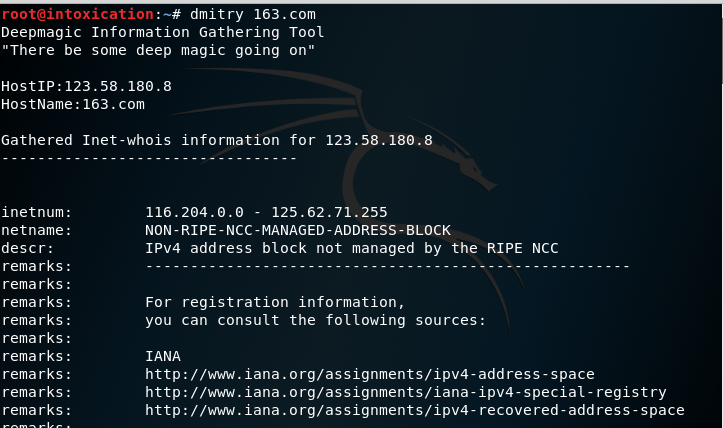

6、使用dmitry获取目标详细信息,以163.com为例:

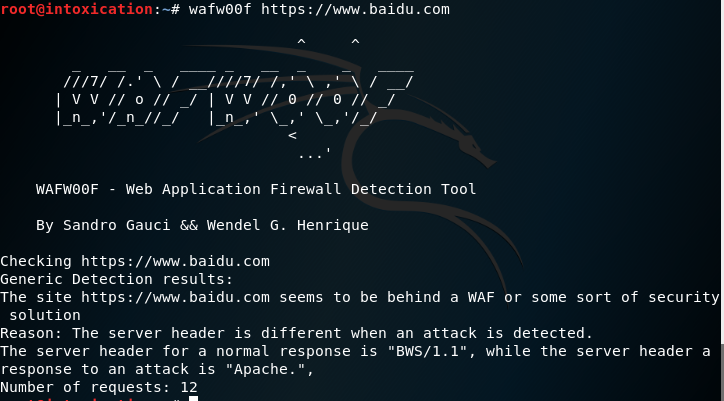

7、防护措施探测,对测试目标进行WAF探测,以baidu.com为例:

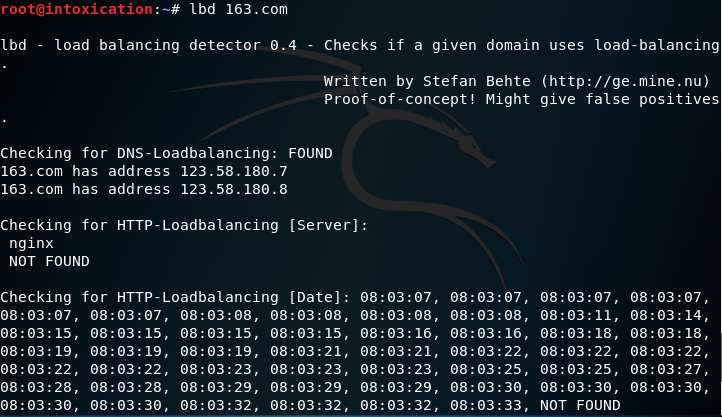

8、使用lbd对目标是否存在负载均衡检测,以163.com为例:

1.2 Kali信息搜集之主机扫描

1、nmap是一款强大的扫描器,其可以进行主机探测、端口探测、版本探测、系统探测、支持探测脚本的编写等;

2、nmap在实际中应用场合如下:

- 1、通过对设备或者防火墙的探测来审计它的安全性。

- 2、探测目标主机所开放的端口。

- 3、通过识别新的服务器审计网络的安全性。

- 4、探测网络上的主机。

3、常用的参数及功能:

- nmap

:普通扫描 - nmap -vv

:详细输出结果 - nmap -p(range)

:扫描range范围的端口号 - nmap -p(port1,port2......)

:指定端口扫描 - nmap -sP

:对目标进行ping扫描(测试是否在线) - nmap --traceroute

:进行路由跟踪 - nmap -sP

:扫描一个C段主机在线情况 - nmap -O

:操作系统探测 - nmap -A

:万能开关扫描(包括1-10000端口扫描、操作系统扫描、脚本扫描、路由跟踪、服务探测) - nmap -sS -T4

:SYN扫描 - nmap -sF -T4

:FIN扫描 - nmap -sA -T4

:ACK扫描 - nmap -Pn

:扫描前不进行ping扫描测试 - nmap -iL <TARGET.TXT>:有一个ip地址列表,保存成了一个txt文件,和nmap在同一目录下,扫描这个txt内所有主机

- nmap -sV

:版本检测扫描

1.3 Kali信息搜集之指纹识别

1、banner抓取:banner抓取是最基础,最简单的指纹识别,不需要专门的工具。其是应用程序指纹识别不是操作系统指纹识别。

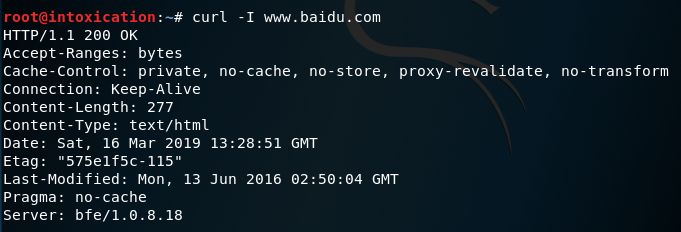

2、使用命令curl -I www.baidu.com其中curl是抓取网站,-I是返回http协议的head头:

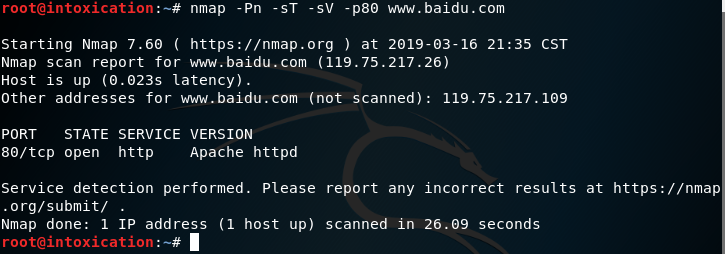

3、使用命令nmap -Pn -sT -sV -p80 www.hongyaa.com.cn,其中-sV是主动探测开放端口的服务版本:

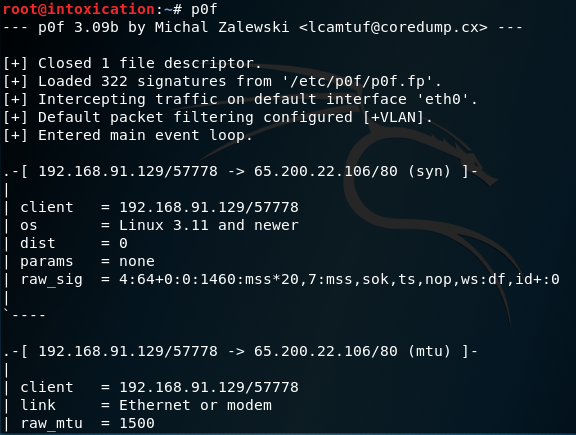

4、被动指纹识别工具p0f:输入命令p0f然后打开一个网站,以打开kali官网为例:

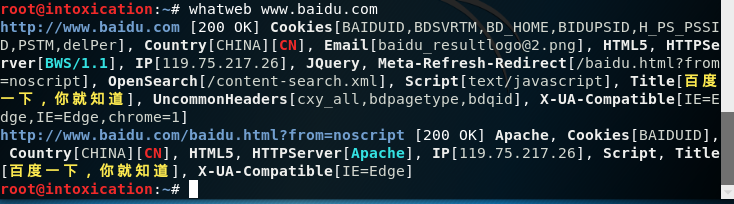

5、web指纹识别工具:whatweb,可探测常见web服务,以www.baidu.com为例:

1.4 Kali信息搜集之协议分析

在完成主机探测与扫描,并对主机指纹进行探测分析后,可能还要涉及到对具体服务的具体分析。

Kali中协议分析工具:

1、SMB针对利用工具:acccheck、nbtscan、nmap、zenmap

acccheck可使用用户名密码字典枚举尝试与目标IP/IP列表进行IPC$与Admin$的连接尝试。

2、SMTP分析工具:nmap、smtp-user-enum、swaks、zenmap

3、SNMP分析工具:braa、nmap、zenmap、cisco-torch等

4、SSL分析工具:sslscan、ssldump

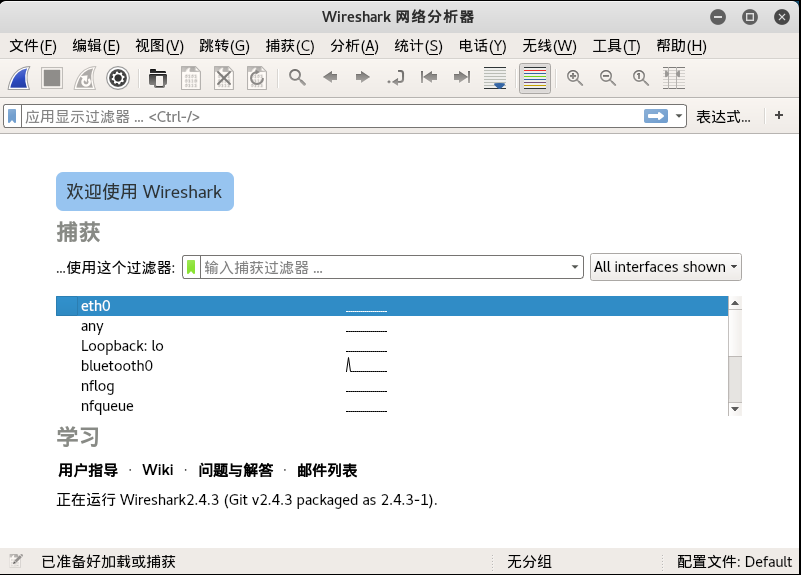

5、Wireshark是一个网络封包分析软件,其功能是获取网络封包,并尽可能显示出最为详细的网络封包资料。