版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/tutucoo/article/details/88388600

1.原理

DexClassDef -> DexClassData -> DexMethod -> DexCode

里面的 u2 insns 的值是用于存放程序实现代码的地方。

程序执行时候会把整个 dex 文件加载到内存中,然后动态地解析执行 insns 中的内容。

只要修改了里面的数据,就相当于修改了程序执行流程和方法。

2. 内存中修改 insns

主要步骤

- 定位到 dex 文件

- 计算函数的 DexCode 位置

- 重写 DexCode 的 insns 数据

原始程序很简单,调用函数ret1(),返回结果 1。

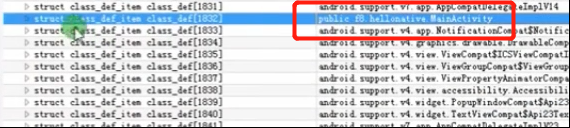

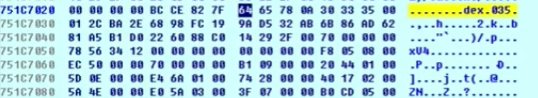

用010editor打开dex文件,找到下面的位置

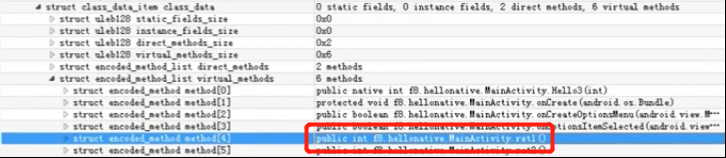

在virtual_methods中找到ret1()

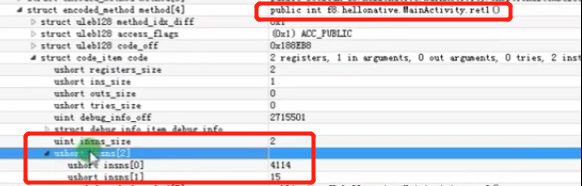

接着找到方法的code_item,可以看到insns_size的值为2,指令数为2

在010editor中不方便修改指令码,使用JEB查看dex文件的指令码。

在JEB中找到函数位置

看到指令为1210,将 1210 改为 1220,这样就从返回1变为返回2.

JEB中无法直接修改,需要在内存中进行修改,因此需要用到IDA。

IDA中的操作步骤如下:

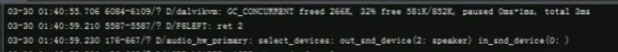

1.在IDA中进行动态调试挂接

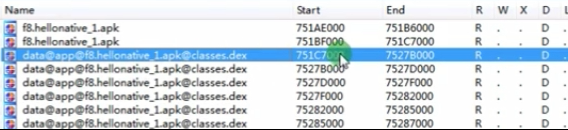

2.Ctrl + S 打开 map 数据

找到hellonative的内存起始地址

查找到dex起始位置,0x751c7028,直接计算偏移,修改相应的位置

在文件中的偏移是0x188ec8,用它加上内存中起始地址0x751c7028找到目标在内存中的地址:0x7534fef0。

在IDA中直接g跳转到0x7534fef0,在字节码上修改为1220后F2。

程序运行后返回2

3.总结

其实直接修改dex文件也是可以的,修改完以后使用dex修复工具修改一下校验和,再将dex文件放回apk包中,运行。

很多壳在运行时会通过修复insns指令来运行程序。