第三章

1.使用沙箱分析恶意代码,部分公司提供免费的沙箱。缺点是只能简单的运行可执行程序,不能带有命令行的选项。

如果恶意代码需要一些指令才可以运行,在不提供条件的情况下,任何代码都不会被执行。

2.运行恶意代码。

启动dll文件,可以使用 cmd命令 rundll32.exe DLLname,Export argc

export argc是dll导出表的函数名或者序号。

3.Process monitor。 Windows下面的高级监视工具,提供监控注册表,文件,网络,进程,线程行为。

可以选择filter进行过滤。常用过滤有 operation,pid,process name...

4.Process Explorer 进程浏览器。可以查看进程的信息process,pid,cpu,description,company name。视图每秒更新一次。

5.Regshot 比较注册表快照。如果是对注册表进行分析时,可以选择使用这个来比较程序运行前后注册表的变化。

6.模拟网络。

7.wireshark 记录网络数据包。

8.基础动态分析工具实践。

<1>.运行进程监视器,设置过滤可执行恶意代码名,运行前清空所有事件

<2>.启动进程浏览器

<3>.使用regshot 进行注册表的第一个快照

<4>.使用wireshark来记录网络行为。

<5>.运行恶意程序,通过前面的软件进行分析。

课后作业

实验软件:wireshark, process monitor, process explorer, exeinfo pe, olldbg

Lab 3-1

使用动态分析基础技术来分析在Lab03-01.exe文件中发现的恶意代码。

问题

1.找出这个恶意代码的导入函数与字符串列表?

A:使用静态分析工具发现程序加壳,查看导入表发现只有一个退出,查看字符串获得的信息比较局限。

所以使用动态分析方法来对程序进行全面的分析。

2.这个恶意代码在主机上的感染迹象特征是什么?

A:由于程序过于老旧,不能运行。分析发现

Lab03-01.exe 732 RegCloseKey HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options SUCCESS

关闭了这个键值,因为打不开无法更改吧。推测会对这个键值进行修改。

3.这个恶意代码是否存在一些有用的网络特征码?如果存在,它们是什么?

A:在查看字符串时查看到了网站网址。

Lab 3-2

使用动态分析基础技术来分析在Lab03-02.dll文件中发现的恶意代码。

静态分析

通过查看导出表,发现install函数推测是安装函数。

查看导入表,发现和服务有关的api和网络的ws2_32,注册表有关,联网操作。

查看字符串查看到 cmd.exe和svchost.exe 宿主程序。

水平有限,动态分析未完成,无法正常运行程序。

问题

1.你怎样才能让这个恶意代码自行安装?

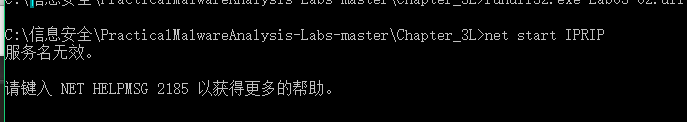

A:rundll32.exe Lab03-02.dll installA

2.在安装之后,你如何让这个恶意代码运行起来?

A:推测没有正常运行,观看学习时发现,并不能正确运行,

通过process explorer查找dll并没有发现dll,推出没有成功运行,推测是系统兼容性问题没有成功安装。

3.你怎么能找到这个恶意代码是在那个进程下运行的?

4.你可以在procmon工具中设置什么样的过滤器,才能收集这个恶意代码的信息?

A:设置pid可以过滤这个恶意代码的信息

5.这个恶意代码在主机上的感染迹象特征是什么?

6.这个恶意代码是否存在一些有用的网络特征码?

A:查看导入表发现了和注册表有关的内容。

Lab 3-3

在一个安全的环境中执行Lab03-03.exe文件中发现的恶意代码,同时使用基础的动态分析工具监视它的行为。

兼容性问题,更改之后仍然是打不开。采用静态分析。

导入表发现 读取文件,关闭句柄,创建进程。

字符串发现 \svchost.exe

水平有限,动态分析未完成,无法正常运行程序。

问题

1.当你使用process explorer 工具进行监视时,你注意到了什么?

2.你可以找出任何的内存修改行为吗?

3.这个恶意代码在主机上的感染迹象特征是什么?

4.这个恶意代码的目的是什么?

Lab 3-4

静态分析导入表 发现复制文件,休眠,写入文件,设置注册表内容,删除服务,脚本执行,网络

分析字符串 发现upload,download,cmd, 注册表路径, 网址,

使用基础的动态行为分析工具来分析在Lab03-04.exe文件中发现的恶意代码。(这个程序还会在第9章的实验作业中进一步分析)

问题

1.当你运行这个文件时,会发生什么呢?

A:打开之后程序自我删除。

2.是什么原因造成动态分析无法有效实施?

A:查看进程信息

Lab03-04.exe 2196 Process Create C:\Windows\SysWOW64\cmd.exe SUCCESS PID: 7576, Command line: “C:\Windows\System32\cmd.exe” /c del C:\信息安全\PRACTI1\CHAPTE1\Lab03-04.exe >> NUL

发现调用删除自身。

3.是否有其他方式来运行这个程序?

A:无法得到有效的安装