说起Linux操作系统,对于做技术的人来说,没有不熟悉的;熟悉Linux的人那肯定都对SSH不陌生。ssh是一种用于安全访问远程服务器的协议,远程管理工具。它之所以集万千宠爱为一身,就是因为它的安全性。那么它到底是怎么样来保证安全的呢?

首先,在讲SSH是如何保证安全的之前,我们先来了解以下几个密码学相关概念:

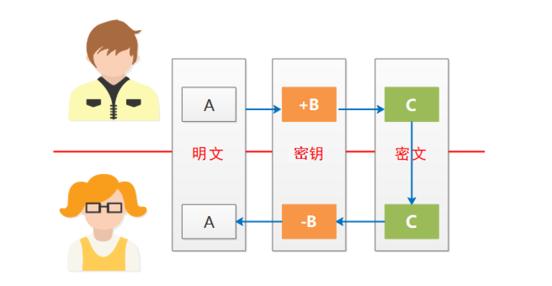

一、对称加密算法(DES)

① Jack想要给Harry发送信息一个信息A,为了安全起见,Jack使用一种加密算法,比如给信息通过加一个数字B得到一个新的数字C,然后以公开的方式发送给Harry

② Harry接受到数字C后,通过减去一个数字B得到最终的真正的信息A

③ Jack发送给Harry的信息A称为明文;加密后的信息C称为密文;加密用的B称之为密钥

④ 加密算法(方法)可以很复杂,不一定是加和减,也可以是乘和除等等

⑤ 以上过程中,加密和解密的秘钥是同一个密钥B

总结:

① 发送方使用密钥将明文数据加密成密文,然后发送出去

② 接收方收到密文后,使用同一个密钥将密文解密成明文进行读取

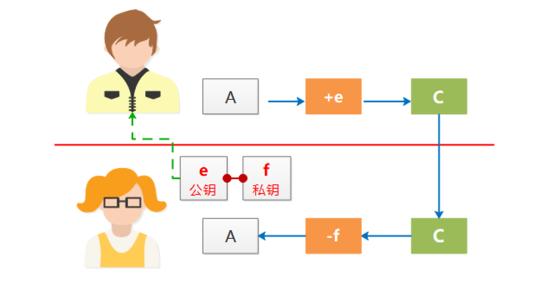

二、非对称加密算法(RSA)

① 首先Harry生成一对有相互关系的密钥对,比如e(公钥)和f(私钥);其中公钥是可以公开给所有人的,私钥必须Harry本人私自留存,不得泄露。

② 当Jack发送请求时,Harry会把自己的公钥e发送给Jack

③ Jack拿着Harry的公钥e通过一种加密算法将信息A加密成密文C,以公开的方式发送给Harry

④ Harry收到密文C后,通过自己本地留存的私钥f将密文解密成最终的信息A

⑤ 以上过程中,加密使用的是公钥e,解密使用的是私有f;使用不同的秘钥加解密

总结:

① 发送方使用接收方发送过来的公钥将明文数据加密成密文,然后发送出去

② 接收方收到密文后,使用自己本地留存的私钥将密文解密成明文进行读取

对称加密算法与非对称加密算法区别:

对称加密

1. 使用同一个密钥进行加密和解密,密钥容易泄露

2. 加密速度快,效率高,数据传输速度快,安全性较低

非对称加密

1. 使用不同的密钥(公钥和私钥)进行加密和解密

2. 加密速度远远慢于对称加密,数据传输速度慢,安全性较高

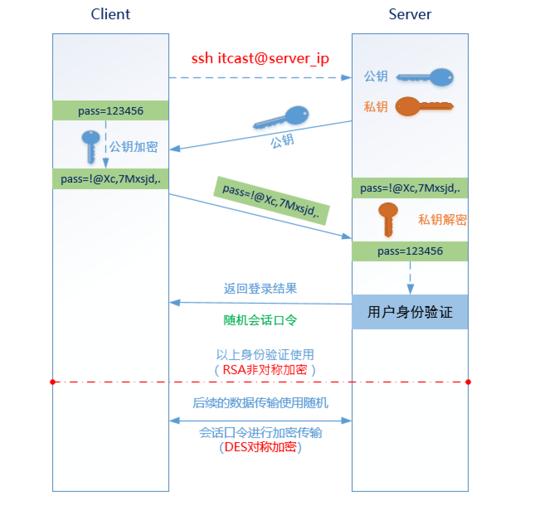

三、SSH基于用户名密码认证

① SSH客户端向SSH服务端发起一个登录请求

② SSH服务端将自己的公钥发送给SSH客户端

注意:如果是第一次访问,则提示以下内容:

[root@MissHou ~]# ssh 192.168.10.171

The authenticity of host '192.168.10.171 (192.168.10.171)' can't be established.

//无法确认主机192.168.10.171的真实性

RSA key fingerprint is 9f:71:de:3c:86:25:dd:f0:06:78:ab:ba:96:5a:e4:95.

Are you sure you want to continue connecting (yes/no)?yes

说明:

当客户端输入yes确认对方的公钥指纹后,server端的公钥就会被存放到客户机的用户家目录里

~/.ssh/known_hosts文件中,下次再访问就直接通过密码登录,不需要再确认公钥。

③ SSH客户端使用服务端发过来的公钥将自己的密码加密并且发送给SSH服务端

④ SSH服务端收到SSH客户端发过来的加密密码后使用本地留存的私钥进行解密

⑤ SSH服务端将解密出来的密码和/etc/shadow 文件里的用户密码对比认证

⑥ SSH服务端认证成功,则返回登录成功结果,并发送一个随机会话口令给客户端,该口令用于后面两台主机进行数据传输的一个临时加密会话口令

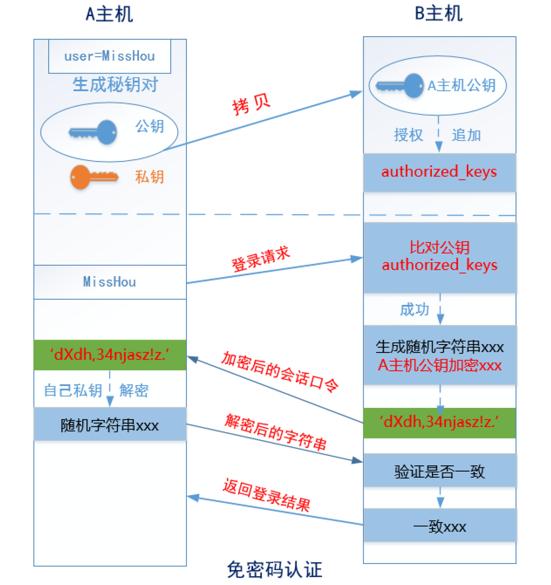

四、SSH基于密钥对认证

对比总结:

ssh远程登录两种认证方式

基于用户名密码认证

1. 用户身份认证(认证用户名和密码)使用非对称加密算法(安全)

2. 数据传输使用对称加密算法(快)

3. 要知道访问服务器用户的密码

基于密钥对的认证(免密码)

1. 用户身份认证(比对用户公钥)使用非对称加密算法(安全)

2. 数据传输使用对称加密算法(快)

3. 事先要将用户的公钥远程拷贝到服务器端

五、SSH免密码登录配置

环境介绍

node1:

10.1.1.250 用户:code1

node2:

10.1.1.1 用户:code

实际需求

node1主机上的code1用户免密码以code用户身份访问node2主机

操作步骤

1. node1主机上的code1用户生成一对秘钥

[code1@node1 ~]$ ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/home/code1/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /home/code1/.ssh/id_rsa.

Your public key has been saved in /home/code1/.ssh/id_rsa.pub.

The key fingerprint is:

73:5b:dc:96:43:4a:37:b3:98:8f:c4:39:3b:9b:3d:87 code1@jumper

The key's randomart image is:

+--[ RSA 2048]----+

| |

| |

| . = |

| + O = |

| S . @ * |

| o + * . |

| . + .. |

| =E .|

| o .o |

+-----------------+

[code1@node1 ~]$ cd .ssh/

[code1@node1 .ssh]$ ll

total 8

-rw------- 1 code1 coding 1671 Dec 30 21:44 id_rsa

-rw-r--r-- 1 code1 coding 394 Dec 30 21:44 id_rsa.pub

2. node1上的code1用户将自己的公钥拷贝到node2端的code用户的家目录里

[code1@node1 .ssh]$ ssh-copy-id [email protected]

The authenticity of host '10.1.1.1 (10.1.1.1)' can't be established.

RSA key fingerprint is 30:c8:1a:67:55:22:33:26:e5:fb:44:56:4d:8b:26:40.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.1.1.1' (RSA) to the list of known hosts.

[email protected]'s password:

Now try logging into the machine, with "ssh '[email protected]'", and check in:

.ssh/authorized_keys

to make sure we haven't added extra keys that you weren't expecting.

3.测试验证

1) 查看node2端的code用户家目录里的公钥存放文件

[code@node2 .ssh]$ cat authorized_keys

ssh-rsa

AAAAB3NzaC1yc2EAAAABIwAAAQEApBfeaTY1PYpCKzOzpQzUzzAUqFKLdWyHTX2d6p3nLC4wXvh80pXyD3PTXjx

kDYjfBP9+3h4HUnm7FTNiAHy79cTnDnDhfbKlYQcm3k6N4lu6H8ffhnitV0Yavxw8wfSQxK/khUybNU52370H8c

fFn+msWK7hOweEYoQzliplBPmVR6FVeM+PkIZtvvMCN9TFL87XL6C6HJkMqgmyLNNtI334cYwQq3W619Y8kLl9l

0/Vilp/WM97Akc/f1BkKIC4XveiRSVikzSM3Oh9gJV64rS2AdhtWeQN0DKGEYqX2OQTOdBmrIIZ4E7/NWWivesz

9OjFsLUGRaohcuB/tMhbnw== code1@node1

2) node1上的code1人员是否可以实现免密码登录node2

[code1@node1 ~]$ ssh [email protected]

Last login: Sat Dec 29 08:44:33 2018 from 10.1.1.250

[code@node2 ~]$

总结:

1. 客户端用户生成一对秘钥(公钥和私钥)

2. 将自己的公钥拷贝到远程主机的某个用户下面——>用户家目录里的authorized_keys

3. 测试验证

相关文件解读

1. id_rsa:私钥

2. id_rsa.pub:公钥

3. authorized_keys:保存已授权的客户端公钥

4. known_hosts:保存已认证的远程主机公钥