版权声明:看不尽的尘埃版权所有,转载请注明出处 https://blog.csdn.net/weixin_42936566/article/details/86774880

前言

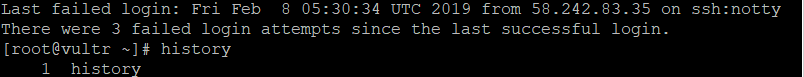

作为一名对Web安全感兴趣的人,怎么能没有一台自己的服务器呢?最好还是购买国外的服务器。最近一段时间,发现我的服务器特别卡,于是我想找一下原因(内心想应该是被DDOS),就用SSH登录上了服务器,结果发现居然有人在暴力破解我的服务器,果然一台服务器在上线了web服务后,遭受到的暴力破解就多了,查了下IP还是国内的IP。

攻击服务器最直接的方式还是暴力破解啊,只要攻击者字典够大,爆破成功的几率还是有的,但是目前安全意识逐渐上升,不仅是服务器拥有者的安全意识提高,服务商的安全意识也通过随机生成高强度密码来保障客户服务器的安全,因此爆破成功的概率很低的。但是,我的服务器可能是带宽比较小,很容易被爆破破解伤得很重。

防范暴力破解的方式

1、修改SSH端口

2、限制登录IP

3、使用非root账号登录

4、等等

下面介绍一下修改ssh默认端口。

修改端口

1、修改/etc/ssh/sshd_config文件中的Port 将前方的#注释删除,并将22修改为你想要使用远程登录的端口,例如54231。

2、在防火墙上添加运行端口:

iptables -I INPUT -p tcp --dport 54231 -j ACCEPT

如果您使用的ubuntu系统并使用ufw,可以使用命令:sudo ufw allow 54231

如果您使用CentOS7系统并使用firewalld,可以使用命令:

firewall-cmd --zone=public --add-port=54231/tcp --permanent

如果是使用云服务器,云服务商有提供外部防火墙,例如阿里云的安全组的情况下还要在外部的安全组中修改允许tcp端口54231端口的策略。

3、使用serivce sshd restart重启sshd服务即可。

CentOS7用户使用systemctl restart sshd。

4、重启服务器。

最终效果如下图所示: