版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/ryu2003/article/details/79496323

近日随着项目越来越高的等保要求,对代码安全和系统本身安全要求越来越高,以下就近日项目上遇到的由第三方公司扫描出来的漏洞处理办法进行一个总结。

1.IIS短文件和文件夹泄漏漏洞

处理办法(一):

禁用windows系统中的短文件名功能。

打开注册表并打开此目录 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem

修改 NtfsDisable8dot3NameCreation 的值为1 。

修改完成后,需要重启系统生效。

处理办法(二):

Windows Server 2008 R2

查询是否开启短文件名功能:fsutil 8dot3name query

关闭该功能:fsutil 8dot3name set 1

Windows Server 2003

关闭该功能:fsutil behavior set disable8dot3 1

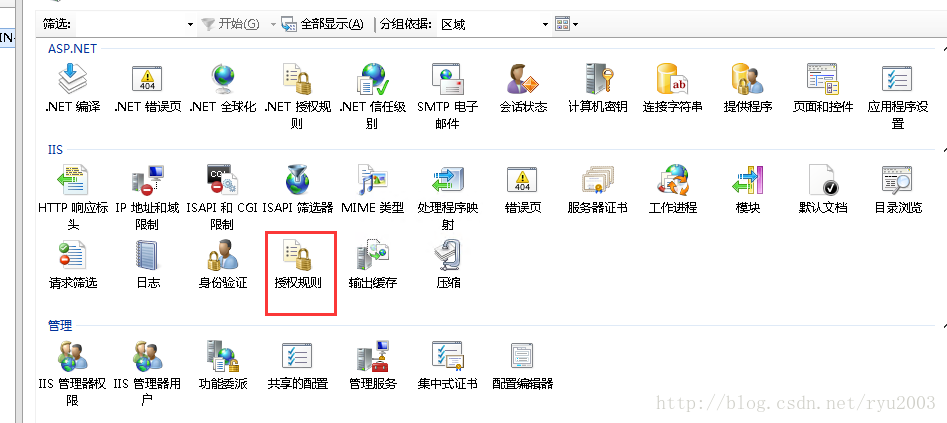

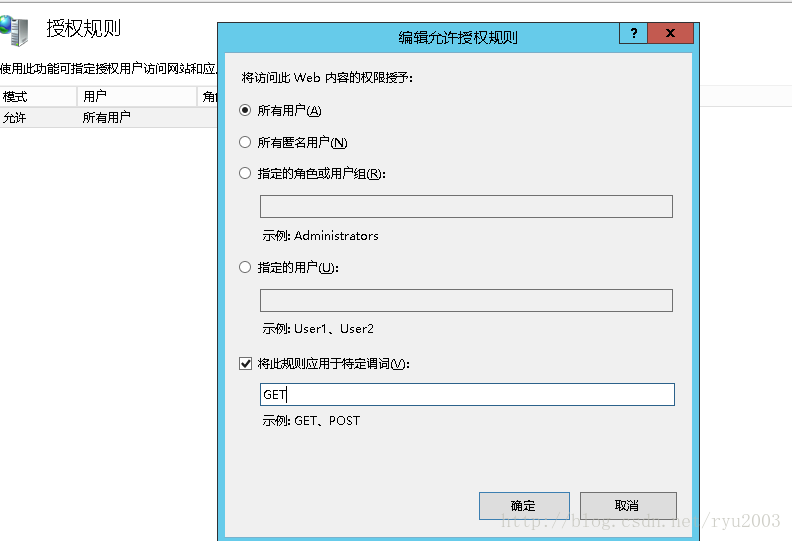

2.禁用TRACE 和 TRACK HTTP方法

处理办法:

1.打开IIS管理工具,找到授权规则功能(如果没有此功能,请在角色功能中安装全部的安全功能项)

2.允许中填写需要的请求方法,如POST、GET

注:此方法适用于任何访问方法的禁用和启用。

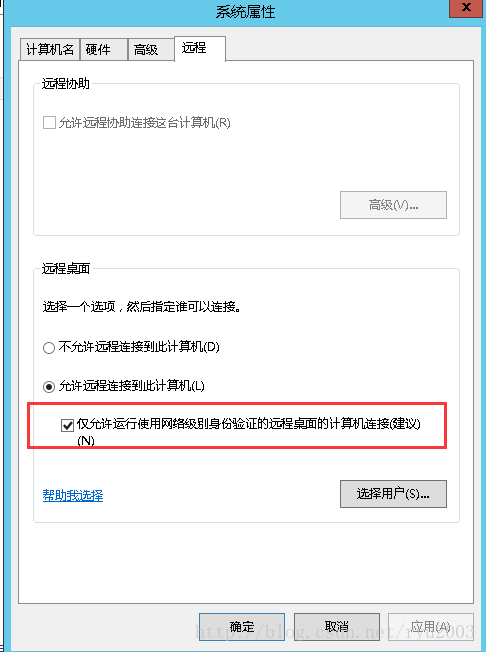

3.检测到远程主机终端服务使用了安全级别较低的加密方式

处理办法:

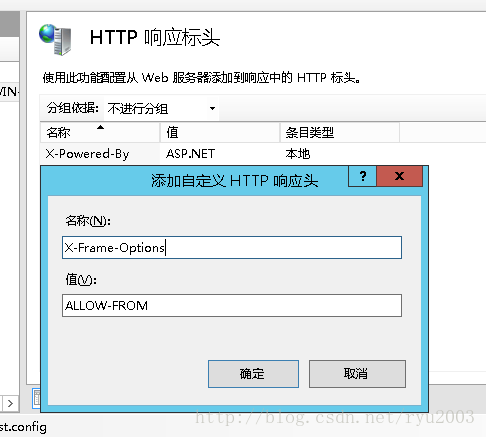

4.跨站脚本攻击,点击劫持

处理办法: