鉴于本文内容具有一定的危险性,一些与具体操作相关的细节将会被一带而过。

声明:仅供个人研究使用,本人并不承担一切由该文产生的负面影响

安装pl2303 uart2usb驱动,如果使用profilic2303模块的话。

opkg install kmod-usb-serial-pl2303

插上NFC模块+USB转串口模块,/dev中会出现:ttyUSB0 节点

如果有docker环境,直接:

docker run --rm -h nfc-toolkit -ti --device=/dev/ttyUSB0:/dev/ttyUSB0 -v $(pwd):/workspace dcylabs/nfc-toolkit bash

详情请阅读作者Readme,作者提供的Image默认是pn532_via_uart2usb模式,通过阅读https://github.com/dcylabs/nfc-toolkit/blob/master/Dockerfile#L19 可知。具体不再详述。

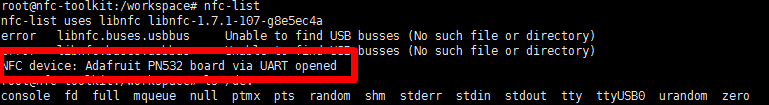

nfc-list一下看看能不能成功打开设备

之后就可以使用mfoc或者mfcuk利用M1卡的验证漏洞由已知秘钥(通用默认秘钥或弱密钥)算出其他扇区的AB秘钥了。

使用命令:

mfoc -O demo.key

最后,使用nfc-mfclassic w a demo.key demo.key写入到UID卡中即可。

如果没有docker,请自行编译libnfc、mfoc,记得libnfc的编译选项要调整好。

参考资料:

https://store.docker.com/community/images/dcylabs/nfc-toolkit

https://github.com/dcylabs/nfc-toolkit

http://www.mamicode.com/info-detail-1830112.html