版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/re_psyche/article/details/81947537

题目链接:https://pan.baidu.com/s/17rkPKnRATe8zKP1yonm8Xw 密码:3dwa

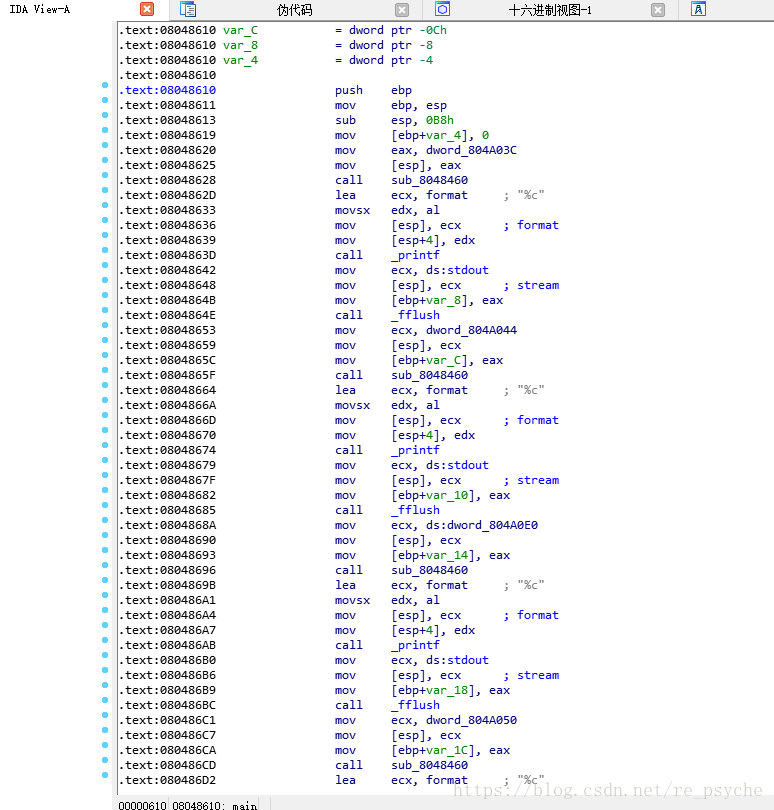

首先拖进IDA,函数不多,毕竟只是3KB的文件,先看主函数。

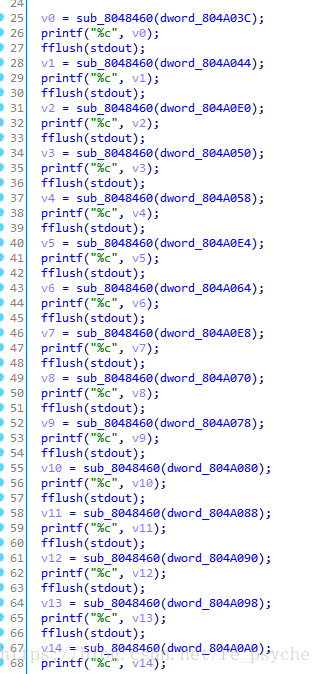

F5查看一下伪代码

v0到v14全部都是输出,所以我们点击任意一个sub_xxxxxxx函数看一下。

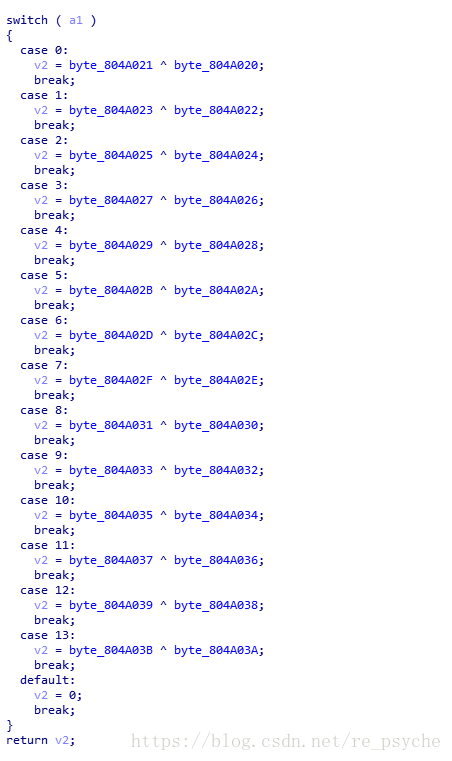

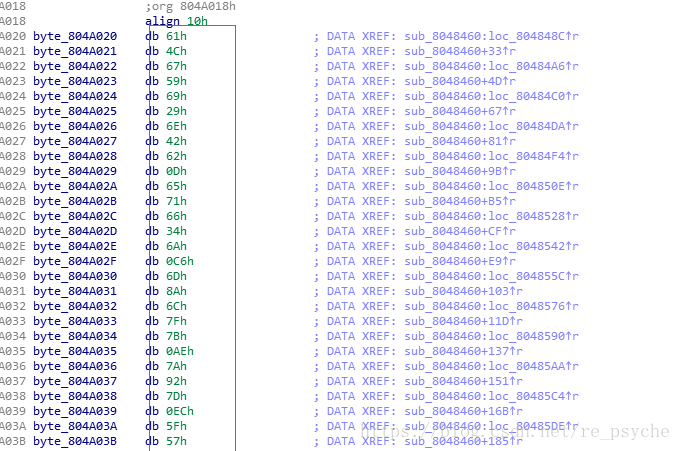

再进一下byte_xxxxx.

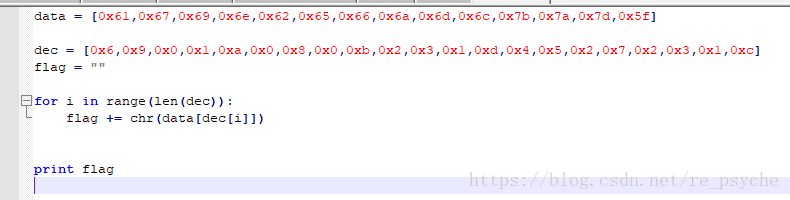

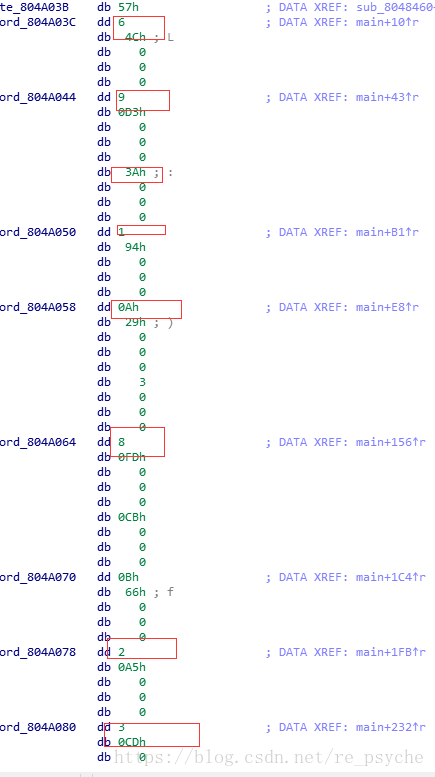

看到这里·,形式就已经很明朗了,我们根据顺序一一对应即可。我写了下面这个脚本。