●漏洞已提交,无影响厂商忽略

■重要细节全部打码

■部分细节对外公布

连续上了两周的课,又是月考又是运动会的,挺累人。

终于挺过了月考,打算在运动会的时候挖挖学校的网络漏洞。

■第一步:搜集信息

路过学校的体育运动部门的时候,偶然看到办公室里的老师在一个貌似是运动会记录的网站上下载文档,于是趴在窗口偷偷看了一会。

接着一个体育老师顺手把桌上的文件扔进旁边的垃圾桶里,我装成是打扫卫生的值日生,把垃圾桶里的文件捡出来,接着跑路

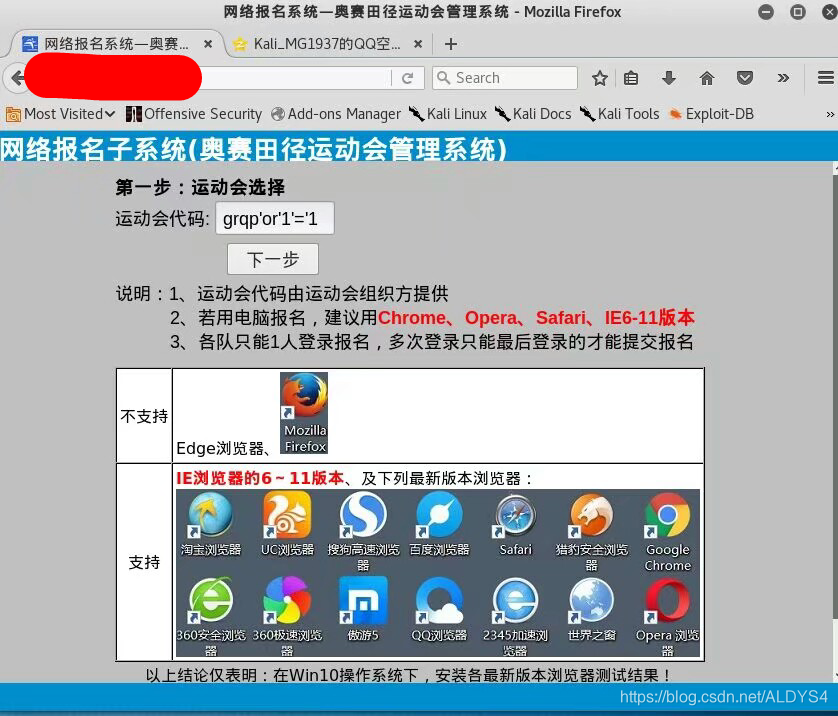

在半路上看了看文件,的确是有关运动会记录的文件,上面写着运动会的网站和进入代码:‘grqp’

●发现运动会信息记录网站和相关信息!

■第二步:查找漏洞

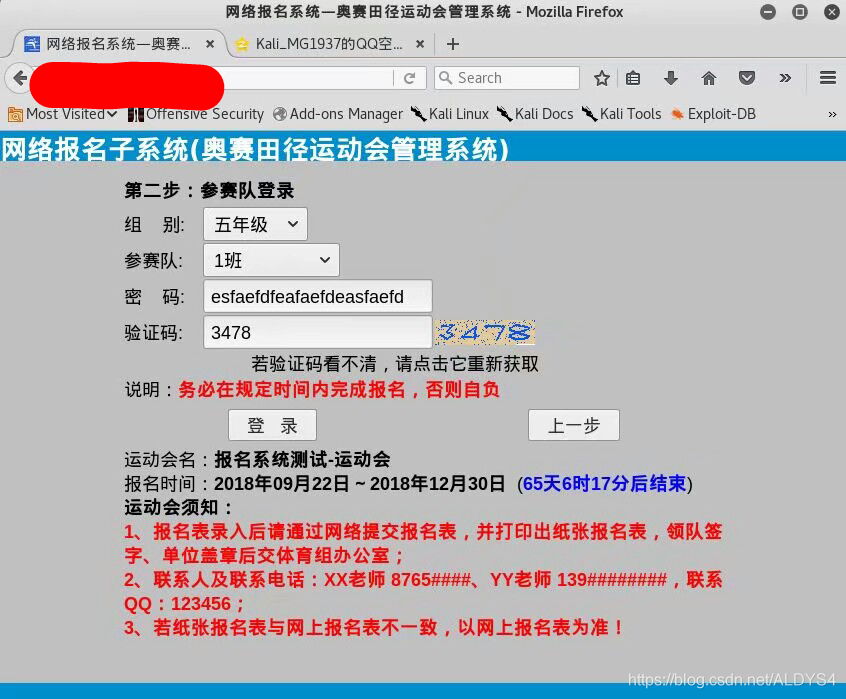

进入网站,确实要输入什么运动会代码,我按照文件上的信息登入进去,发现查看相关班级的信息仍然需要密码,我试着进行内联注入来绕过判断

payload:'or ‘1’='1

不行!

payload:)or(1=1

不行!

payload: or 1=1

不行!

接着换了几种方法去注入,也不行,

混淆大小写,不行

用ascii码和Unicode码替换,也不行

内联终止式注入,仍不行!

●初步判断:无注入点

■第三步:再退一步!

回到最初的输入运动会代码界面

尝试注入grqp’ and ‘1’=‘1

进入成功!

什么?居然有注入点?

替换payload为:

grqp’ or ‘1’='1

注入成功!爆出所有在本网站上注册过的所有班级和年段!

并且密码无论输入什么都可以直接查看班级的运动会信息!

●第三步判断:有内联式注入漏洞!

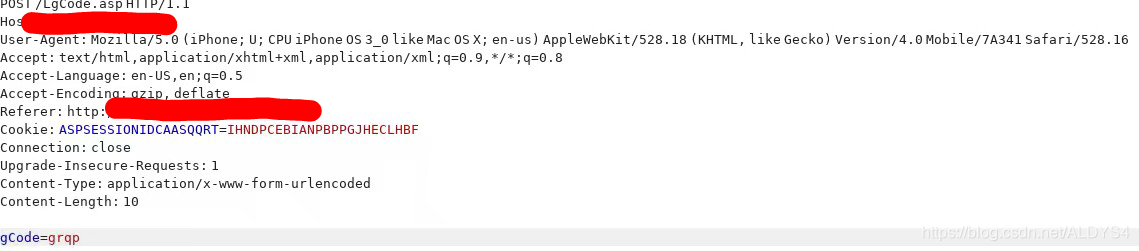

■第四步:尝试post注入漏洞

既然在进入页面有内联注入漏洞 那么就抓包看看post注入漏洞,

通过burpsuite抓包后放到sqlmap里跑,没跑出注入点,却发现网页会跳转至一个带参数的刷新页面

●无post注入点,发现一个带参数的链接

■尝试注入带参数的链接

这个链接是一个死循环的302跳转页面,把它扔进sqlmap里跑,跑出注入点了,

access数据库

没法拿shell

接下来爆表之类的略过

直接拿到全校班级的运动会信息

●有sql注入点!成功注入!

■尝试xss跨站漏洞!

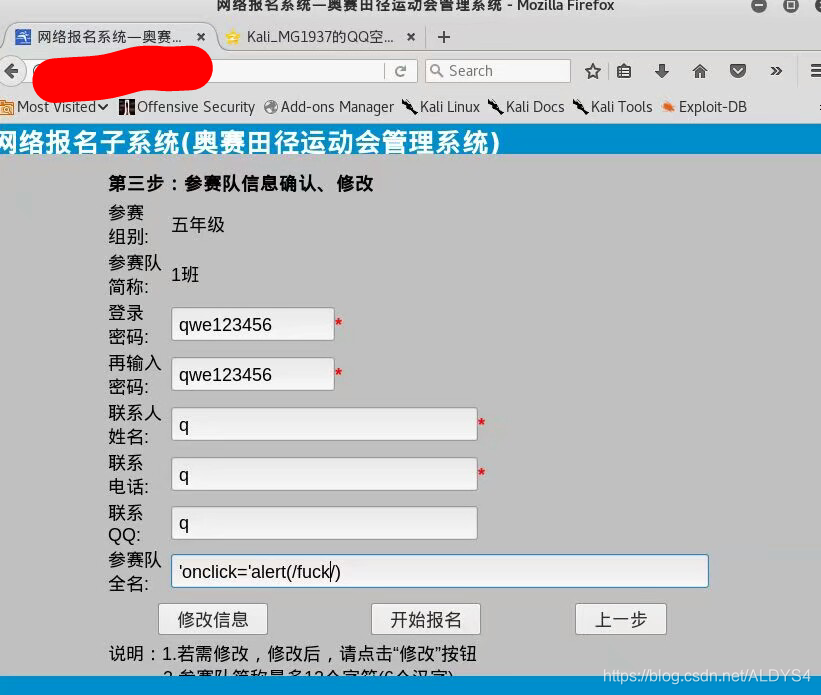

■第一步:随便进入一个班级的运动会填报信息页面

f12查看元素

构造一条xss注入语句

payload"><script>alert(1)</script>

保存信息,没有执行我的js语句,而且payload完好地留在input的edit元素里。

改payload的双引号为单引号

重新保存,一部分的xss片段以text的形式显示在input元素外面,f12查看input元素,发现引号后的xss语句被当成input的元素写进input里了,看来有xss漏洞,并且引号可以自由控制input元素,果断改payload为:

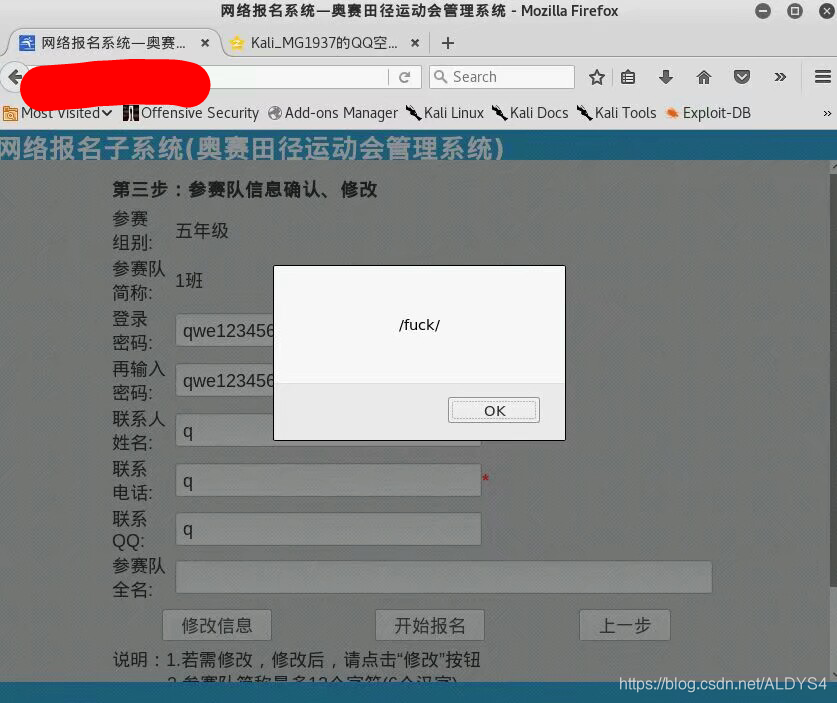

’ onclick='alert(/fuck/)

保存信息,点击input元素,成功弹窗窗口,带有信息/fuck/

注入成功!

●有xss跨站漏洞!可以自由控制input里的元素!